Các nhà nghiên cứu an ninh mạng đã kết thúc một mối đe dọa Linux mới và hoàn toàn không bị phát hiện có tên là OrBitbáo hiệu một xu hướng ngày càng tăng của các cuộc tấn công phần mềm độc hại nhằm vào hệ điều hành phổ biến.

Phần mềm độc hại lấy tên từ một trong những tên tệp được sử dụng để lưu trữ tạm thời kết quả đầu ra của các lệnh đã thực thi (“/tmp/.orbit”), theo công ty an ninh mạng Intezer.

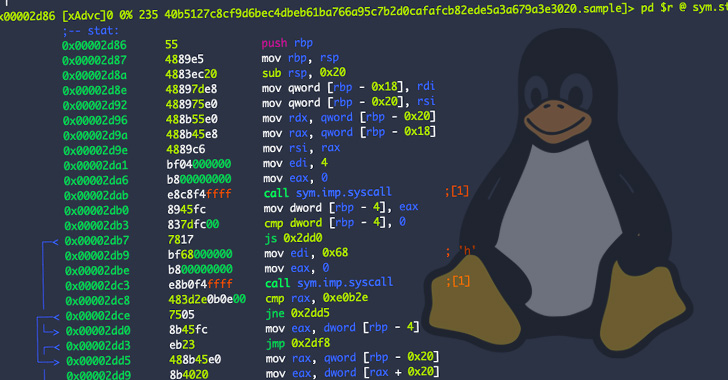

Nhà nghiên cứu bảo mật Nicole Fishbein cho biết: “Nó có thể được cài đặt với khả năng bền bỉ hoặc như một thiết bị cấy ghép dễ bay hơi. “Phần mềm độc hại thực hiện các kỹ thuật trốn tránh tiên tiến và đạt được sự bền bỉ trên máy bằng cách móc các chức năng chính, cung cấp cho các tác nhân đe dọa khả năng truy cập từ xa qua SSH, thu thập thông tin xác thực và ghi lại các lệnh TTY.”

OrBit là phần mềm độc hại Linux thứ tư được đưa ra ánh sáng trong khoảng thời gian ngắn ba tháng sau BPFDoor, Symbiote và Syslogk.

Phần mềm độc hại này cũng hoạt động rất giống Symbiote ở chỗ nó được thiết kế để lây nhiễm tất cả các quy trình đang chạy trên các máy bị xâm nhập. Nhưng không giống như thứ sau sử dụng biến môi trường LD_PRELOAD để tải đối tượng được chia sẻ, OrBit sử dụng hai ploys khác nhau.

“Cách đầu tiên là thêm đối tượng được chia sẻ vào tệp cấu hình được sử dụng bởi bộ tải,” Fishbein giải thích. “Cách thứ hai là vá lỗi nhị phân của chính trình tải để nó tải đối tượng được chia sẻ độc hại.”

Chuỗi tấn công bắt đầu với một tệp nhỏ giọt ELF chịu trách nhiệm giải nén tải trọng (“libdl.so”) và thêm nó vào các thư viện được chia sẻ đang được tải bởi trình liên kết động.

Thư viện chia sẻ giả mạo được thiết kế để kết nối các chức năng từ ba thư viện – libc, libcap và Mô-đun xác thực có thể cắm được (PAM) – khiến các quy trình hiện tại và mới sử dụng các chức năng đã sửa đổi, về cơ bản cho phép nó thu thập thông tin đăng nhập, ẩn hoạt động mạng và thiết lập truy cập từ xa vào máy chủ qua SSH, trong khi vẫn ở dưới tầm kiểm soát của radar.

Hơn nữa, OrBit dựa vào một loạt các phương pháp cho phép nó hoạt động mà không cần cảnh báo về sự hiện diện của nó và thiết lập tính bền bỉ theo cách gây khó khăn cho việc loại bỏ khỏi các máy bị nhiễm.

Sau khi tham gia, mục tiêu cuối cùng của backdoor là lấy cắp thông tin bằng cách kết nối các chức năng đọc và ghi để thu thập dữ liệu được ghi bởi các quy trình được thực thi trên máy, bao gồm các lệnh bash và sh, kết quả của chúng được lưu trữ trong các tệp cụ thể.

Fishbein cho biết: “Điều làm cho phần mềm độc hại này trở nên đặc biệt thú vị là việc kết nối gần như kín kẽ các thư viện trên máy nạn nhân, cho phép phần mềm độc hại này tồn tại lâu dài và tránh bị phát hiện trong khi đánh cắp thông tin và thiết lập cửa hậu SSH,” Fishbein nói.

“Các mối đe dọa nhắm vào Linux tiếp tục phát triển trong khi thành công trong tầm ngắm của các công cụ bảo mật, giờ đây OrBit là một ví dụ nữa cho thấy phần mềm độc hại mới có thể lẩn tránh và dai dẳng như thế nào.”

.