Hôm thứ Tư, microsoft đã tiết lộ chi tiết về một “lỗ hổng nghiêm trọng cao” hiện đã được vá trong ứng dụng TikTok dành cho Android có thể cho phép những kẻ tấn công chiếm đoạt tài khoản khi nạn nhân nhấp vào một liên kết độc hại.

Dimitrios Valsamaras thuộc Nhóm nghiên cứu Microsoft 365 Defender cho biết: “Những kẻ tấn công có thể đã tận dụng lỗ hổng để chiếm đoạt tài khoản mà người dùng không nhận thức được nếu người dùng được nhắm mục tiêu chỉ cần nhấp vào một liên kết được chế tạo đặc biệt”.

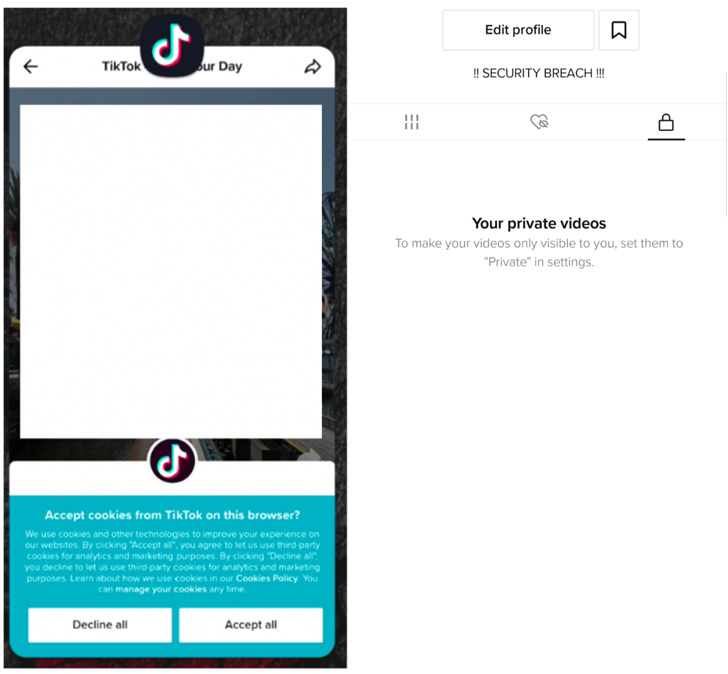

Việc khai thác thành công lỗ hổng này có thể đã cho phép các kẻ xấu truy cập và sửa đổi hồ sơ TikTok và thông tin nhạy cảm của người dùng, dẫn đến việc các video riêng tư bị lộ trái phép. Những kẻ tấn công cũng có thể đã lạm dụng lỗi này để gửi tin nhắn và tải video lên thay mặt người dùng.

Vấn đề, được giải quyết trong phiên bản 23.7.3, ảnh hưởng đến hai phiên bản ứng dụng Android com.ss.android.ugc.trill (dành cho người dùng Đông và Đông Nam Á) và com.zhiliaoapp.musical (đối với người dùng ở các quốc gia khác, ngoại trừ Ấn Độ, nơi nó bị cấm). Kết hợp lại, các ứng dụng có hơn 1,5 tỷ lượt cài đặt giữa chúng.

Được theo dõi là CVE-2022-28799 (điểm CVSS: 8,8), lỗ hổng bảo mật liên quan đến việc ứng dụng xử lý thứ được gọi là liên kết sâu, một siêu liên kết đặc biệt cho phép ứng dụng mở một tài nguyên cụ thể trong một ứng dụng khác được cài đặt trên thiết bị chứ không phải trực tiếp người dùng vào một trang web.

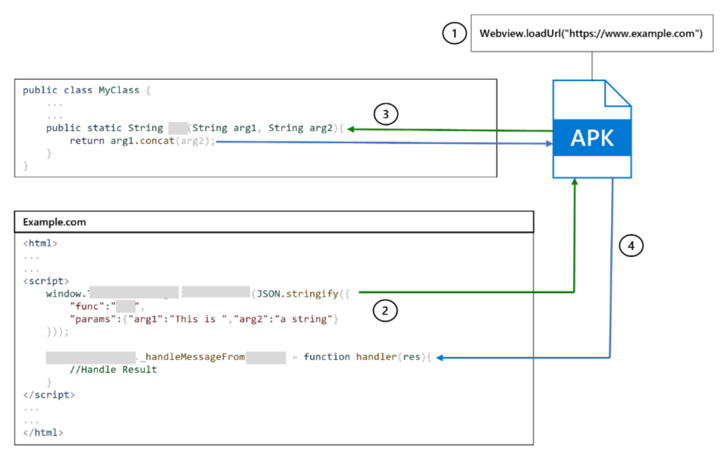

“Một URL được tạo thủ công (liên kết sâu chưa được xác thực) có thể buộc com.zhiliaoapp.mus thường là WebView tải một trang web tùy ý”, theo lời khuyên cho lỗ hổng. “Điều này có thể cho phép kẻ tấn công tận dụng giao diện JavaScript đính kèm để tiếp quản chỉ bằng một cú nhấp chuột.”

Nói một cách đơn giản, lỗ hổng này có thể phá vỡ các hạn chế của ứng dụng để từ chối các máy chủ không đáng tin cậy và tải bất kỳ trang web nào mà kẻ tấn công lựa chọn thông qua Android System WebView, một cơ chế để hiển thị nội dung web trên các ứng dụng khác.

“Quá trình lọc diễn ra ở phía máy chủ và quyết định tải hoặc từ chối một URL dựa trên phản hồi nhận được từ một yêu cầu HTTP GET cụ thể”, Valsamaras giải thích, thêm phân tích tĩnh “chỉ ra rằng có thể bỏ qua máy chủ -kiểm tra bên cạnh bằng cách thêm hai tham số bổ sung vào liên kết sâu. “

Hệ quả của việc khai thác này được thiết kế để chiếm quyền điều khiển WebView để tải các trang web giả mạo là nó có thể cho phép kẻ thù gọi ra hơn 70 điểm cuối TikTok bị lộ, ảnh hưởng đến tính toàn vẹn hồ sơ của người dùng một cách hiệu quả. Không có bằng chứng nào cho thấy loài bọ này đã được vũ khí hóa trong tự nhiên.

“Từ góc độ lập trình, việc sử dụng giao diện JavaScript tiềm ẩn những rủi ro đáng kể”, Microsoft lưu ý. “Giao diện JavaScript bị xâm phạm có thể cho phép kẻ tấn công thực thi mã bằng cách sử dụng ID và đặc quyền của ứng dụng.”

.