Ngày 25 tháng 1 năm 2023Ravie LakshmananBảo mật trang web / WordPress

Một chiến dịch lớn đã lây nhiễm hơn 4.500 trang web WordPress như một phần của hoạt động lâu dài được cho là đã hoạt động ít nhất kể từ năm 2017.

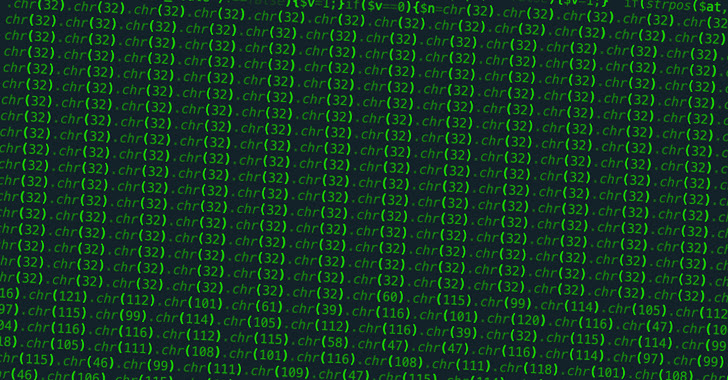

Theo Sucuri thuộc sở hữu của GoDaddy, các vụ lây nhiễm liên quan đến việc tiêm JavaScript bị xáo trộn được lưu trữ trên một miền độc hại có tên “track[.]violetlovelines[.]com” được thiết kế để chuyển hướng khách truy cập đến các trang web không mong muốn.

Hoạt động mới nhất được cho là đã hoạt động kể từ ngày 26 tháng 12 năm 2022, theo dữ liệu từ urlscan.io. Một đợt tấn công trước đó xảy ra vào đầu tháng 12 năm 2022 đã tác động đến hơn 3.600 trang web, trong khi một đợt tấn công khác được ghi nhận vào tháng 9 năm 2022 đã khiến hơn 7.000 trang web mắc bẫy.

Mã lừa đảo được chèn vào tệp index.php của WordPress, Sucuri lưu ý rằng nó đã xóa những thay đổi như vậy khỏi hơn 33.000 tệp trên các trang web bị xâm nhập trong 60 ngày qua.

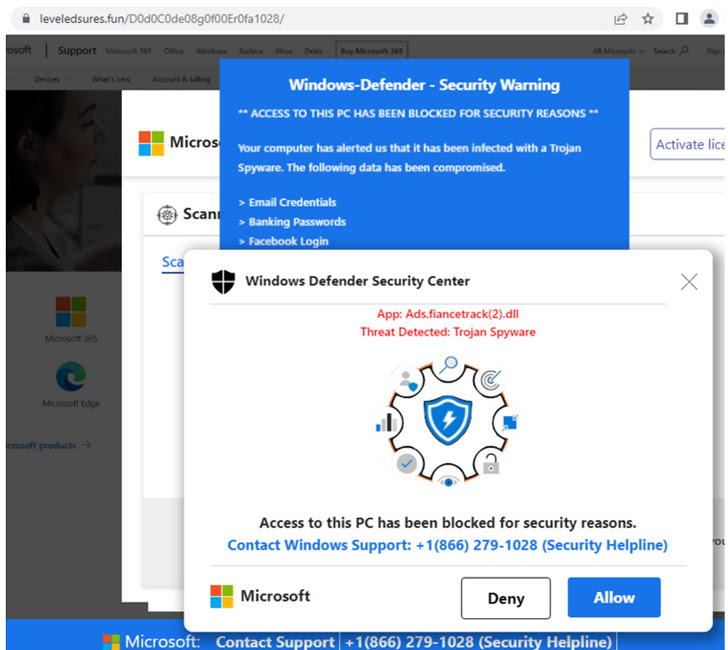

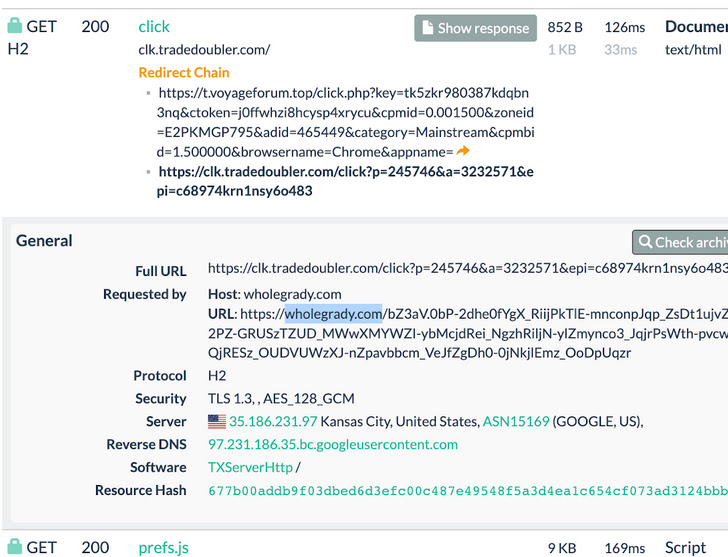

Nhà nghiên cứu Denis Sinegubko của Sucuri cho biết: “Trong những tháng gần đây, chiến dịch phần mềm độc hại này đã dần dần chuyển từ các trang lừa đảo thông báo đẩy CAPTCHA giả khét tiếng sang ‘mạng quảng cáo' mũ đen xen kẽ giữa các chuyển hướng đến các trang web hợp pháp, sơ sài và hoàn toàn độc hại.

Do đó, khi người dùng không nghi ngờ truy cập vào một trong những trang web WordPress bị tấn công, một chuỗi chuyển hướng được kích hoạt bằng hệ thống điều hướng lưu lượng truy cập, đưa nạn nhân đến các trang phân phát quảng cáo sơ sài về các sản phẩm chặn quảng cáo không mong muốn một cách trớ trêu.

Rắc rối hơn nữa, trang web của một trình chặn quảng cáo như vậy có tên Crystal Blocker được thiết kế để hiển thị các cảnh báo cập nhật trình duyệt gây hiểu lầm nhằm lừa người dùng cài đặt tiện ích mở rộng của nó tùy thuộc vào trình duyệt web được sử dụng.

Tiện ích mở rộng trình duyệt được sử dụng bởi gần 110.000 người dùng trên Google Chrome (60.000+), Microsoft Edge (40.000+) và Mozilla Firefox (8.635).

Sinegubko giải thích: “Và mặc dù các tiện ích mở rộng thực sự có chức năng chặn quảng cáo, nhưng không có gì đảm bảo rằng chúng an toàn khi sử dụng — và có thể chứa các chức năng chưa được tiết lộ trong phiên bản hiện tại hoặc trong các bản cập nhật trong tương lai”.

Một số chuyển hướng cũng thuộc danh mục hoàn toàn bất chính, với các trang web bị nhiễm hoạt động như một đường dẫn để bắt đầu tải xuống theo từng ổ đĩa.

Điều này cũng bao gồm việc truy xuất từ Discord CDN một phần mềm độc hại đánh cắp thông tin được gọi là Raccoon Stealer, có khả năng lấy cắp dữ liệu nhạy cảm như mật khẩu, cookie, dữ liệu tự động điền từ trình duyệt và ví tiền điện tử.

Phát hiện này được đưa ra khi các tác nhân đe dọa đang thiết lập các trang web tương tự cho nhiều loại phần mềm hợp pháp để phân phối phần mềm đánh cắp và trojan thông qua các quảng cáo độc hại trong kết quả tìm kiếm của Google.

Kể từ đó, Google đã can thiệp để chặn một trong những miền lừa đảo có liên quan đến sơ đồ chuyển hướng, phân loại miền đó là trang web không an toàn cài đặt “phần mềm độc hại hoặc không mong muốn trên máy tính của khách truy cập”.

Để giảm thiểu các mối đe dọa như vậy, chủ sở hữu trang web WordPress nên thay đổi mật khẩu và cập nhật các chủ đề và plugin đã cài đặt cũng như xóa những chủ đề và plugin không được sử dụng hoặc bị nhà phát triển của họ bỏ rơi.