Các nhà nghiên cứu đã tiết lộ một chiến dịch khai thác tiền điện tử quy mô lớn mới nhắm mục tiêu vào kho lưu trữ gói NPM JavaScript.

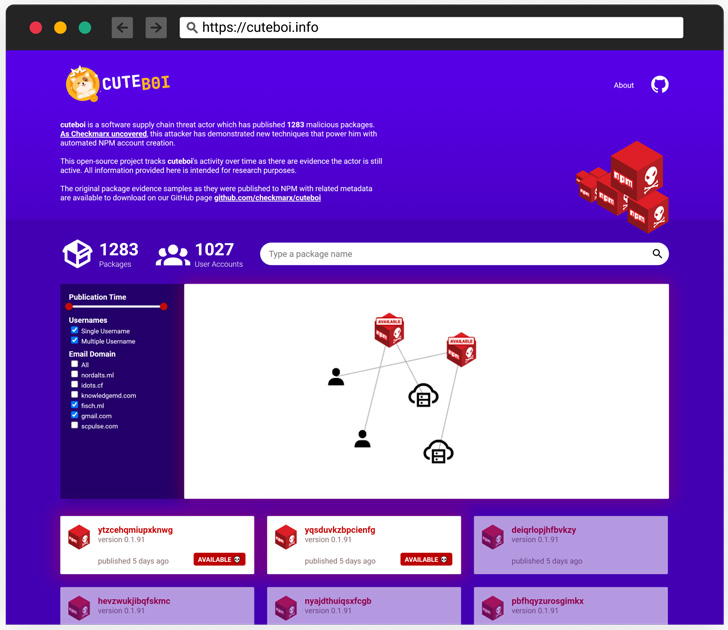

Hoạt động độc hại, do một kẻ đe dọa chuỗi cung ứng phần mềm có tên là CuteBoi, liên quan đến một loạt 1.283 mô-đun giả mạo đã được xuất bản theo cách tự động từ hơn 1.000 tài khoản người dùng khác nhau.

Công ty kiểm tra bảo mật ứng dụng Checkmarx của Israel cho biết: “Điều này được thực hiện bằng cách sử dụng tự động hóa bao gồm khả năng vượt qua thử thách NPM 2FA. “Cụm gói này dường như là một phần của kẻ tấn công đang thử nghiệm vào thời điểm này.”

Tất cả các gói đã phát hành đang được đề cập được cho là chứa mã nguồn gần giống hệt nhau từ một gói đã tồn tại có tên là eazyminer được sử dụng để khai thác Monero bằng cách sử dụng các tài nguyên không sử dụng trên máy chủ web.

Một sửa đổi đáng chú ý yêu cầu URL mà tiền điện tử đã khai thác sẽ được gửi đến, mặc dù việc cài đặt các mô-đun giả mạo sẽ không mang lại tác động tiêu cực.

Nhà nghiên cứu Aviad Gershon cho biết: “Đoạn mã được sao chép từ eazyminer bao gồm một chức năng khai thác dự kiến được kích hoạt từ bên trong một chương trình khác chứ không phải là một công cụ độc lập. “Kẻ tấn công đã không thay đổi tính năng này của mã và vì lý do đó, nó sẽ không chạy khi cài đặt.”

Giống như đã quan sát trong trường hợp RED-LILI vào đầu năm nay, các gói được xuất bản thông qua một kỹ thuật tự động hóa cho phép tác nhân đe dọa đánh bại các biện pháp bảo vệ xác thực hai yếu tố (2FA).

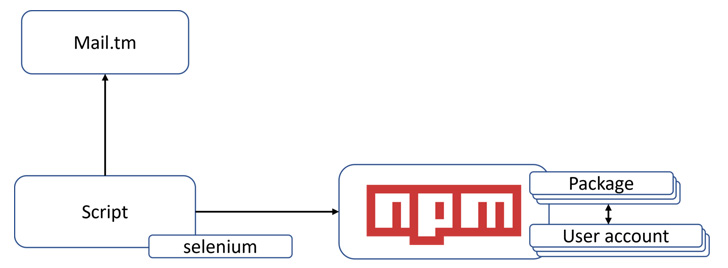

Tuy nhiên, trong khi người trước đây liên quan đến việc thiết lập một máy chủ tùy chỉnh và sử dụng kết hợp các công cụ như Selenium và Interactsh để tạo tài khoản người dùng NPM theo chương trình và đánh bại 2FA, thì CuteBoi dựa vào dịch vụ email dùng một lần có tên mail.tm.

Nền tảng miễn phí cũng cung cấp API REST, “cho phép các chương trình mở hộp thư dùng một lần và đọc email đã nhận được gửi đến chúng bằng một lệnh gọi API đơn giản”, cho phép kẻ đe dọa vượt qua thử thách 2FA khi tạo tài khoản người dùng.

Các phát hiện trùng khớp với một cuộc tấn công chuỗi cung ứng phần mềm phổ biến liên quan đến NPM có tên là IconBurst, được thiết kế để thu thập dữ liệu nhạy cảm từ các biểu mẫu được nhúng trong các ứng dụng di động và trang web hạ nguồn.

.