Các tác nhân đe dọa đang khai thác các phiên bản Google Cloud Platform (GCP) được bảo mật không đúng cách để tải phần mềm khai thác tiền điện tử xuống các hệ thống bị xâm phạm cũng như lạm dụng cơ sở hạ tầng của nó để cài đặt ransomware, thực hiện các chiến dịch lừa đảo và thậm chí tạo lưu lượng truy cập vào video YouTube để thao túng số lượt xem.

“Trong khi khách hàng đám mây tiếp tục phải đối mặt với nhiều mối đe dọa trên các ứng dụng và cơ sở hạ tầng, nhiều cuộc tấn công thành công là do vệ sinh kém và thiếu triển khai kiểm soát cơ bản”, Nhóm Hành động An ninh Mạng (CAT) của Google đã nêu ra như một phần của báo cáo Threat Horizons được công bố gần đây tuần trước.

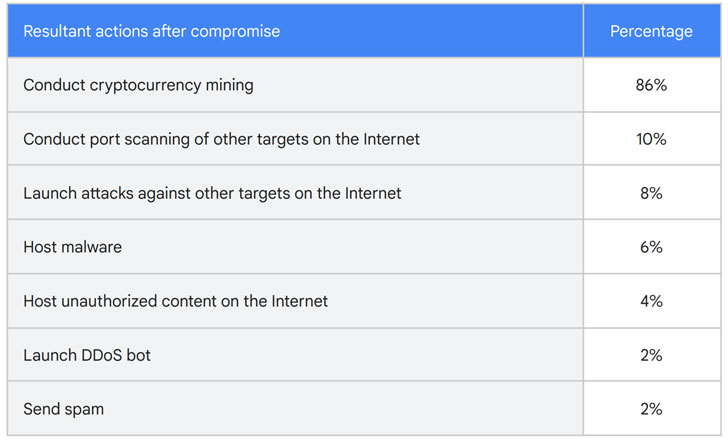

Trong số 50 trường hợp GCP bị xâm phạm gần đây, 86% trong số đó được sử dụng để tiến hành khai thác tiền điện tử, trong một số trường hợp trong vòng 22 giây sau khi vi phạm thành công, trong khi 10% trường hợp được khai thác để thực hiện quét các máy chủ có thể truy cập công khai khác trên Internet để xác định hệ thống dễ bị tấn công và 8% trường hợp được sử dụng để tấn công các thực thể khác. Khoảng 6% phiên bản GCP đã được sử dụng để lưu trữ phần mềm độc hại.

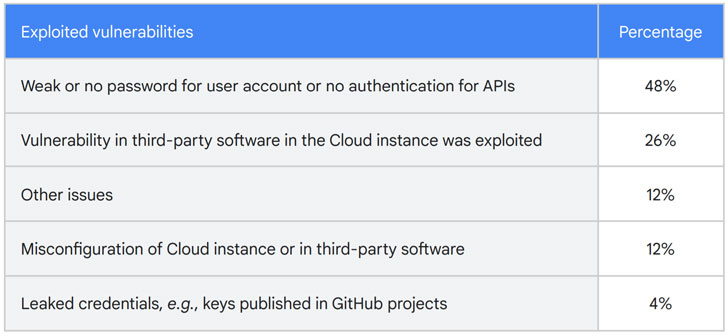

Trong hầu hết các trường hợp, truy cập trái phép được cho là do sử dụng mật khẩu yếu hoặc không có mật khẩu cho tài khoản người dùng hoặc kết nối API (48%), lỗ hổng trong phần mềm của bên thứ ba được cài đặt trên phiên bản đám mây (26%) và rò rỉ thông tin đăng nhập trong GitHub dự án (4%).

Một cuộc tấn công đáng chú ý khác là một chiến dịch lừa đảo trên Gmail do APT28 (hay còn gọi là Fancy Bear) khởi động vào cuối tháng 9 năm 2021, liên quan đến việc gửi một loạt email tới hơn 12.000 chủ tài khoản chủ yếu ở Hoa Kỳ, Vương quốc Anh, Ấn Độ, Canada, Nga, Brazil và các quốc gia EU với mục tiêu đánh cắp thông tin đăng nhập của họ.

Hơn nữa, Google CAT cho biết họ đã quan sát thấy các đối thủ lạm dụng các khoản tín dụng Cloud miễn phí bằng cách sử dụng các dự án thử nghiệm và giả mạo các công ty khởi nghiệp để tham gia bơm lưu lượng truy cập vào YouTube. Trong một vụ việc khác, một nhóm kẻ tấn công do chính phủ Triều Tiên hậu thuẫn đã giả danh các nhà tuyển dụng của Samsung để gửi các cơ hội việc làm giả cho nhân viên tại một số công ty bảo mật thông tin của Hàn Quốc bán các giải pháp chống phần mềm độc hại.

Các nhà nghiên cứu cho biết: “Các email bao gồm một tệp PDF được cho là mô tả công việc cho một vai trò tại Samsung; tuy nhiên, các tệp PDF này không đúng định dạng và không mở trong trình đọc PDF tiêu chuẩn”. “Khi mục tiêu trả lời rằng họ không thể mở mô tả công việc, những kẻ tấn công đã trả lời bằng một liên kết độc hại tới phần mềm độc hại nhằm mục đích trở thành ‘Trình đọc PDF an toàn' được lưu trữ trong Google Drive hiện đã bị chặn.”

Google đã kết nối các cuộc tấn công với cùng một tác nhân đe dọa trước đó đã đặt mục tiêu vào các chuyên gia bảo mật làm việc trong nghiên cứu và phát triển lỗ hổng bảo mật vào đầu năm nay để đánh cắp các khai thác và tiếp tục tấn công vào các mục tiêu dễ bị tấn công mà họ lựa chọn.

Google CAT cho biết: “Các tài nguyên được lưu trữ trên nền tảng đám mây có lợi là tính sẵn sàng cao và khả năng truy cập ‘mọi lúc, mọi nơi'”. “Trong khi các tài nguyên được lưu trữ trên đám mây hợp lý hóa hoạt động của lực lượng lao động, những kẻ xấu có thể cố gắng lợi dụng tính chất phổ biến của đám mây để xâm phạm tài nguyên đám mây. Mặc dù sự chú ý ngày càng tăng của công chúng đối với an ninh mạng, nhưng các chiến thuật lừa đảo trực tuyến và kỹ thuật xã hội vẫn thường thành công.”

.