Ngày 10 tháng 12 năm 2022Ravie LakshmananHack-for-Hire / Threat Intelligence

Các công ty du lịch đã trở thành mục tiêu của một nhóm hack-for-hire được mệnh danh là Ác ma như một phần của chiến dịch rộng lớn hơn nhằm vào các tổ chức đầu tư tài chính và hợp pháp ở Trung Đông và Châu Âu.

Các cuộc tấn công nhắm vào các công ty luật trong suốt năm 2020 và 2021 liên quan đến một biến thể cải tiến của phần mềm độc hại có tên Janicab, sử dụng một số dịch vụ công cộng như YouTube làm công cụ giải quyết lỗi chết, Kaspersky cho biết trong một báo cáo kỹ thuật được công bố trong tuần này.

Các trường hợp lây nhiễm Janicab bao gồm nhiều nhóm nạn nhân khác nhau ở Ai Cập, Georgia, Ả Rập Xê Út, Các Tiểu vương quốc Ả Rập Thống nhất và Vương quốc Anh. Sự phát triển đánh dấu lần đầu tiên các tổ chức hợp pháp ở Ả Rập Saudi bị nhóm này nhắm mục tiêu.

Cũng được theo dõi với tên DeathStalker, tác nhân đe dọa được biết là triển khai các cửa hậu như Janicab, Evilnum, Powersing và PowerPepper để lấy cắp thông tin bí mật của công ty.

“Mối quan tâm của họ trong việc thu thập thông tin kinh doanh nhạy cảm khiến chúng tôi tin rằng DeathStalker là một nhóm lính đánh thuê cung cấp dịch vụ hack cho thuê hoặc hoạt động như một loại môi giới thông tin nào đó trong giới tài chính”, công ty an ninh mạng của Nga lưu ý vào tháng 8 năm 2020.

Theo ESET, nhóm hack có mô hình thu thập các bài thuyết trình nội bộ của công ty, giấy phép phần mềm, thông tin đăng nhập email và tài liệu chứa danh sách khách hàng, khoản đầu tư và hoạt động giao dịch.

Đầu năm nay, Zscaler và Proofpoint đã phát hiện ra các cuộc tấn công mới do Evilnum dàn dựng nhằm vào các công ty trong lĩnh vực tiền điện tử và fintech kể từ cuối năm 2021.

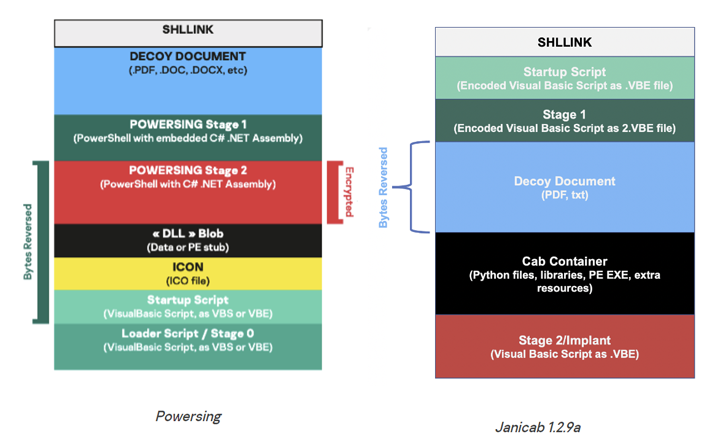

Phân tích của Kaspersky về các cuộc xâm nhập DeathStalker đã tiết lộ việc sử dụng một trình nhỏ giọt dựa trên LNK được nhúng bên trong kho lưu trữ ZIP để truy cập ban đầu bằng một cuộc tấn công lừa đảo trực tuyến.

Tệp đính kèm thu hút có ý định là một tài liệu hồ sơ công ty liên quan đến hệ thống thủy lực, khi được mở sẽ dẫn đến việc triển khai bộ cấy Janicab dựa trên VBScript, có khả năng thực thi lệnh và triển khai nhiều công cụ hơn.

Các phiên bản mới hơn của phần mềm độc hại dạng mô-đun đã đồng thời loại bỏ các tính năng ghi âm và thêm một mô-đun keylogger chia sẻ trùng lặp với các cuộc tấn công Powersing trước đó. Các chức năng khác bao gồm kiểm tra các sản phẩm chống vi-rút đã cài đặt và nhận danh sách các quy trình chỉ ra phân tích phần mềm độc hại.

Các cuộc tấn công năm 2021 cũng đáng chú ý vì sử dụng các liên kết YouTube cũ không công khai được sử dụng để lưu trữ một chuỗi mã hóa được Janicab giải mã để trích xuất địa chỉ IP lệnh và kiểm soát (C2) để truy xuất các lệnh tiếp theo và lọc dữ liệu.

Các nhà nghiên cứu cho biết: “Vì tác nhân đe dọa sử dụng các liên kết YouTube cũ không được công bố nên khả năng tìm thấy các liên kết có liên quan trên YouTube gần như bằng không”. “Điều này cũng cho phép tác nhân đe dọa sử dụng lại cơ sở hạ tầng C2 một cách hiệu quả.”

Các phát hiện nhấn mạnh rằng tác nhân đe dọa đã tiếp tục cập nhật bộ công cụ phần mềm độc hại của mình để duy trì khả năng tàng hình trong thời gian dài.

Bên cạnh việc đưa ứng dụng vào danh sách cho phép và tăng cường hệ điều hành, các tổ chức được khuyến nghị giám sát các quy trình của Internet Explorer vì trình duyệt được sử dụng ở chế độ ẩn để giao tiếp với máy chủ C2.

Vì các lĩnh vực pháp lý và tài chính là mục tiêu chung của kẻ đe dọa, các nhà nghiên cứu đã đưa ra giả thuyết thêm rằng khách hàng và nhà điều hành của DeathStalker có thể vũ khí hóa các vụ xâm nhập để theo dõi các vụ kiện, tống tiền các cá nhân nổi tiếng, theo dõi tài sản tài chính và thu thập thông tin tình báo kinh doanh về tiềm năng sáp nhập và mua lại.