Ngày 12 tháng 12 năm 2022Giải pháp SSPM / Tin tức về Hacker

Khi năm 2022 sắp kết thúc, không có thời điểm nào tốt hơn để thắt dây an toàn và chuẩn bị đối mặt với những thách thức bảo mật trong năm tới. Năm vừa qua đã chứng kiến tỷ lệ vi phạm, tấn công và rò rỉ khá lớn, buộc các tổ chức phải tranh giành để bảo vệ kho SaaS của họ. Chỉ riêng tháng 3 đã chứng kiến ba vụ vi phạm khác nhau từ Microsoft, Hubspot và Okta.

Với sự mở rộng của SaaS ngày càng phát triển và trở nên phức tạp hơn, các tổ chức có thể xem xét bốn lĩnh vực trong môi trường SaaS của họ để củng cố và bảo mật.

Tìm hiểu cách bạn có thể tự động hóa bảo mật ngăn xếp SaaS của mình

Cấu hình sai rất nhiều

Doanh nghiệp có thể có hơn 40 triệu nút bấm, hộp kiểm và chuyển đổi trong ứng dụng SaaS của nhân viên. Nhóm bảo mật chịu trách nhiệm bảo mật từng cài đặt, vai trò và quyền của người dùng này để đảm bảo chúng tuân thủ chính sách của ngành và công ty.

Không chỉ vì rủi ro rõ ràng hoặc sự sai lệch với các chính sách bảo mật, việc cấu hình sai là một thách thức lớn đối với việc bảo mật theo cách thủ công. Các cấu hình này có thể thay đổi theo từng bản cập nhật và độ phức tạp của chúng được kết hợp bởi nhiều tiêu chuẩn tuân thủ của ngành. Thêm vào thách thức đó, chủ sở hữu ứng dụng SaaS có xu hướng ngồi trong các bộ phận kinh doanh bên ngoài phạm vi của nhóm bảo mật và không được đào tạo hoặc tập trung vào bảo mật của ứng dụng.

Các nhóm bảo mật nên sử dụng giải pháp Quản lý tư thế bảo mật SaaS (SSPM), như Adaptive Shield, cung cấp khả năng hiển thị và kiểm soát đầy đủ trên một lượng lớn ứng dụng SaaS quan trọng trong ngăn xếp SaaS. Giải pháp phải xác định cả cài đặt ứng dụng toàn cầu và cấu hình dành riêng cho nền tảng trong từng ứng dụng. Các nhóm bảo mật sẽ có thể sử dụng giải pháp để hiểu ngữ cảnh trong các cảnh báo bảo mật và nhận câu trả lời cho các câu hỏi như: Người dùng nào phải chịu một cấu hình sai nhất định? Họ có phải là quản trị viên không? MFA của họ có được bật không? Bằng cách nắm trong tay những câu trả lời này, các nhóm bảo mật có thể thực thi các chính sách của công ty và ngành để khắc phục những rủi ro tiềm ẩn do bất kỳ cấu hình sai nào.

Truy cập SaaS-to-SaaS

Một thách thức bảo mật ngày càng tăng khác xuất phát từ số lượng ứng dụng được kết nối với môi trường SaaS của công ty ngày càng tăng. Trung bình, hàng nghìn ứng dụng được kết nối mà không có sự chấp thuận hoặc kiến thức của nhóm bảo mật. Nhân viên thường kết nối các ứng dụng này để tăng năng suất, cho phép làm việc từ xa cũng như xây dựng và mở rộng quy trình làm việc của công ty tốt hơn.

Tuy nhiên, khi kết nối ứng dụng với không gian làm việc của họ, nhân viên được nhắc cấp quyền cho ứng dụng truy cập. Các quyền này bao gồm khả năng đọc, tạo, cập nhật và xóa dữ liệu cá nhân hoặc công ty, chưa kể đến việc bản thân ứng dụng có thể độc hại. Bằng cách nhấp vào “chấp nhận”, các quyền mà họ cấp có thể cho phép các tác nhân đe dọa có quyền truy cập vào dữ liệu có giá trị của công ty. Người dùng thường không biết tầm quan trọng của các quyền mà họ đã cấp cho các ứng dụng bên thứ ba này.

Rơi vào miền Shadow IT, các nhóm bảo mật phải có khả năng khám phá các ứng dụng của bên thứ 3 và xác định ứng dụng nào gây rủi ro. Từ phạm vi truy cập do các ứng dụng này yêu cầu, đến người dùng được ủy quyền và tham chiếu chéo, nhóm bảo mật sẽ có thể đo lường mức độ truy cập vào dữ liệu nhạy cảm trên toàn bộ ngăn xếp của tổ chức. Một giải pháp SSPM như Adaptive Shield, có thể trang bị cho nhóm bảo mật loại phát hiện và kiểm soát này ngoài việc cung cấp khả năng báo cáo nâng cao để đánh giá rủi ro chính xác và hiệu quả nhằm thúc đẩy các biện pháp khả thi.

Nhận bản trình diễn về cách giải pháp SSPM có thể giúp giảm thiểu quyền truy cập của ứng dụng bên thứ ba.

Rủi ro người dùng từ thiết bị đến SaaS

Các nhóm bảo mật phải đối phó với các mối đe dọa từ việc người dùng truy cập ứng dụng SaaS của họ từ các thiết bị cá nhân, không an toàn. Việc truy cập ứng dụng SaaS qua thiết bị không được quản lý sẽ gây ra rủi ro cao cho tổ chức, đặc biệt khi chủ sở hữu thiết bị là người dùng có đặc quyền cao. Các thiết bị cá nhân dễ bị đánh cắp dữ liệu và có thể vô tình truyền phần mềm độc hại vào môi trường của tổ chức. Các thiết bị bị mất hoặc bị đánh cắp cũng có thể cung cấp một cổng cho bọn tội phạm truy cập mạng.

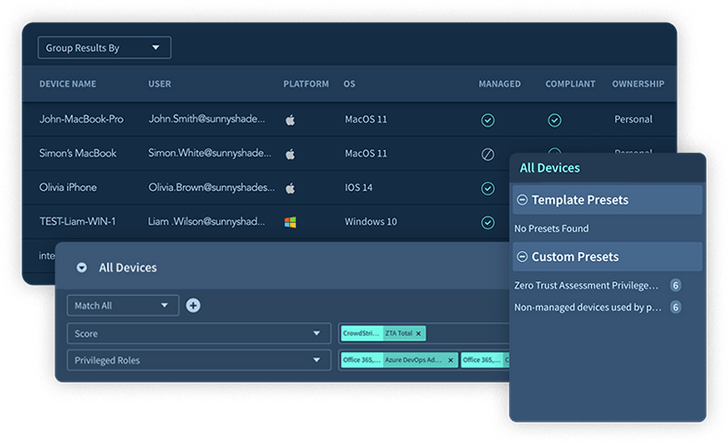

Các nhóm bảo mật cần một giải pháp cho phép họ quản lý rủi ro SaaS bắt nguồn từ các thiết bị bị xâm nhập. Một giải pháp SSPM như Adaptive Shield có thể xác định những người dùng có đặc quyền như quản trị viên và giám đốc điều hành, tính toán mức độ rủi ro của người dùng và nhận ra thiết bị đầu cuối nào cần được bảo mật cao hơn.

Quản trị danh tính và truy cập

Mỗi người dùng ứng dụng SaaS đều là một cửa ngõ tiềm năng cho tác nhân đe dọa, như đã thấy trong cuộc tấn công MFA Fatigue gần đây nhất của Uber. Các quy trình để đảm bảo cài đặt xác thực và kiểm soát quyền truy cập của người dùng phù hợp là bắt buộc, bên cạnh việc xác thực quản lý quyền truy cập dựa trên vai trò (trái ngược với quyền truy cập dựa trên cá nhân) và thiết lập hiểu biết về quản trị quyền truy cập. Quản trị danh tính và quyền truy cập giúp đảm bảo rằng các nhóm bảo mật có đầy đủ khả năng hiển thị và kiểm soát những gì đang xảy ra trên tất cả các miền.

Các nhóm bảo mật cần giám sát tất cả các danh tính để đảm bảo rằng hoạt động của người dùng đáp ứng các nguyên tắc bảo mật của tổ chức của họ. Quản trị IAM cho phép nhóm bảo mật hành động khi có vấn đề phát sinh bằng cách cung cấp khả năng giám sát liên tục tình trạng Bảo mật SaaS của công ty cũng như việc triển khai kiểm soát truy cập.

Suy nghĩ cuối cùng

Gartner đã gọi Quản lý trạng thái bảo mật SaaS (SSPM) trong “4 công nghệ phải có tạo nên chu kỳ cường điệu của Gartner cho bảo mật đám mây, năm 2021” cho các giải pháp liên tục đánh giá rủi ro bảo mật và quản lý trạng thái bảo mật của ứng dụng SaaS. Với nền tảng SSPM, như Adaptive Shield, các tổ chức có thể tăng cường bảo mật SaaS của họ để xác định và khắc phục sự cố nhanh hơn cũng như ngăn chặn các cuộc tấn công trong tương lai. Các nhóm bảo mật có thể giới thiệu các phương pháp hay nhất cho bảo mật SaaS, vượt ra ngoài Quản lý cấu hình sai để bao quát Quyền truy cập SaaS-to-SaaS, mức độ rủi ro của người dùng từ thiết bị đến SaaS và Quản trị quản lý truy cập và nhận dạng.