liên kết với Bắc Triều Tiên ScarCruft nhóm đã được quy cho một cửa hậu không có giấy tờ trước đây có tên là Cá heo mà tác nhân đe dọa đã sử dụng để chống lại các mục tiêu nằm ở đối tác phía nam của nó.

“Cửa sau […] có nhiều khả năng gián điệp, bao gồm giám sát các ổ đĩa và thiết bị di động, đồng thời lọc các tệp quan tâm, keylogging và chụp ảnh màn hình cũng như đánh cắp thông tin đăng nhập từ trình duyệt,” nhà nghiên cứu Filip Jurčacko của ESET cho biết trong một báo cáo mới được công bố hôm nay.

Dolphin được cho là được triển khai có chọn lọc, với phần mềm độc hại sử dụng các dịch vụ đám mây như Google Drive để đánh cắp dữ liệu cũng như ra lệnh và kiểm soát.

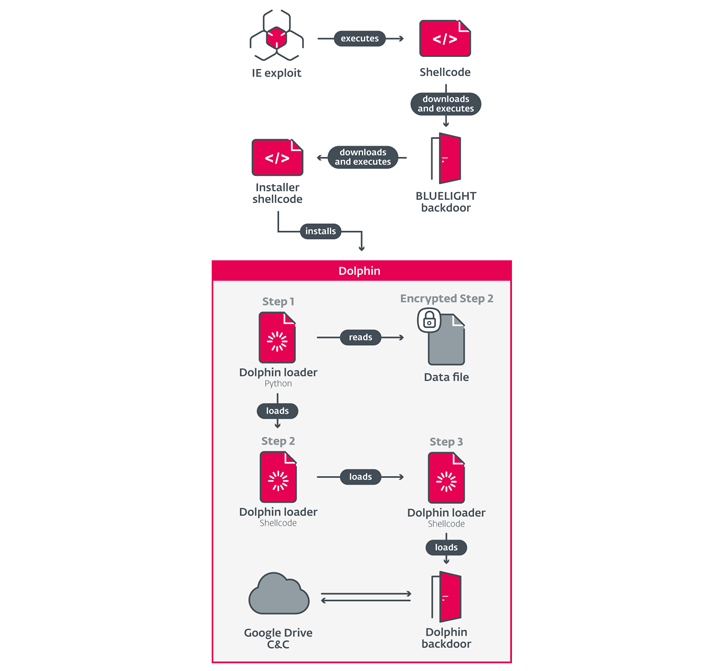

Công ty an ninh mạng của Slovakia cho biết họ đã phát hiện thấy bộ cấy được triển khai như một trọng tải giai đoạn cuối như một phần của cuộc tấn công lỗ tưới nước vào đầu năm 2021 nhằm vào một tờ báo kỹ thuật số của Hàn Quốc.

Chiến dịch, lần đầu tiên được phát hiện bởi Kaspersky và Volexity vào năm ngoái, đã dẫn đến việc vũ khí hóa hai lỗ hổng Internet Explorer (CVE-2020-1380 và CVE-2021-26411) để loại bỏ một cửa hậu có tên BLUELIGHT.

ScarCruft, còn được gọi là APT37, InkySquid, Reaper và Ricochet Chollima, là một nhóm APT có động cơ địa chính trị có thành tích tấn công các cơ quan chính phủ, các nhà ngoại giao và các tổ chức tin tức liên quan đến các vấn đề của Triều Tiên. Nó được biết là đang hoạt động ít nhất là từ năm 2012.

Đầu tháng 4 này, công ty an ninh mạng Stairwell đã tiết lộ chi tiết về một cuộc tấn công lừa đảo trực tuyến nhắm vào các nhà báo trên khắp đất nước với mục tiêu cuối cùng là triển khai phần mềm độc hại có tên GOLDBACKDOOR, phần mềm này trùng lặp với một cửa hậu khác của ScarCruft có tên là BLUELIGHT.

Những phát hiện mới nhất từ ESET đã làm sáng tỏ một cửa hậu thứ hai, tinh vi hơn được gửi đến một nhóm nhỏ nạn nhân thông qua BLUELIGHT, dấu hiệu cho thấy một hoạt động gián điệp có mục tiêu cao.

Đến lượt mình, điều này đạt được bằng cách thực thi shellcode của trình cài đặt kích hoạt trình tải bao gồm thành phần Python và shellcode, phần sau chạy trình tải shellcode khác để loại bỏ cửa hậu.

Jurčacko giải thích: “Trong khi cửa hậu BLUELIGHT thực hiện trinh sát cơ bản và đánh giá máy bị xâm nhập sau khi khai thác, thì Dolphin tinh vi hơn và chỉ được triển khai thủ công đối với các nạn nhân được chọn”.

Điều khiến Dolphin mạnh hơn BLUELIGHT rất nhiều là khả năng tìm kiếm các thiết bị di động và trích xuất các tệp quan tâm, chẳng hạn như phương tiện, tài liệu, email và chứng chỉ.

Cửa hậu, kể từ khi được phát hiện lần đầu vào tháng 4 năm 2021, được cho là đã trải qua ba lần lặp lại liên tiếp đi kèm với một loạt cải tiến tính năng riêng và mang lại cho nó nhiều khả năng tránh bị phát hiện hơn.

Jurčacko cho biết: “Dolphin là một bổ sung khác cho kho vũ khí mở rộng của ScarCruft về các cửa hậu lạm dụng dịch vụ lưu trữ đám mây. “Một khả năng bất thường được tìm thấy trong các phiên bản trước của cửa hậu là khả năng sửa đổi cài đặt tài khoản Google và Gmail của nạn nhân để giảm tính bảo mật của họ, có lẽ là để duy trì quyền truy cập tài khoản cho các tác nhân đe dọa.”