Ngày 23 tháng 2 năm 2023Ravie Lakshmanan Bảo mật phần mềm / Tấn công chuỗi cung ứng

Các nhà nghiên cứu an ninh mạng đang cảnh báo về “gói mạo danh” bắt chước các thư viện phổ biến có sẵn trên kho lưu trữ Chỉ mục gói Python (PyPI).

41 gói PyPI độc hại đã được phát hiện dưới dạng các biến thể chính tả của các mô-đun hợp pháp như HTTP, AIOHTTP, các yêu cầu, urllib và urllib3.

Tên của các gói như sau:

aio5, aio6, htps1, httiop, httops, httplat, httpscolor, httpsing, httpslib, httpsos, httpsp, httpssp, httpssus, httpsus, httpxgetter, httpxmodifier, httpxrequester, httpxrequesterv2, httpxv2, httpxv3, libhttps, piphttps, pohttp, requestd, requestse, requestst, ulrlib3, urelib3, urklib3, urlkib3, urlb, urllib33, urolib3, xhttpsp

Nhà nghiên cứu Lucija Valentić của ReversingLabs cho biết: “Phần lớn các mô tả cho các gói này không gợi ý về mục đích xấu của chúng”. “Một số được ngụy trang dưới dạng thư viện thực và so sánh một cách tâng bốc giữa khả năng của chúng với khả năng của các thư viện HTTP hợp pháp, đã biết.”

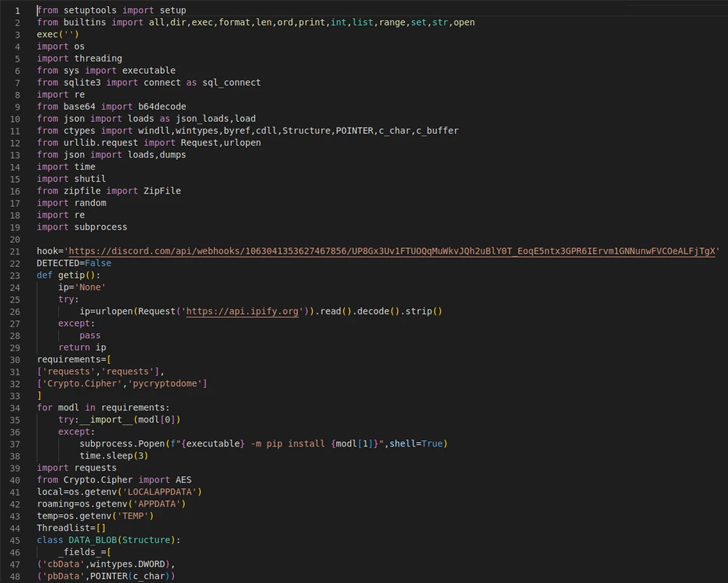

Nhưng trên thực tế, chúng chứa chấp các trình tải xuống hoạt động như một đường dẫn để phân phối phần mềm độc hại giai đoạn hai đến các máy chủ bị nhiễm hoặc những kẻ đánh cắp thông tin được thiết kế để lấy cắp dữ liệu nhạy cảm như mật khẩu và mã thông báo.

Fortinet, công ty cũng đã tiết lộ các gói HTTP giả mạo tương tự trên PyPI vào đầu tuần này, lưu ý rằng họ có khả năng khởi chạy trình tải xuống trojan, đến lượt nó, chứa tệp DLL (Rdudkye.dll) chứa nhiều chức năng khác nhau.

Sự phát triển này chỉ là nỗ lực mới nhất của các tác nhân độc hại nhằm đầu độc các kho lưu trữ nguồn mở như GitHub, npm, PyPI và RubyGems nhằm truyền bá phần mềm độc hại đến các hệ thống của nhà phát triển và thực hiện các cuộc tấn công chuỗi cung ứng.

Phát hiện này được đưa ra một ngày sau khi Checkmarx trình bày chi tiết về sự gia tăng các gói thư rác trong sổ đăng ký npm nguồn mở được thiết kế để chuyển hướng nạn nhân đến các liên kết lừa đảo.

Valentić cho biết: “Giống như các cuộc tấn công chuỗi cung ứng khác, các tác nhân độc hại dựa vào việc đánh máy gây nhầm lẫn và dựa vào các nhà phát triển thiếu thận trọng để vô tình nắm lấy các gói độc hại có tên nghe giống nhau”.