Hai chiến dịch giám sát kéo dài đã được phát hiện nhắm mục tiêu vào cộng đồng người Uyghur ở Trung Quốc và các nơi khác bằng các công cụ phần mềm gián điệp Android được thiết kế để thu thập thông tin nhạy cảm và theo dõi nơi ở của họ.

Điều này bao gồm một chủng phần mềm độc hại không có giấy tờ trước đây có tên là BadBazaar và các biến thể cập nhật của tạo tác gián điệp có tên MOONSHINE bởi các nhà nghiên cứu từ Phòng thí nghiệm Citizen của Đại học Toronto vào tháng 9 năm 2019.

“Các công cụ giám sát di động như BadBazaar và MOONSHINE có thể được sử dụng để theo dõi nhiều hoạt động ‘tiền tội phạm', những hành động được chính quyền ở Tân Cương coi là dấu hiệu của chủ nghĩa cực đoan tôn giáo hoặc chủ nghĩa ly khai”, Lookout cho biết trong một bản ghi chi tiết về các hoạt động.

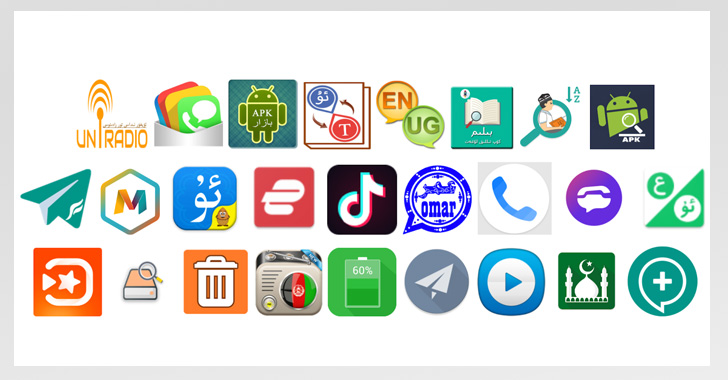

Theo công ty bảo mật, chiến dịch BadBazaar được cho là bắt đầu từ cuối năm 2018 và bao gồm 111 ứng dụng độc đáo giả dạng trình phát video lành tính, người đưa tin, ứng dụng tôn giáo và thậm chí cả TikTok.

Trong khi các mẫu này được phân phối thông qua các kênh truyền thông xã hội và kênh liên lạc bằng tiếng Uyghur, Lookout lưu ý rằng họ đã tìm thấy một ứng dụng từ điển có tên “Uyghur Lughat” trên Apple App Store giao tiếp với một máy chủ được đối tác Android sử dụng để thu thập thông tin cơ bản về iPhone.

Ứng dụng iOS tiếp tục có sẵn trên App Store.

“Vì các biến thể BadBazaar thường có được khả năng giám sát bằng cách tải xuống các bản cập nhật từ [command-and-control server]các nhà nghiên cứu chỉ ra rằng có thể tác nhân đe dọa sẽ cập nhật mẫu iOS sau này với chức năng giám sát tương tự.

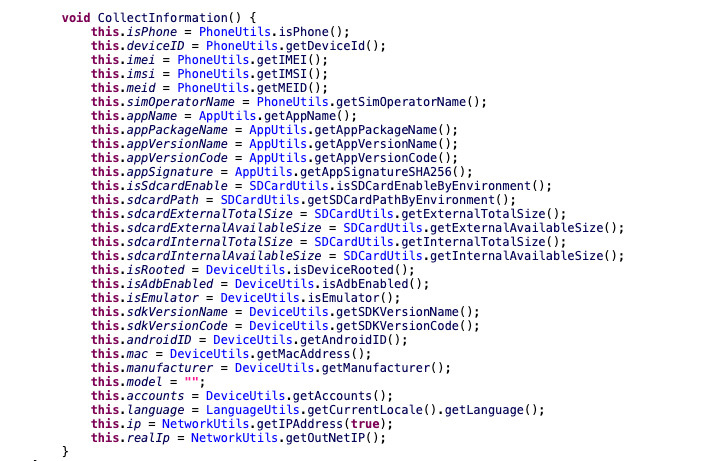

BadBazaar, sau khi được cài đặt, đi kèm với một số tính năng cho phép nó thu thập nhật ký cuộc gọi, vị trí GPS, tin nhắn SMS và các tệp quan tâm; ghi âm các cuộc điện thoại; chụp ảnh; và exfiltrate siêu dữ liệu thiết bị quan trọng.

Phân tích sâu hơn về cơ sở hạ tầng của BadBazaar đã cho thấy sự trùng lặp với một hoạt động phần mềm gián điệp khác nhằm vào nhóm dân tộc thiểu số được đưa ra ánh sáng vào tháng 7 năm 2020 và hoạt động này sử dụng bộ công cụ Android có tên là DoubleAgent.

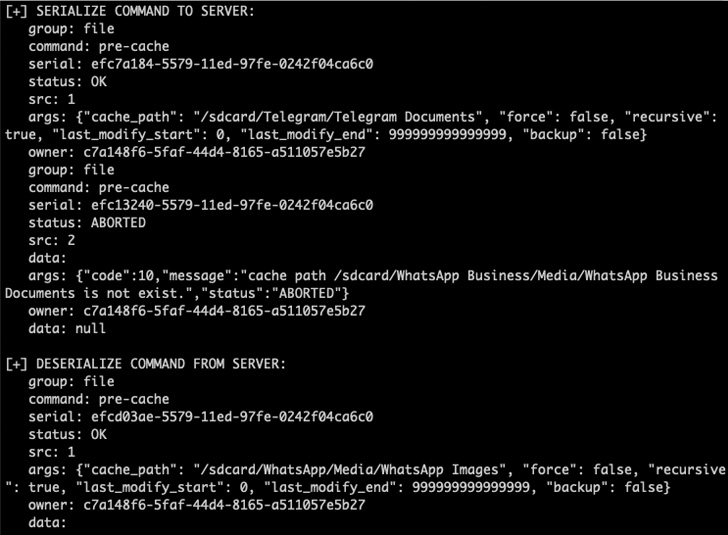

Các cuộc tấn công sử dụng MOONSHINE, theo cách tương tự, đã sử dụng hơn 50 ứng dụng độc hại kể từ tháng 7 năm 2022, được thiết kế để tích lũy dữ liệu cá nhân từ các thiết bị bị nhiễm, ngoài việc ghi âm thanh và tải xuống các tệp tùy ý.

Các nhà nghiên cứu cho biết: “Phần lớn các mẫu này là phiên bản trojan của các nền tảng truyền thông xã hội phổ biến, như WhatsApp hoặc Telegram, hoặc phiên bản trojan của các ứng dụng văn hóa Hồi giáo, công cụ ngôn ngữ Uyghur hoặc ứng dụng cầu nguyện”.

Các hoạt động mạng độc hại trước đây sử dụng bộ phần mềm gián điệp MOONSHINE Android đã được quy cho một tác nhân đe dọa được theo dõi là POISON CARP (hay còn gọi là Evil Eye hoặc Earth Empusa), một tập thể quốc gia có trụ sở tại Trung Quốc nổi tiếng với các cuộc tấn công chống lại người Duy Ngô Nhĩ.

Các phát hiện được đưa ra hơn một tháng sau khi Check Point tiết lộ chi tiết về một hoạt động phần mềm giám sát lâu đời khác nhằm vào cộng đồng người Hồi giáo Turkic đã triển khai trojan có tên MobileOrder ít nhất từ năm 2015.

“BadBazaar và các biến thể mới này của MOONSHINE bổ sung vào bộ sưu tập đa dạng các phần mềm giám sát độc đáo được sử dụng trong các chiến dịch điều tra và sau đó giam giữ các cá nhân ở Trung Quốc”, Lookout cho biết.

“Sự phân phối rộng rãi của cả BadBazaar và MOONSHINE, và tốc độ mà chức năng mới đã được giới thiệu cho thấy rằng sự phát triển của các họ này đang diễn ra và nhu cầu tiếp tục đối với các công cụ này.”

Sự phát triển này cũng theo sau một báo cáo từ Google Project Zero vào tuần trước, trong đó đã phát hiện ra bằng chứng về việc một nhà cung cấp giám sát thương mại giấu tên đã trang bị ba lỗi bảo mật zero-day trong điện thoại Samsung với chip Exynos chạy phiên bản hạt nhân 4.14.113. Các lỗ hổng bảo mật đã được Samsung cắm vào tháng 3 năm 2021.

Điều đó nói rằng, gã khổng lồ tìm kiếm cho biết việc khai thác phản ánh một mô hình tương tự như các thỏa hiệp gần đây, trong đó các ứng dụng Android độc hại đã bị lạm dụng để nhắm mục tiêu người dùng ở Ý và Kazakhstan bằng thiết bị cấy ghép được gọi là Hermit, có liên kết với công ty RCS Lab của Ý.