Ngày 22 tháng 6 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

Diễn viên gián điệp mạng Trung Quốc được gọi là Rồng Camaro đã được quan sát thấy tận dụng một dòng phần mềm độc hại tự lan truyền mới lây lan qua các ổ USB bị xâm nhập.

Check Point cho biết trong nghiên cứu mới được chia sẻ với The Hacker News: “Mặc dù trọng tâm chính của chúng là các quốc gia Đông Nam Á theo truyền thống, nhưng phát hiện mới nhất này cho thấy phạm vi toàn cầu của chúng và nêu bật vai trò đáng báo động của các ổ USB trong việc phát tán phần mềm độc hại”.

Công ty an ninh mạng đã tìm thấy bằng chứng về việc nhiễm phần mềm độc hại USB ở Myanmar, Hàn Quốc, Anh, Ấn Độ và Nga, cho biết những phát hiện này là kết quả của một sự cố mạng mà họ đã điều tra tại một bệnh viện châu Âu giấu tên vào đầu năm 2023.

Cuộc thăm dò cho thấy thực thể này không bị kẻ thù nhắm mục tiêu trực tiếp mà bị xâm phạm thông qua ổ USB của nhân viên, ổ USB này đã bị nhiễm khi nó được cắm vào máy tính của đồng nghiệp tại một hội nghị ở châu Á.

“Do đó, khi trở lại cơ sở chăm sóc sức khỏe ở châu Âu, nhân viên này đã vô tình đưa vào ổ USB bị nhiễm virus, dẫn đến sự lây nhiễm sang hệ thống máy tính của bệnh viện”, công ty cho biết.

Camaro Dragon chia sẻ những điểm tương đồng về mặt chiến thuật với các cụm hoạt động được theo dõi như Mustang Panda và LuminousMoth, với nhóm đối thủ gần đây đã liên kết với một cửa hậu dựa trên Go có tên là TinyNote và một phần mềm cấy ghép bộ định tuyến độc hại có tên HorseShell.

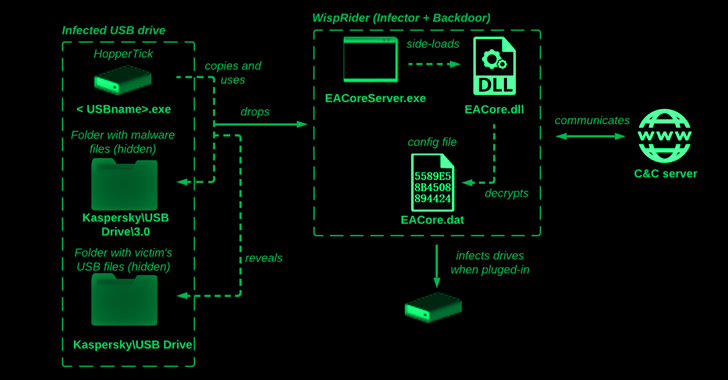

Chuỗi lây nhiễm mới nhất bao gồm trình khởi chạy Delphi có tên là HopperTick được truyền qua ổ USB và tải trọng chính của nó có tên là WispRider, chịu trách nhiệm lây nhiễm cho các thiết bị khi chúng được gắn vào máy.

Các nhà nghiên cứu của Check Point cho biết: “Khi một ổ USB lành tính được cắm vào máy tính bị nhiễm, phần mềm độc hại sẽ phát hiện một thiết bị mới được cắm vào PC và thao túng các tệp của nó, tạo ra một số thư mục ẩn ở thư mục gốc của ổ USB”.

WispRider, bên cạnh việc lây nhiễm máy chủ hiện tại nếu chưa lây nhiễm, được giao nhiệm vụ giao tiếp với máy chủ từ xa, xâm phạm mọi thiết bị USB mới được kết nối, thực thi các lệnh tùy ý và thực hiện các thao tác với tệp.

Một số biến thể nhất định của WispRider cũng hoạt động như một cửa hậu với khả năng vượt qua giải pháp chống vi-rút của Indonesia có tên là Smadav cũng như sử dụng tính năng tải bên DLL bằng cách sử dụng các thành phần từ phần mềm bảo mật như G-DATA Total Security.

Một tải trọng sau khai thác khác được phân phối cùng với WispRider là mô-đun đánh cắp được gọi là trình theo dõi đĩa (HPCustPartUI.dll) sắp xếp các tệp có phần mở rộng được xác định trước (ví dụ: docx, mp3, wav, m4a, wma, aac, cda và mid) để trích xuất .

Đây không phải là lần đầu tiên các tác nhân đe dọa Trung Quốc được quan sát thấy lợi dụng các thiết bị USB làm vật trung gian lây nhiễm để tiếp cận các môi trường vượt xa phạm vi lợi ích chính của tác nhân đe dọa.

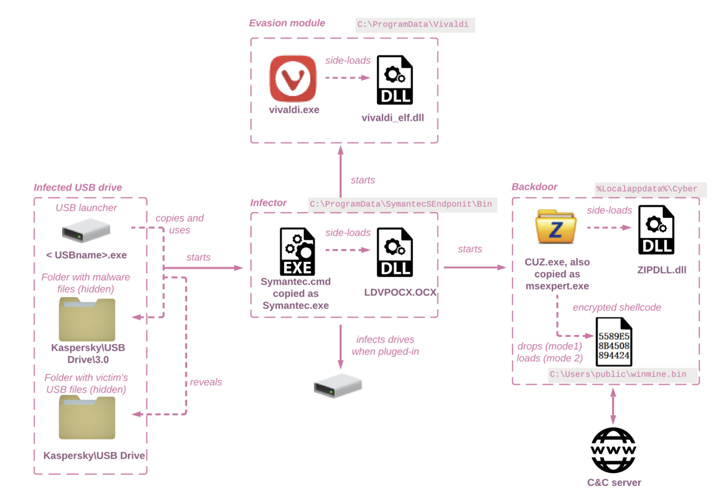

Vào tháng 11 năm 2022, mandiant thuộc sở hữu của Google đã gán cho UNC4191, một tác nhân đe dọa có mối liên hệ bị nghi ngờ là Trung Quốc, đứng sau một loạt các cuộc tấn công gián điệp ở Philippines dẫn đến việc phát tán phần mềm độc hại như MISTCLOAK, DARKDEW và BLUEHAZE.

Một báo cáo tiếp theo từ Trend Micro vào tháng 3 năm 2023 đã tiết lộ sự trùng lặp giữa UNC4191 và Mustang Panda, liên kết cái sau với việc sử dụng MISTCLOAK và BLUEHAZE trong các chiến dịch lừa đảo trực tuyến nhắm mục tiêu vào các quốc gia ở Đông Nam Á.

Sự phát triển này là một dấu hiệu cho thấy các tác nhân đe dọa đang tích cực thay đổi các công cụ, chiến thuật và quy trình (TTP) của chúng để vượt qua các giải pháp bảo mật, đồng thời dựa vào một bộ sưu tập lớn các công cụ tùy chỉnh để lấy cắp dữ liệu nhạy cảm khỏi mạng nạn nhân.

Các nhà nghiên cứu cho biết: “Nhóm Camaro Dragon APT tiếp tục sử dụng các thiết bị USB như một phương pháp để lây nhiễm các hệ thống được nhắm mục tiêu, kết hợp hiệu quả kỹ thuật này với các chiến thuật đã được thiết lập khác”.