Ngày 26 tháng 12 năm 2022Ravie LakshmananTội phạm mạng / Bảo mật dữ liệu

Dịch vụ tải xuống phần mềm độc hại trả tiền cho mỗi lần cài đặt (PPI) được gọi là PrivateLoader đang được sử dụng để phân phối phần mềm độc hại đánh cắp thông tin được ghi lại trước đó có tên là TăngPro.

Flashpoint đã phát hiện ra kẻ đánh cắp mới được xác định vào ngày 13 tháng 12 năm 2022, sau khi phát hiện ra “một số bộ nhật ký” được lọc bằng cách sử dụng phần mềm độc hại trên thị trường tội phạm mạng bất hợp pháp có tên là Russian Market.

RisePro là một phần mềm độc hại dựa trên C++, được cho là có những điểm tương đồng với một phần mềm độc hại đánh cắp thông tin khác có tên là Kẻ đánh cắp Vidar, bản thân nó là một nhánh của kẻ đánh cắp có tên mã Arkei xuất hiện vào năm 2018.

“Sự xuất hiện của kẻ đánh cắp dưới dạng trọng tải cho dịch vụ trả tiền cho mỗi lần cài đặt có thể cho thấy sự tin tưởng của kẻ đe dọa vào khả năng của kẻ đánh cắp”, công ty tình báo mối đe dọa đã lưu ý trong một bài viết vào tuần trước.

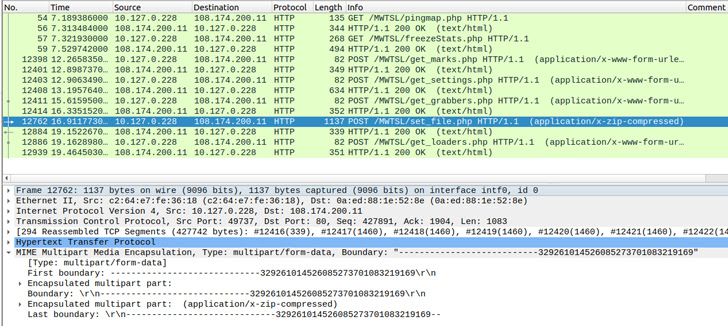

Công ty an ninh mạng sekoia, công ty đã phát hành phân tích riêng của mình về RisePro, đã xác định thêm một phần mã nguồn trùng lặp với PrivateLoader. Điều này bao gồm cơ chế xáo trộn chuỗi, phương thức HTTP và thiết lập cổng cũng như phương thức che giấu thông báo HTTP.

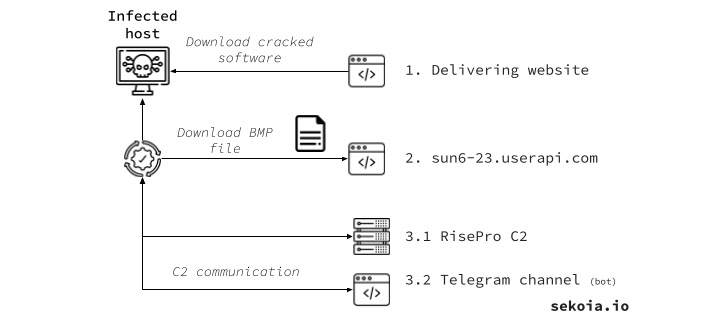

PrivateLoader, như tên gọi, là một dịch vụ tải xuống cho phép những người đăng ký của nó phân phối các tải trọng độc hại đến các máy chủ mục tiêu.

Trước đây, nó đã được sử dụng để cung cấp Vidar Stealer, RedLine Stealer, Amadey, DanaBot và NetDooka, trong số những người khác, trong khi giả dạng phần mềm vi phạm bản quyền được lưu trữ trên các trang web mồi nhử hoặc cổng WordPress bị xâm nhập xuất hiện nổi bật trên kết quả tìm kiếm.

RisePro không khác những kẻ đánh cắp khác ở chỗ nó có khả năng đánh cắp nhiều loại dữ liệu từ 36 trình duyệt web, bao gồm cookie, mật khẩu, thẻ tín dụng, ví tiền điện tử, cũng như thu thập các tệp quan tâm và tải thêm trọng tải.

Nó được rao bán trên Telegram, với việc nhà phát triển phần mềm độc hại cũng cung cấp một kênh Telegram cho phép những kẻ tội phạm tương tác với các hệ thống bị nhiễm bằng cách cung cấp ID bot do kẻ đánh cắp tạo và gửi đến một máy chủ từ xa sau khi vi phạm thành công.

Ngoài ra, một phần cơ sở hạ tầng của phần mềm độc hại là bảng quản trị được lưu trữ tại một miền có tên my-rise[.]cc cho phép truy cập nhật ký dữ liệu bị đánh cắp, nhưng chỉ sau khi đăng nhập vào tài khoản bằng bộ thông tin xác thực hợp lệ.

Hiện tại vẫn chưa rõ liệu RisePro có phải là tác giả của cùng một nhóm tác nhân đe dọa đằng sau PrivateLoader hay không và liệu nó có được đóng gói độc quyền cùng với dịch vụ PPI hay không.

“PrivateLoader vẫn đang hoạt động và đi kèm với một loạt khả năng mới,” SEKOIA cho biết. “Không thể bỏ qua những điểm tương đồng giữa kẻ đánh cắp và PrivateLoader và cung cấp thêm thông tin chi tiết về việc mở rộng tác nhân đe dọa.”