Công ty an ninh mạng Imperva đã tiết lộ rằng họ đã giảm thiểu một cuộc tấn công từ chối dịch vụ phân tán (ddos) với tổng số hơn 25,3 tỷ yêu cầu vào ngày 27 tháng 6 năm 2022.

“Cuộc tấn công mạnh mẽ”, nhằm vào một công ty viễn thông giấu tên của Trung Quốc, được cho là đã kéo dài trong 4 giờ và đạt đỉnh 3,9 triệu yêu cầu mỗi giây (RPS).

“Những kẻ tấn công đã sử dụng phương pháp ghép kênh HTTP / 2 hoặc kết hợp nhiều gói tin thành một, để gửi nhiều yêu cầu cùng một lúc qua các kết nối riêng lẻ”, Imperva cho biết trong một báo cáo được công bố vào ngày 19 tháng 9.

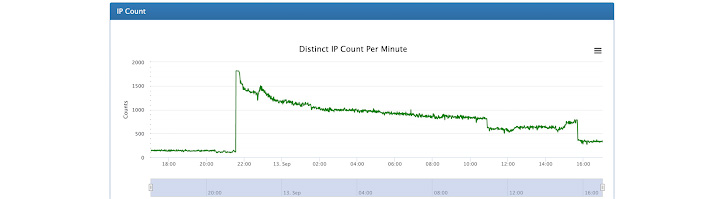

Cuộc tấn công được thực hiện từ một mạng botnet bao gồm gần 170.000 địa chỉ IP khác nhau trải dài trên bộ định tuyến, camera an ninh và máy chủ bị xâm nhập đặt tại hơn 180 quốc gia, chủ yếu là Mỹ, Indonesia và Brazil.

Tiết lộ cũng được đưa ra khi nhà cung cấp cơ sở hạ tầng web Akamai cho biết họ đã thực hiện một cuộc tấn công DDoS mới nhằm vào một khách hàng có trụ sở tại Đông Âu vào ngày 12 tháng 9, với lưu lượng tấn công tăng vọt lên 704,8 triệu gói mỗi giây (pps).

Cùng một nạn nhân trước đó đã được nhắm mục tiêu vào ngày 21 tháng 7 năm 2022, theo một cách tương tự, trong đó khối lượng cuộc tấn công tăng lên đến 853,7 gigabit mỗi giây (Gbps) và 659,6 triệu pps trong khoảng thời gian 14 giờ.

Craig Sparling của Akamai cho biết công ty đã bị “tấn công không ngừng với các cuộc tấn công từ chối dịch vụ (DDoS) phân tán tinh vi”, cho thấy rằng những hành vi vi phạm có thể có động cơ chính trị khi Nga đang tiếp tục chiến tranh chống lại Ukraine.

Cả hai nỗ lực gây rối đều là các cuộc tấn công tràn ngập UDP trong đó kẻ tấn công nhắm mục tiêu và áp đảo các cổng tùy ý trên máy chủ mục tiêu bằng các gói Giao thức Dữ liệu Người dùng (UDP).

UDP, không có kết nối và không có phiên, làm cho nó trở thành một giao thức mạng lý tưởng để xử lý lưu lượng VoIP. Nhưng những đặc điểm tương tự này cũng có thể khiến nó dễ bị khai thác hơn.

NETSCOUT nói: “Không cần bắt tay ban đầu để đảm bảo kết nối hợp pháp, các kênh UDP có thể được sử dụng để gửi một lượng lớn lưu lượng truy cập đến bất kỳ máy chủ nào.

“Không có biện pháp bảo vệ nội bộ nào có thể hạn chế tốc độ xảy ra lũ lụt UDP. Do đó, các cuộc tấn công DoS lũ lụt UDP đặc biệt nguy hiểm vì chúng có thể được thực hiện với một lượng tài nguyên hạn chế.”

.