Ngày 26 tháng 12 năm 2022Ravie LakshmananKỹ thuật đảo ngược

Các nhà nghiên cứu an ninh mạng đã tiết lộ nhiều kỹ thuật được sử dụng bởi một trình tải xuống phần mềm độc hại nâng cao có tên là GuLoader để tránh phần mềm bảo mật.

“Kỹ thuật chống phân tích shellcode mới cố gắng ngăn chặn các nhà nghiên cứu và môi trường thù địch bằng cách quét toàn bộ bộ nhớ quy trình để tìm bất kỳ chuỗi nào liên quan đến máy ảo (VM),”, các nhà nghiên cứu Sarang Sonawane và Donato Onofri của CrowdStrike cho biết trong một bài viết kỹ thuật được xuất bản vào tuần trước.

GuLoader, còn được gọi là CloudEyE, là trình tải xuống Visual Basic Script (VBS) được sử dụng để phân phối trojan truy cập từ xa trên các máy bị nhiễm. Nó được phát hiện lần đầu tiên trong tự nhiên vào năm 2019.

Vào tháng 11 năm 2021, một dòng phần mềm độc hại JavaScript có tên là RATDispenser đã nổi lên như một đường dẫn để thả GuLoader bằng một trình nhỏ giọt VBScript được mã hóa Base64.

Một mẫu GuLoader gần đây được CrowdStrike khai quật cho thấy một quy trình ba giai đoạn trong đó VBScript được thiết kế để cung cấp một giai đoạn tiếp theo thực hiện kiểm tra chống phân tích trước khi đưa mã shell được nhúng trong VBScript vào bộ nhớ.

Shellcode, bên cạnh việc kết hợp các phương pháp chống phân tích tương tự, tải xuống tải trọng cuối cùng do kẻ tấn công lựa chọn từ một máy chủ từ xa và thực thi nó trên máy chủ bị xâm nhập.

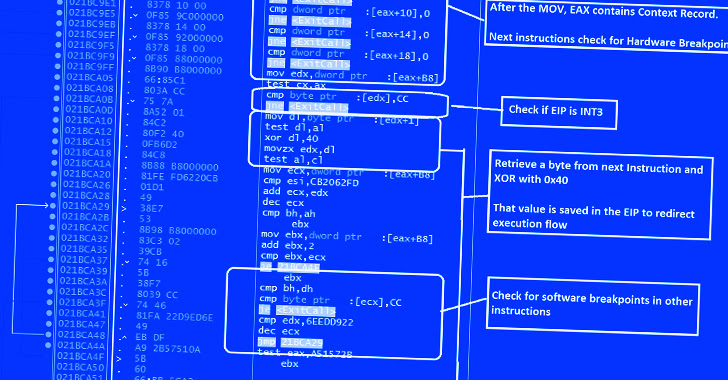

Các nhà nghiên cứu chỉ ra: “Shellcode sử dụng một số thủ thuật chống phân tích và chống gỡ lỗi ở mỗi bước thực thi, đưa ra thông báo lỗi nếu shellcode phát hiện bất kỳ phân tích nào đã biết về cơ chế gỡ lỗi”.

Điều này bao gồm kiểm tra chống gỡ lỗi và chống tháo rời để phát hiện sự hiện diện của trình gỡ lỗi từ xa và các điểm ngắt, đồng thời, nếu tìm thấy, hãy chấm dứt shellcode. Shellcode cũng có tính năng quét phần mềm ảo hóa.

Một khả năng bổ sung mà công ty an ninh mạng gọi là “cơ chế chèn mã dự phòng” để tránh các móc nối NTDLL.dll được triển khai bởi các giải pháp phát hiện và phản hồi điểm cuối (EDR).

Móc nối API NTDLL.dll là một kỹ thuật được các công cụ chống phần mềm độc hại sử dụng để phát hiện và gắn cờ các quy trình đáng ngờ trên Windows bằng cách giám sát các API được biết là bị các tác nhân đe dọa lạm dụng.

Tóm lại, phương pháp này liên quan đến việc sử dụng các hướng dẫn lắp ráp để gọi hàm API cửa sổ cần thiết để phân bổ bộ nhớ (ví dụ: NtAllocateVirtualMemory) và đưa mã shell tùy ý vào bộ nhớ thông qua quy trình làm rỗng.

Những phát hiện từ CrowdStrike cũng được đưa ra khi công ty an ninh mạng Cymulate trình diễn một kỹ thuật bỏ qua EDR được gọi là Blindside cho phép chạy mã tùy ý bằng cách sử dụng các điểm dừng phần cứng để tạo ra một “quy trình chỉ có NTDLL ở trạng thái độc lập, không bị ràng buộc.”

Các nhà nghiên cứu kết luận: “GuLoader vẫn là một mối đe dọa nguy hiểm không ngừng phát triển với các phương pháp mới để tránh bị phát hiện”.