Các tác nhân đe dọa đã bắt đầu sử dụng dịch vụ nhắn tin tức thời ngang hàng Tox như một phương thức điều khiển và ra lệnh, đánh dấu sự thay đổi từ vai trò trước đây của nó như một phương thức liên lạc cho các cuộc đàm phán về ransomware.

Các phát hiện từ Uptycs, đã phân tích một cấu phần có thể thực thi và định dạng liên kết (ELF) (“72client”) có chức năng như một bot và có thể chạy các tập lệnh trên máy chủ bị xâm phạm bằng cách sử dụng giao thức Tox.

Tox là một giao thức không máy chủ dành cho truyền thông trực tuyến cung cấp các biện pháp bảo vệ mã hóa đầu cuối (E2EE) bằng cách sử dụng thư viện Mạng và Mật mã (NaCl, phát âm là “muối”) để mã hóa và xác thực.

Các nhà nghiên cứu Siddharth Sharma và Nischay Hedge cho biết: “Hệ nhị phân được tìm thấy trong tự nhiên là một dạng thực thi bị tước bỏ nhưng năng động, giúp quá trình dịch ngược trở nên dễ dàng hơn”. “Toàn bộ tệp nhị phân dường như được viết bằng C và chỉ được liên kết tĩnh với thư viện c-toxcore.”

Cần lưu ý rằng c-toxcore là một triển khai tham chiếu của giao thức Tox.

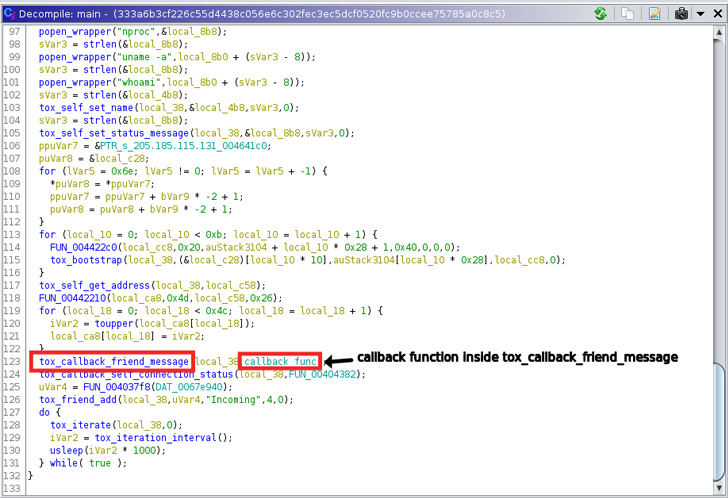

Kỹ thuật đảo ngược do Uptycs thực hiện cho thấy rằng tệp ELF được thiết kế để ghi một tập lệnh shell vào vị trí “/ var / tmp /” – một thư mục được sử dụng để tạo tệp tạm thời trong Linux – và khởi chạy nó, cho phép nó chạy các lệnh để giết. các quy trình liên quan đến cryptominer.

Cũng được thực thi là một quy trình thứ hai cho phép nó chạy một số lệnh cụ thể (ví dụ: nproc, whoami, machine-id, v.v.) trên hệ thống, kết quả của chúng sau đó được gửi qua UDP tới người nhận Tox.

Ngoài ra, hệ nhị phân đi kèm với các khả năng nhận các lệnh khác nhau thông qua Tox, dựa trên đó tập lệnh shell được cập nhật hoặc được thực thi trên cơ sở đặc biệt. Lệnh “thoát” được đưa ra sẽ thoát kết nối Tox.

Trước đây, Tox đã được các tác nhân ransomware sử dụng như một cơ chế giao tiếp, nhưng sự phát triển mới nhất đánh dấu lần đầu tiên giao thức này được sử dụng để chạy các tập lệnh tùy ý trên một máy bị nhiễm.

Các nhà nghiên cứu cho biết: “Mặc dù mẫu được thảo luận không gây ra bất cứ điều gì độc hại rõ ràng, nhưng chúng tôi cảm thấy rằng nó có thể là một thành phần của chiến dịch đào coin,” các nhà nghiên cứu cho biết. “Do đó, điều quan trọng là phải giám sát các thành phần mạng liên quan đến các chuỗi tấn công.”

Tiết lộ cũng được đưa ra trong bối cảnh các báo cáo cho rằng giải pháp hệ thống tệp phi tập trung được gọi là IPFS đang ngày càng được sử dụng nhiều hơn để lưu trữ các trang web lừa đảo với nỗ lực làm cho việc gỡ xuống trở nên khó khăn hơn.

.