Ngày 29 tháng 12 năm 2022Ravie LakshmananBảo mật trực tuyến / Quảng cáo độc hại

Người dùng đang tìm kiếm phần mềm phổ biến đang bị nhắm mục tiêu bởi một chiến dịch quảng cáo độc hại mới lạm dụng Google Ads để phân phát các biến thể trojan triển khai phần mềm độc hại, chẳng hạn như Raccoon Stealer và Vidar.

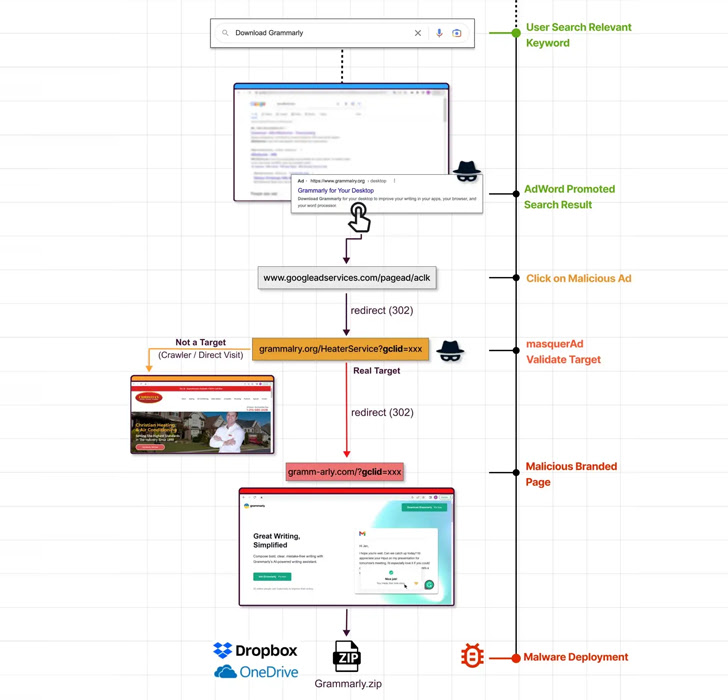

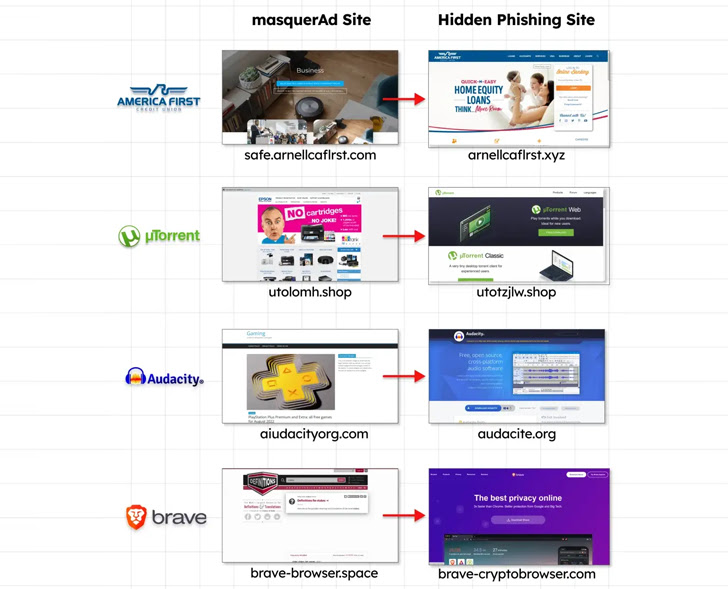

Hoạt động này sử dụng các trang web có vẻ đáng tin cậy với các tên miền được đánh máy xuất hiện trên đầu kết quả tìm kiếm của Google dưới dạng quảng cáo độc hại bằng cách chiếm quyền điều khiển tìm kiếm cho các từ khóa cụ thể.

Mục tiêu cuối cùng của các cuộc tấn công như vậy là lừa người dùng cả tin tải xuống các chương trình độc hại hoặc các ứng dụng không mong muốn tiềm ẩn.

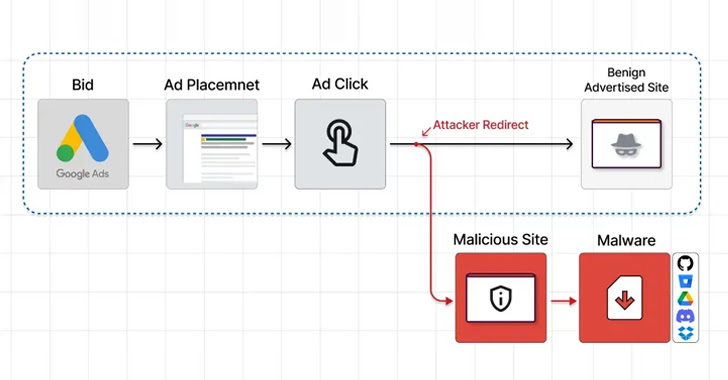

Trong một chiến dịch do Guardio Labs tiết lộ, người ta đã quan sát thấy các tác nhân đe dọa đang tạo ra một mạng lưới các trang web lành tính được quảng bá trên công cụ tìm kiếm, khi được nhấp vào, các trang này sẽ chuyển hướng khách truy cập đến một trang lừa đảo có chứa kho lưu trữ ZIP bị trojan hóa được lưu trữ trên Dropbox hoặc OneDrive.

Nhà nghiên cứu Nati Tal cho biết: “Ngay khi những trang web ‘ngụy trang' đó được truy cập bởi những khách truy cập mục tiêu (những người thực sự nhấp vào kết quả tìm kiếm được quảng cáo), máy chủ sẽ ngay lập tức chuyển hướng họ đến trang web giả mạo và từ đó đến tải trọng độc hại”.

Trong số các phần mềm mạo danh bao gồm AnyDesk, Dashlane, Grammarly, Malwarebytes, Microsoft Visual Studio, MSI Afterburner, Slack và Zoom, cùng những phần mềm khác.

Guardio Labs, công ty đã đặt tên cho chiến dịch là MasquerAds, đang quy một phần lớn hoạt động cho một tác nhân đe dọa mà họ đang theo dõi dưới tên Vermux, lưu ý rằng đối thủ đang “lạm dụng một danh sách lớn các thương hiệu và tiếp tục phát triển.”

Hoạt động của Vermux chủ yếu chọn ra những người dùng ở Canada và Hoa Kỳ, sử dụng các trang web masquerAds được điều chỉnh để tìm kiếm AnyDesk và MSI Afterburner để phát triển các công cụ khai thác tiền điện tử và kẻ đánh cắp thông tin Vidar.

Sự phát triển này đánh dấu việc tiếp tục sử dụng các miền đánh máy bắt chước phần mềm hợp pháp để thu hút người dùng cài đặt các ứng dụng Android và Windows giả mạo.

Đây cũng không phải là lần đầu tiên nền tảng Google Ads được tận dụng để phát tán phần mềm độc hại. Tháng trước, Microsoft đã tiết lộ một chiến dịch tấn công sử dụng dịch vụ quảng cáo để triển khai BATLOADER, sau đó được sử dụng để loại bỏ phần mềm tống tiền Royal.

Ngoài BATLOADER, các tác nhân độc hại cũng đã sử dụng các kỹ thuật quảng cáo độc hại để phân phối phần mềm độc hại IcedID thông qua các trang web nhân bản của các ứng dụng nổi tiếng như Adobe, Brave, Discord, LibreOffice, Mozilla Thunderbird và TeamViewer.

“IcedID là một họ phần mềm độc hại đáng chú ý có khả năng phân phối các tải trọng khác, bao gồm Cobalt Strike và phần mềm độc hại khác”, Trend Micro cho biết vào tuần trước. “IcedID cho phép kẻ tấn công thực hiện các cuộc tấn công theo dõi có ảnh hưởng lớn dẫn đến xâm phạm toàn bộ hệ thống, chẳng hạn như đánh cắp dữ liệu và làm tê liệt ransomware.”

Phát hiện này cũng được đưa ra khi Cục Điều tra Liên bang Hoa Kỳ (FBI) cảnh báo rằng “tội phạm mạng đang sử dụng các dịch vụ quảng cáo trên công cụ tìm kiếm để mạo danh các thương hiệu và hướng người dùng đến các trang web độc hại lưu trữ ransomware và đánh cắp thông tin đăng nhập cũng như thông tin tài chính khác.”