Khi chúng ta sắp kết thúc năm 2022, việc xem xét các mối đe dọa đáng lo ngại nhất trong năm đầy biến động này xét về số lượng thử nghiệm sẽ mang đến một góc nhìn dựa trên mối đe dọa về nguyên nhân khiến các nhóm an ninh mạng kiểm tra mức độ dễ bị tổn thương của họ trước các mối đe dọa cụ thể. Đây là những mối đe dọa đã được thử nghiệm nhiều nhất để xác thực khả năng phục hồi với nền tảng quản lý trạng thái bảo mật Cymulate trong khoảng thời gian từ ngày 1 tháng 1 đến ngày 1 tháng 12 năm 2022.

Văn Thù Sư Lợi

Ngày xuất bản: tháng 8 năm 2022

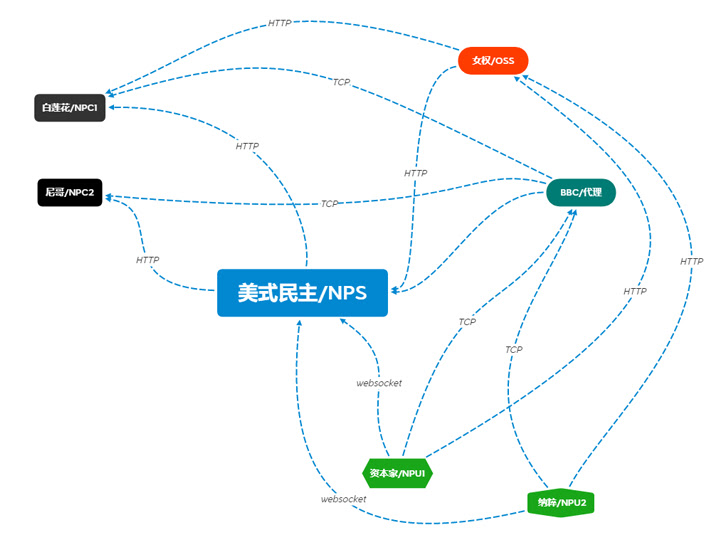

Gợi nhớ đến khung Cobalt Strike và Sliver (cả hai đều được sản xuất và thiết kế thương mại cho các đội đỏ nhưng bị các tác nhân đe dọa chiếm đoạt và lạm dụng), khung tấn công mới nổi này có khả năng bị các tác nhân độc hại sử dụng rộng rãi. Được viết bằng Rust và Golang với Giao diện người dùng bằng tiếng Trung Quốc đơn giản (xem sơ đồ quy trình làm việc bên dưới), phần mềm này có nguồn gốc từ Trung Quốc.

Manjasuka mang các bộ cấy Windows và Linux trong Rust và cung cấp miễn phí máy chủ C2 làm sẵn, với khả năng tạo các bộ cấy tùy chỉnh.

Bối cảnh địa chính trị

Manjasuka được thiết kế cho mục đích sử dụng tội phạm ngay từ đầu và năm 2023 có thể được xác định bằng việc tội phạm sử dụng nó ngày càng nhiều vì nó được phân phối tự do và sẽ làm giảm sự phụ thuộc của tội phạm vào việc sử dụng sai các khung mô phỏng và mô phỏng có sẵn trên thị trường như Cobalt Strike, Sliver, Ninja, Bruce Ratel C4, v.v.

Tại thời điểm viết bài này, không có dấu hiệu nào cho thấy những người tạo ra Manjasuka được nhà nước bảo trợ nhưng, như được chỉ ra rõ ràng bên dưới, Trung Quốc đã không nghỉ ngơi trong năm nay.

Cửa sau PowerLess

Ngày xuất bản: Tháng 2 năm 2022

Powerless Backdoor là mối đe dọa phổ biến nhất trong năm nay liên quan đến Iran, được thiết kế để tránh bị PowerShell phát hiện. Các khả năng của nó bao gồm tải xuống trình đánh cắp thông tin trình duyệt và keylogger, mã hóa và giải mã dữ liệu, thực thi các lệnh tùy ý và kích hoạt quy trình tiêu diệt.

Bối cảnh địa chính trị

Số lượng các mối đe dọa tức thời do Iran gây ra đã tăng từ 8 lên 17, nhiều hơn gấp đôi so với cùng kỳ năm 2021. Tuy nhiên, nó đã chậm lại đáng kể kể từ ngày 14 tháng 9, Văn phòng Kiểm soát Tài sản Nước ngoài (OFAC) của Bộ Tài chính Hoa Kỳ trừng phạt các tác nhân mạng Iran, dẫn đến một cuộc tấn công duy nhất được quy cho Iran kể từ đó.

Những căng thẳng chính trị hiện tại ở Iran chắc chắn sẽ ảnh hưởng đến tần suất các cuộc tấn công vào năm 2023, nhưng ở giai đoạn này, rất khó để đánh giá liệu những cuộc tấn công đó sẽ tăng hay giảm.

APT 41 nhắm mục tiêu Chính phủ tiểu bang Hoa Kỳ

Ngày xuất bản: Tháng 3 năm 2022

Đã được đánh dấu là rất tích cực vào năm 2021, APT41 là hoạt động của nhóm tấn công do nhà nước Trung Quốc tài trợ và hoạt động này không có dấu hiệu chậm lại vào năm 2022. Các cuộc điều tra về hoạt động của APT41 đã phát hiện ra bằng chứng về một chiến dịch có chủ ý nhắm vào chính quyền các bang của Hoa Kỳ.

APT 41 sử dụng các công cụ do thám, chẳng hạn như Acunetix, Nmap, SQLmap, OneForAll, subdomain3, subDomainsBrute và Sublist3r. Nó cũng tung ra một loạt các kiểu tấn công, chẳng hạn như lừa đảo, tấn công lỗ tưới nước và tấn công chuỗi cung ứng, đồng thời khai thác các lỗ hổng khác nhau để ban đầu xâm phạm nạn nhân của chúng. Gần đây hơn, người ta đã thấy chúng sử dụng công cụ SQLmap có sẵn công khai làm công cụ tấn công ban đầu để thực hiện các thao tác tiêm SQL trên các trang web.

Tháng 11 này, một nhóm nhỏ mới, Earth Longhi, đã tham gia vào danh sách dài các biệt danh gắn liền với APT 41 (ARIUM, Winnti, LEAD, SPIDER WICKED, WICKED PANDA, Blackfly, Suckfly, Winnti Umbrella, Double Dragon). Earth Longhi được phát hiện nhắm mục tiêu vào nhiều khu vực trên khắp Đài Loan, Trung Quốc, Thái Lan, Malaysia, Indonesia, Pakistan và Ukraine.

Bối cảnh địa chính trị

Theo Báo cáo phòng thủ kỹ thuật số của Microsoft năm 2022, “Nhiều cuộc tấn công đến từ Trung Quốc được hỗ trợ bởi khả năng tìm và biên dịch “lỗ hổng zero-day” – những lỗ hổng chưa được vá trong phần mềm mà trước đây cộng đồng bảo mật chưa biết đến. dường như đã gia tăng sau khi luật mới yêu cầu các thực thể ở Trung Quốc báo cáo các lỗ hổng mà họ phát hiện ra cho chính phủ trước khi chia sẻ chúng với những người khác.”

Cuộc tấn công lừa đảo LoLzarus vào ngành DoD

Ngày xuất bản: Tháng 2 năm 2022

Được đặt tên là LolZarus, một chiến dịch lừa đảo đã cố gắng thu hút những người xin việc trong lĩnh vực quốc phòng của Hoa Kỳ. Chiến dịch này ban đầu được xác định bởi Qualys Threat Research, được quy cho tác nhân đe dọa Bắc Triều Tiên Lazarus (AKA Dark Seoul, Labyrinth Chollima, Stardust Chollima, BlueNoroff và APT 38). Được liên kết với Tổng cục Trinh sát của Triều Tiên, nhóm này có động cơ cả về chính trị và tài chính và được biết đến nhiều nhất với cuộc tấn công nổi tiếng vào Sondy vào năm 2016 và cuộc tấn công bằng mã độc tống tiền WannaCry vào năm 2017.

Bối cảnh địa chính trị

Hai cuộc tấn công khét tiếng khác của Bắc Triều Tiên được CISA cảnh báo trong năm nay bao gồm việc sử dụng Maui ransomware và hoạt động trộm cắp tiền điện tử. Phân nhóm Lazarus BlueNoroff dường như đã phân nhánh ra khỏi chuyên môn hóa tiền điện tử trong năm nay để nhắm mục tiêu vào các ngân hàng và máy chủ SWIFT được kết nối với tiền điện tử. Cymulate liên kết bảy mối đe dọa trực tiếp với Lazarus kể từ ngày 1 tháng 1 năm 2022.

Công nghiệp2

Ngày xuất bản: Tháng 4 năm 2022

Tình trạng báo động cao của Ukraine, do cuộc xung đột với Nga, đã chứng minh tính hiệu quả của nó bằng cách ngăn chặn một cuộc tấn công vật lý không gian mạng đang cố gắng nhắm vào các trạm biến áp điện cao thế. Cuộc tấn công đó được đặt tên là Industroyer2 để tưởng nhớ cuộc tấn công mạng Industroyer năm 2016, dường như nhắm vào các nhà máy điện của Ukraine và thành công ở mức tối thiểu, cắt điện một phần của Kyiv trong khoảng một giờ.

Mức độ nhắm mục tiêu tùy chỉnh của Industroyer2 bao gồm các tập hợp tệp thực thi được chỉ định tĩnh gồm các tham số duy nhất cho các trạm biến áp cụ thể.

Bối cảnh địa chính trị

Khả năng phục hồi không gian mạng của Ukraine trong việc bảo vệ các cơ sở quan trọng của mình không may là bất lực trước các cuộc tấn công động học, và Nga dường như đã lựa chọn các biện pháp quân sự truyền thống hơn để phá hủy các nhà máy điện và các cơ sở dân sự khác. Theo ENISA, tác dụng phụ của cuộc xung đột Ukraine-Nga là sự bùng phát trở lại của các mối đe dọa mạng đối với chính phủ, công ty và các lĩnh vực thiết yếu như năng lượng, giao thông, ngân hàng và cơ sở hạ tầng kỹ thuật số nói chung.

Tóm lại, trong số năm mối đe dọa đáng lo ngại nhất trong năm nay, bốn mối đe dọa đã được liên kết trực tiếp với các tác nhân đe dọa được nhà nước bảo trợ và các tác nhân đe dọa đằng sau mối đe dọa thứ năm vẫn chưa được biết, có vẻ như căng thẳng địa chính trị là gốc rễ của các mối đe dọa nóng bỏng nhất cho các đội an ninh mạng.

Vì những kẻ tấn công do nhà nước bảo trợ thường có quyền truy cập vào các tài nguyên mạng mà hầu hết các công ty không thể truy cập được, nên việc phòng thủ trước các cuộc tấn công phức tạp nên tập trung vào xác thực bảo mật và các quy trình liên tục tập trung vào việc xác định và lấp đầy các lỗ hổng bảo mật trong bối cảnh.

Lưu ý: Bài viết này được viết và đóng góp bởi David Klein, Nhà truyền giáo mạng tại Cymulate.