Ngày 06 tháng 12 năm 2022Ravie LakshmananHoán đổi SIM / Xâm nhập mạng

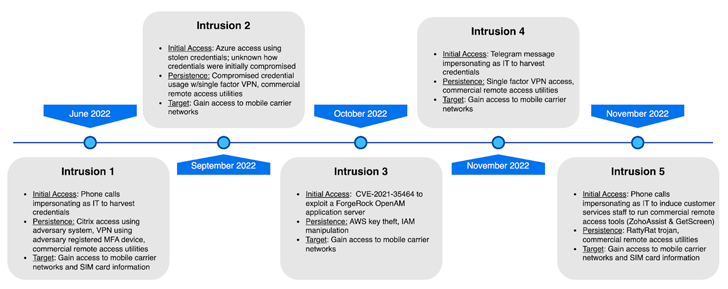

Một chiến dịch xâm nhập dai dẳng đã nhắm vào các công ty viễn thông và gia công quy trình kinh doanh (BPO) được cho thuê kể từ tháng 6 năm 2022.

Nhà nghiên cứu Tim Parisi của CrowdStrike cho biết trong một phân tích được công bố vào tuần trước: “Mục tiêu cuối cùng của chiến dịch này dường như là giành quyền truy cập vào các mạng của nhà cung cấp dịch vụ di động và bằng chứng là trong hai cuộc điều tra, chúng thực hiện hoạt động hoán đổi SIM”.

Các cuộc tấn công có động cơ tài chính đã được công ty an ninh mạng quy cho một diễn viên được theo dõi là Scattered Spider.

Quyền truy cập ban đầu vào môi trường mục tiêu được cho là được thực hiện thông qua nhiều phương pháp khác nhau, từ kỹ thuật xã hội sử dụng các cuộc gọi điện thoại và tin nhắn được gửi qua Telegram để mạo danh nhân viên CNTT.

Kỹ thuật này được tận dụng để hướng nạn nhân đến trang thu thập thông tin xác thực hoặc lừa họ cài đặt các công cụ quản lý và giám sát từ xa (RMM) thương mại như Zoho Assist và Getscreen.me.

Nếu các tài khoản mục tiêu được bảo mật bằng xác thực hai yếu tố (2FA), kẻ đe dọa sẽ thuyết phục nạn nhân chia sẻ mật khẩu một lần hoặc sử dụng một kỹ thuật gọi là đánh bom nhanh chóng, được sử dụng trong các vụ vi phạm gần đây của Cisco và Uber .

Trong một chuỗi lây nhiễm thay thế được CrowdStrike quan sát thấy, thông tin đăng nhập bị đánh cắp của người dùng trước đây có được thông qua các phương tiện không xác định đã được kẻ thù sử dụng để xác thực với đối tượng thuê Azure của tổ chức.

Một trường hợp khác liên quan đến việc khai thác lỗi thực thi mã từ xa quan trọng hiện đã được vá trong giải pháp quản lý truy cập ForgeRock OpenAM (CVE-2021-35464) đã được khai thác tích cực vào năm ngoái.

Nhiều cuộc tấn công đòi hỏi phải có quyền truy cập vào bảng điều khiển xác thực đa yếu tố (MFA) của thực thể bị xâm phạm để đăng ký thiết bị của riêng họ và chỉ định chúng cho người dùng có thông tin đăng nhập đã bị thu thập trước đó.

Kỹ thuật này cho phép Scattered Spider thiết lập mức độ kiên trì sâu hơn thông qua các công cụ truy cập từ xa hợp pháp như AnyDesk, LogMeIn và ConnectWise Control (trước đây là ScreenConnect) để tránh giương cờ đỏ.

Tiếp theo là các bước truy cập và kiên trì ban đầu bằng cách theo dõi các môi trường Windows, Linux, Google Workspace, Azure Active Directory, Microsoft 365 và AWS cũng như tiến hành di chuyển bên, đồng thời tải xuống các công cụ bổ sung để trích xuất dữ liệu đăng ký VPN và MFA trong một số trường hợp.

“Những chiến dịch này cực kỳ dai dẳng và trắng trợn,” Parisi lưu ý. “Một khi kẻ thù bị ngăn chặn hoặc hoạt động bị gián đoạn, chúng sẽ ngay lập tức chuyển sang nhắm mục tiêu vào các tổ chức khác trong lĩnh vực viễn thông và BPO.”