Ngày 06 tháng 2 năm 2023Ravie Lakshmanan Quảng cáo độc hại / An toàn dữ liệu

Một chiến dịch quảng cáo độc hại đang diễn ra đang được sử dụng để phân phối các trình tải .NET ảo hóa được thiết kế để triển khai phần mềm độc hại đánh cắp thông tin FormBook.

“Các trình tải, được đặt tên là MalVirt, sử dụng ảo hóa bị xáo trộn để chống phân tích và trốn tránh cùng với trình điều khiển Windows Process Explorer để kết thúc các quy trình”, các nhà nghiên cứu của SentinelOne, Aleksandar Milenkoski và Tom Hegel cho biết trong một bài viết kỹ thuật.

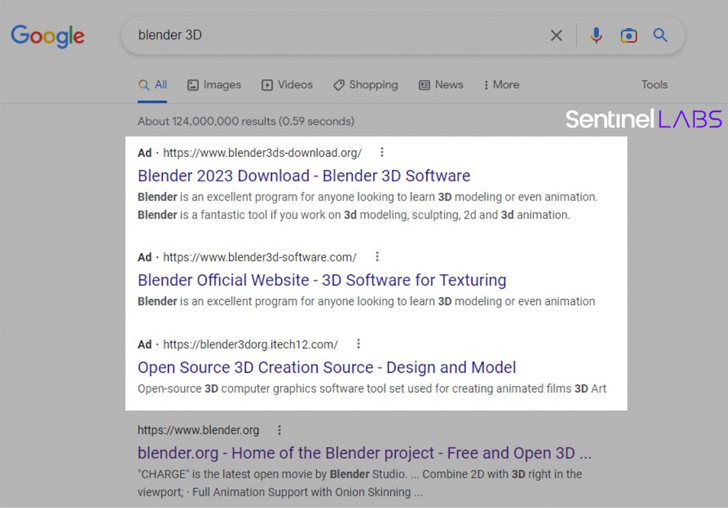

Việc chuyển sang quảng cáo độc hại của Google là ví dụ mới nhất về cách các tác nhân phần mềm tội phạm đang nghĩ ra các tuyến phân phối thay thế để phân phối phần mềm độc hại kể từ khi Microsoft công bố kế hoạch chặn việc thực thi macro trong Office theo mặc định từ các tệp được tải xuống từ internet.

Quảng cáo độc hại đòi hỏi phải đặt các quảng cáo của công cụ tìm kiếm lừa đảo với hy vọng lừa người dùng đang tìm kiếm phần mềm phổ biến như Blender tải xuống phần mềm trojan.

Trình tải MalVirt, được triển khai trong .NET, sử dụng trình bảo vệ ảo hóa KoiVM hợp pháp cho các ứng dụng .NET nhằm che giấu hành vi của nó và được giao nhiệm vụ phân phối dòng phần mềm độc hại FormBook.

Bên cạnh việc kết hợp các kỹ thuật chống phân tích và chống phát hiện để tránh thực thi trong máy ảo hoặc môi trường hộp cát ứng dụng, các trình tải đã được phát hiện sử dụng một phiên bản KoiVM đã sửa đổi, gói trong các lớp che giấu bổ sung để khiến việc giải mã trở nên khó khăn hơn.

Trình tải cũng triển khai và tải trình điều khiển Microsoft Process Explorer đã ký với mục tiêu thực hiện các hành động với quyền nâng cao. Chẳng hạn, các đặc quyền có thể được vũ khí hóa để chấm dứt các quy trình liên quan đến phần mềm bảo mật để tránh bị gắn cờ.

Cả FormBook và người kế nhiệm của nó, XLoader, đều triển khai nhiều chức năng, chẳng hạn như ghi nhật ký bàn phím, đánh cắp ảnh chụp màn hình, thu thập thông tin đăng nhập web và các thông tin đăng nhập khác cũng như dàn dựng phần mềm độc hại bổ sung.

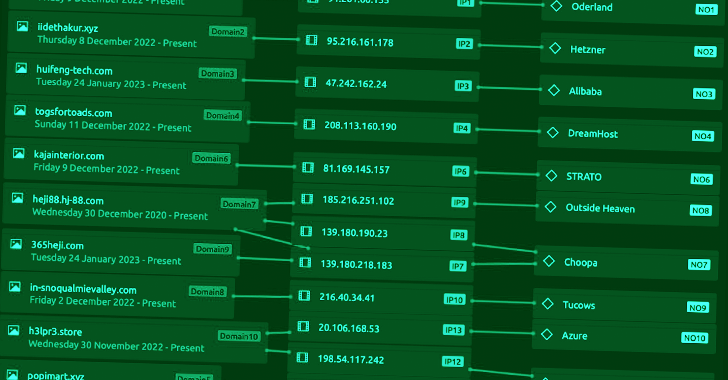

Các chủng phần mềm độc hại cũng đáng chú ý vì ngụy trang lưu lượng truy cập lệnh và kiểm soát (C2) của chúng giữa các yêu cầu HTTP màn hình khói với nội dung được mã hóa thành nhiều miền mồi nhử, như Zscaler và Check Point đã tiết lộ trước đó vào năm ngoái.

Các nhà nghiên cứu cho biết: “Để đối phó với việc Microsoft chặn macro Office theo mặc định trong các tài liệu từ Internet, các tác nhân đe dọa đã chuyển sang các phương pháp phân phối phần mềm độc hại thay thế – gần đây nhất là quảng cáo độc hại”.

“Trình tải MalVirt […] chứng minh mức độ nỗ lực mà các tác nhân đe dọa đang đầu tư vào việc tránh bị phát hiện và phân tích ngăn chặn.”

Điều thích hợp là phương pháp này đã chứng kiến sự gia tăng đột biến do các phần tử tội phạm khác sử dụng nó để thúc đẩy những kẻ đánh cắp IcedID, Raccoon, Rhadamanthys và Vidar trong vài tháng qua.

“Có khả năng một kẻ đe dọa đã bắt đầu bán quảng cáo độc hại như một dịch vụ trên dark web và có rất nhiều nhu cầu”, Abuse.ch cho biết trong một báo cáo, đồng thời chỉ ra một lý do có thể dẫn đến “sự leo thang”.

Các phát hiện được đưa ra hai tháng sau khi Phòng thí nghiệm bảo mật K7 có trụ sở tại Ấn Độ trình bày chi tiết về một chiến dịch lừa đảo sử dụng trình tải .NET để loại bỏ Remcos RAT và Agent Tesla bằng phương tiện nhị phân ảo hóa KoiVM.

Tuy nhiên, đó không phải là tất cả các quảng cáo độc hại vì các đối thủ cũng đang thử nghiệm các loại tệp khác như phần bổ trợ Excel (XLL) và tệp đính kèm email OneNote để vượt qua các vành đai bảo mật. Mới tham gia danh sách này là việc sử dụng các bổ trợ Visual Studio Tools cho Office (VSTO) làm phương tiện tấn công.

“Phần bổ trợ VSTO có thể được đóng gói cùng với tài liệu Office (VSTO cục bộ) hoặc, cách khác, được tìm nạp từ một vị trí từ xa khi tài liệu VSTO-Bearing Office được mở (VSTO từ xa)”, Deep Instinct tiết lộ vào tuần trước. “Tuy nhiên, điều này có thể yêu cầu bỏ qua các cơ chế bảo mật liên quan đến niềm tin.”