Ngày 16 tháng 2 năm 2023Ravie Lakshmanan Bảo mật đám mây / Đe dọa mạng

Các nhà cung cấp dịch vụ viễn thông ở Trung Đông đang là mục tiêu của một tác nhân đe dọa không có giấy tờ trước đây như một phần của nhiệm vụ thu thập thông tin tình báo bị nghi ngờ.

Các công ty an ninh mạng SentinelOne và QGroup đang theo dõi cụm hoạt động dưới biệt danh công việc đang tiến hành trước đây WIP26.

Các nhà nghiên cứu Aleksandar Milenkoski, Collin Farr và Joey Chen cho biết: “WIP26 phụ thuộc rất nhiều vào cơ sở hạ tầng đám mây công cộng nhằm tránh bị phát hiện bằng cách làm cho lưu lượng truy cập độc hại có vẻ hợp pháp”.

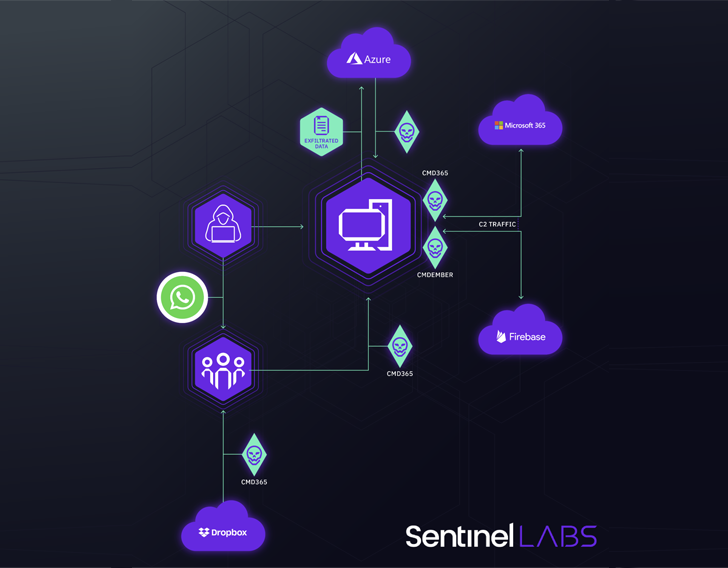

Điều này bao gồm việc lạm dụng Microsoft 365 Mail, Azure, Google Firebase và Dropbox cho mục đích phân phối phần mềm độc hại, đánh cắp dữ liệu và ra lệnh và kiểm soát (C2).

Vectơ xâm nhập ban đầu được sử dụng trong các cuộc tấn công đòi hỏi “nhắm mục tiêu chính xác” của nhân viên thông qua tin nhắn WhatsApp có chứa liên kết đến liên kết Dropbox đến các tệp lưu trữ được cho là lành tính.

Trên thực tế, các tệp chứa một trình tải phần mềm độc hại có tính năng cốt lõi là triển khai các cửa hậu dựa trên .NET tùy chỉnh, chẳng hạn như CMD365 hoặc CMDEmber, tận dụng Microsoft 365 Mail và Google Firebase cho C2.

Các nhà nghiên cứu cho biết: “Chức năng chính của CMD365 và CMDEmber là thực thi các lệnh hệ thống do kẻ tấn công cung cấp bằng trình thông dịch lệnh Windows”. “Khả năng này được sử dụng để thực hiện nhiều hoạt động khác nhau, chẳng hạn như do thám, leo thang đặc quyền, dàn dựng phần mềm độc hại bổ sung và đánh cắp dữ liệu.”

Về phần mình, CMD365 hoạt động bằng cách quét thư mục hộp thư đến để tìm các email cụ thể bắt đầu bằng dòng chủ đề “đầu vào” để trích xuất các lệnh C2 để thực thi trên máy chủ bị nhiễm. Mặt khác, CMDEmber gửi và nhận dữ liệu từ máy chủ C2 bằng cách đưa ra các yêu cầu HTTP.

Việc truyền dữ liệu – bao gồm thông tin trình duyệt web riêng tư của người dùng và thông tin chi tiết về các máy chủ có giá trị cao trong mạng của nạn nhân – đến các phiên bản Azure do tác nhân kiểm soát được sắp xếp bằng các lệnh PowerShell.

Việc lạm dụng các dịch vụ đám mây cho mục đích bất chính không phải là chưa từng xảy ra và chiến dịch mới nhất từ WIP26 cho thấy các tác nhân đe dọa liên tục cố gắng trốn tránh sự phát hiện.

Đây không phải là lần đầu tiên các nhà cung cấp dịch vụ viễn thông ở Trung Đông lọt vào tầm ngắm của các nhóm gián điệp. Vào tháng 12 năm 2022, Bitdefender đã tiết lộ chi tiết về một hoạt động có tên Ngoại Giao Cửa Sau nhằm vào một công ty viễn thông trong khu vực để hút dữ liệu có giá trị.