Ngày 31 tháng 5 năm 2023Ravie Lakshmanan Bảo mật / Lỗ hổng điểm cuối

Microsoft đã chia sẻ chi tiết về một lỗ hổng hiện đã được vá trong Apple macOS có thể bị các tác nhân đe dọa có quyền truy cập root lạm dụng để vượt qua các biện pháp thực thi bảo mật và thực hiện các hành động tùy ý trên các thiết bị bị ảnh hưởng.

Cụ thể, lỗ hổng – được đặt tên là chứng đau nửa đầu và được theo dõi là CVE-2023-32369 – có thể bị lạm dụng để vượt qua một biện pháp bảo mật quan trọng có tên là Bảo vệ tính toàn vẹn của hệ thống (SIP) hoặc “không root”, hạn chế các hành động mà người dùng root có thể thực hiện trên các tệp và thư mục được bảo vệ.

“Ý nghĩa trực tiếp nhất của đường vòng SIP là […] kẻ tấn công có thể tạo các tệp được bảo vệ bởi SIP và do đó không thể xóa được bằng các phương tiện thông thường”, các nhà nghiên cứu của Microsoft, Jonathan Bar Or, Michael Pearse và Anurag Bohra cho biết.

Tệ hơn nữa, nó có thể bị khai thác để thực thi mã hạt nhân tùy ý và thậm chí truy cập dữ liệu nhạy cảm bằng cách thay thế cơ sở dữ liệu quản lý các chính sách Minh bạch, Đồng ý và Kiểm soát (TCC).

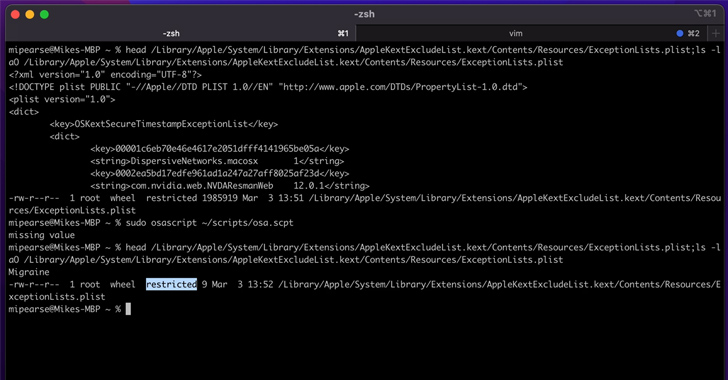

Việc bỏ qua có thể thực hiện được bằng cách tận dụng một công cụ macOS tích hợp có tên là Trợ lý di chuyển để kích hoạt quy trình di chuyển thông qua AppleScript được thiết kế để cuối cùng khởi chạy một tải trọng tùy ý.

Đến lượt nó, điều này bắt nguồn từ thực tế là systemmigrationd – trình nền được sử dụng để xử lý chuyển giao thiết bị – đi kèm với quyền com.apple.rootless.install.heritable, cho phép tất cả các tiến trình con của nó, bao gồm cả bash và perl, vượt qua kiểm tra SIP.

Do đó, một tác nhân đe dọa đã có khả năng thực thi mã với quyền root có thể kích hoạt systemmigrationd để chạy perl, sau đó có thể được sử dụng để chạy tập lệnh shell độc hại khi quá trình di chuyển đang diễn ra.

Sau khi tiết lộ có trách nhiệm, lỗ hổng bảo mật đã được Apple giải quyết như một phần của các bản cập nhật (macOS Ventura 13.4, macOS Monterey 12.6.6 và macOS Big Sur 11.7.7) được phát hành vào ngày 18 tháng 5 năm 2023.

Nhà sản xuất iPhone đã mô tả CVE-2023-32369 là sự cố logic có thể cho phép ứng dụng độc hại sửa đổi các phần được bảo vệ của hệ thống tệp.

Chứng đau nửa đầu là sự bổ sung mới nhất cho danh sách các hành vi bỏ qua bảo mật macOS đã được ghi lại dưới tên Shrootless (CVE-2021-30892, điểm CVSS: 5,5), powerdir (CVE-2021-30970, điểm CVSS: 5,5) và Achilles ( CVE-2022-42821, điểm CVSS: 5,5).

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Zero Trust + Lừa đảo: Học cách qua mặt những kẻ tấn công!

Khám phá cách Deception có thể phát hiện các mối đe dọa nâng cao, ngăn chặn chuyển động ngang và nâng cao chiến lược Zero Trust của bạn. Tham gia hội thảo trên web sâu sắc của chúng tôi!

Giữ chỗ ngồi của tôi!

Các nhà nghiên cứu cho biết: “Những tác động của việc bỏ qua SIP tùy ý là rất nghiêm trọng, vì khả năng tác giả phần mềm độc hại là rất lớn”.

“Bỏ qua SIP có thể dẫn đến hậu quả nghiêm trọng, chẳng hạn như tăng khả năng kẻ tấn công và tác giả phần mềm độc hại cài đặt thành công rootkit, tạo phần mềm độc hại dai dẳng và mở rộng bề mặt tấn công cho các kỹ thuật và khai thác bổ sung.”

Phát hiện được đưa ra khi Jamf Threat Labs tiết lộ chi tiết về lỗ hổng nhầm lẫn loại trong nhân macOS có thể được vũ khí hóa bởi một ứng dụng giả mạo được cài đặt trên thiết bị để thực thi mã tùy ý với các đặc quyền của nhân.

Được dán nhãn ColdInvite (hay còn gọi là CVE-2023-27930), lỗ hổng “có thể bị khai thác để tận dụng bộ đồng xử lý nhằm giành được đặc quyền đọc/ghi đối với nhân, cho phép kẻ xấu tiến gần hơn đến mục tiêu cuối cùng là thỏa hiệp hoàn toàn”. thiết bị.”