Ngày 15 tháng 3 năm 2023Ravie LakshmananBản vá Thứ Ba / Cập nhật phần mềm

Bản cập nhật Bản vá thứ Ba của Microsoft cho tháng 3 năm 2023 được tung ra với các biện pháp khắc phục cho một bộ 80 lỗi bảo mật, hai trong số đó đã bị khai thác tích cực ngoài thực tế.

Tám trong số 80 lỗi được xếp hạng Nghiêm trọng, 71 lỗi được xếp hạng Quan trọng và một lỗi được xếp hạng Trung bình về mức độ nghiêm trọng. Các bản cập nhật bổ sung cho 29 lỗ hổng mà gã khổng lồ công nghệ đã sửa trong trình duyệt Edge dựa trên Chromium của họ trong những tuần gần đây.

Hai lỗ hổng đang bị tấn công bao gồm lỗ hổng leo thang đặc quyền Microsoft Outlook (CVE-2023-23397, điểm CVSS: 9,8) và lỗ hổng bỏ qua tính năng bảo mật Windows SmartScreen (CVE-2023-24880, điểm CVSS: 5,1).

CVE-2023-23397 “được kích hoạt khi kẻ tấn công gửi một tin nhắn có thuộc tính MAPI mở rộng với đường dẫn UNC đến chia sẻ SMB (TCP 445) trên máy chủ do tác nhân đe dọa kiểm soát”, Microsoft cho biết trong một lời khuyên độc lập.

Kẻ đe dọa có thể tận dụng lỗ hổng này bằng cách gửi một email được tạo thủ công đặc biệt, kích hoạt nó tự động khi nó được ứng dụng khách Outlook dành cho Windows truy xuất và xử lý. Do đó, điều này có thể dẫn đến việc khai thác mà không yêu cầu bất kỳ tương tác nào của người dùng và thậm chí trước cả khi thông báo được xem trong Ngăn xem trước.

Microsoft ghi nhận Nhóm Ứng phó Khẩn cấp Máy tính của Ukraine (CERT-UA) đã báo cáo lỗ hổng này, đồng thời cho biết thêm rằng họ biết về “các cuộc tấn công có mục tiêu hạn chế” do một tác nhân đe dọa có trụ sở tại Nga thực hiện nhằm vào chính phủ, giao thông vận tải, năng lượng và các lĩnh vực quân sự ở châu Âu.

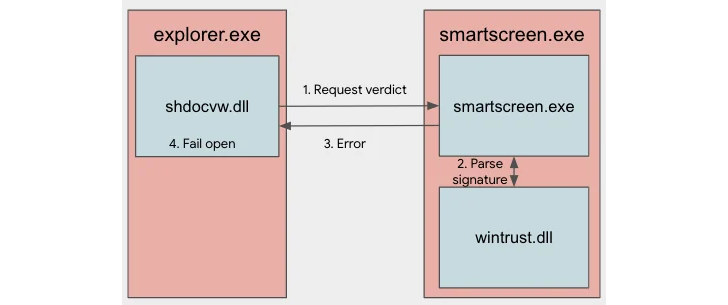

Mặt khác, CVE-2023-24880 liên quan đến một lỗ hổng bảo mật có thể bị khai thác để trốn tránh các biện pháp bảo vệ Mark-of-the-Web (MotW) khi mở các tệp không đáng tin cậy được tải xuống từ internet.

Đây cũng là hậu quả của một bản vá hẹp do Microsoft phát hành để giải quyết một lỗi bỏ qua SmartScreen khác (CVE-2022-44698, điểm CVSS: 5,4) được đưa ra ánh sáng vào năm ngoái và đã bị các tác nhân có động cơ tài chính khai thác để cung cấp ransomware Magniber.

“Các nhà cung cấp thường phát hành các bản vá hẹp, tạo cơ hội cho những kẻ tấn công lặp lại và khám phá các biến thể mới”, nhà nghiên cứu Benoit Sevens của Nhóm phân tích mối đe dọa của Google (TAG) cho biết trong một báo cáo.

“Bởi vì nguyên nhân cốt lõi đằng sau việc bỏ qua bảo mật SmartScreen không được giải quyết, những kẻ tấn công có thể nhanh chóng xác định một biến thể khác của lỗi ban đầu.”

TAG cho biết họ đã quan sát thấy hơn 100.000 lượt tải xuống các tệp MSI độc hại được ký bằng chữ ký Authenticode không đúng định dạng kể từ tháng 1 năm 2023, do đó cho phép kẻ thù phân phối ransomware Magniber mà không đưa ra bất kỳ cảnh báo bảo mật nào. Phần lớn các lượt tải xuống đó được liên kết với người dùng ở Châu Âu.

Tiết lộ được đưa ra khi Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) đã thêm hai lỗ hổng vào danh mục Các lỗ hổng bị khai thác đã biết (KEV) và công bố một chương trình thí điểm mới nhằm cảnh báo các thực thể cơ sở hạ tầng quan trọng về “các lỗ hổng thường liên quan đến việc khai thác ransomware đã biết. “

Microsoft cũng đã loại bỏ một số lỗi thực thi mã từ xa nghiêm trọng ảnh hưởng đến Ngăn xếp giao thức HTTP (CVE-2023-23392, điểm CVSS: 9,8), Giao thức thông báo điều khiển Internet (CVE-2023-23415, điểm CVSS: 9,8) và Điều khiển từ xa. Thời gian chạy cuộc gọi thủ tục (CVE-2023-21708, điểm CVSS: 9,8).

Các đề cập đáng chú ý khác bao gồm các bản vá cho bốn lỗi leo thang đặc quyền được xác định trong Windows Kernel, 10 lỗi thực thi mã từ xa ảnh hưởng đến Microsoft PostScript và Trình điều khiển máy in lớp PCL6 và lỗ hổng giả mạo WebView2 trong trình duyệt Edge.

Microsoft cũng đã khắc phục hai lỗ hổng tiết lộ thông tin trong OneDrive cho Android (CVE-2023-24882 và CVE-2023-24923, điểm CVSS: 5,5), một lỗ hổng giả mạo trong Office cho Android (CVE-2023-23391, điểm CVSS: 5,5), một lỗi bỏ qua bảo mật trong OneDrive for iOS (CVE-2023-24890, điểm CVSS: 4,3) và một sự cố leo thang đặc quyền trong OneDrive for macOS (CVE-2023-24930, điểm CVSS: 7,8).

Làm tròn danh sách là các bản vá cho hai lỗ hổng nghiêm trọng cao trong đặc tả thư viện tham chiếu Trusted Platform Module (TPM) 2.0 (CVE-2023-1017 và CVE-2023-1018, điểm CVSS: 8,8) có thể dẫn đến tiết lộ thông tin hoặc đặc quyền leo thang.

Bản vá phần mềm từ các nhà cung cấp khác

Ngoài Microsoft, các bản cập nhật bảo mật cũng đã được các nhà cung cấp khác phát hành kể từ đầu tháng để khắc phục một số lỗ hổng, bao gồm —