Các nhà nghiên cứu bảo mật đã phát hiện ra một lỗ hổng mới được gọi là ParseThru ảnh hưởng đến các ứng dụng dựa trên golang có thể bị lạm dụng để truy cập trái phép vào các ứng dụng dựa trên đám mây.

Công ty an ninh mạng Oxeye của Israel cho biết trong một báo cáo được chia sẻ với The Hacker News: “Lỗ hổng mới được phát hiện cho phép kẻ đe dọa bỏ qua xác thực trong một số điều kiện nhất định, do sử dụng các phương pháp phân tích cú pháp URL không an toàn được xây dựng bằng ngôn ngữ này”.

Về cốt lõi, vấn đề liên quan đến sự mâu thuẫn bắt nguồn từ những thay đổi được đưa vào logic phân tích cú pháp URL của Golang được triển khai trong thư viện “net / url”.

Trong khi các phiên bản của ngôn ngữ lập trình trước 1.17 được coi là dấu chấm phẩy là dấu phân cách truy vấn hợp lệ (ví dụ: example.com?a=1;b=2&c=3), hành vi này đã được sửa đổi để gây ra lỗi khi tìm thấy chuỗi truy vấn chứa dấu chấm phẩy.

“Gói net / url và net / http được sử dụng để chấp nhận”; “(dấu chấm phẩy) làm dấu phân tách cài đặt trong các truy vấn URL, ngoài” & “(dấu và),” theo ghi chú phát hành cho phiên bản 1.17 được phát hành vào tháng 8 năm ngoái.

“Bây giờ, các cài đặt có dấu chấm phẩy không được mã hóa theo phần trăm bị từ chối và máy chủ net / http sẽ ghi cảnh báo vào ‘Server.ErrorLog' khi gặp một cảnh báo trong URL yêu cầu.”

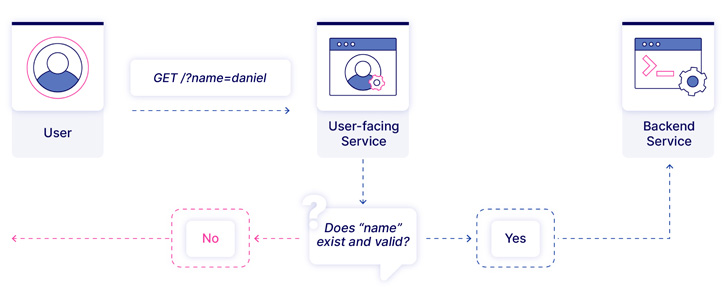

Sự cố phát sinh khi một API công khai dựa trên Golang được xây dựng dựa trên phiên bản 1.17 trở lên giao tiếp với dịch vụ phụ trợ đang chạy phiên bản cũ hơn, dẫn đến tình huống trong đó tác nhân độc hại có thể gửi lậu các yêu cầu kết hợp các tham số truy vấn mà nếu không sẽ bị từ chối.

Nói một cách đơn giản, ý tưởng là gửi các yêu cầu có chứa dấu chấm phẩy trong chuỗi truy vấn, được API Golang dành cho người dùng bỏ qua nhưng được xử lý bởi dịch vụ nội bộ. Đến lượt nó, điều này có thể thực hiện được do một trong các phương thức chịu trách nhiệm nhận chuỗi truy vấn đã phân tích cú pháp âm thầm loại bỏ lỗi được trả về.

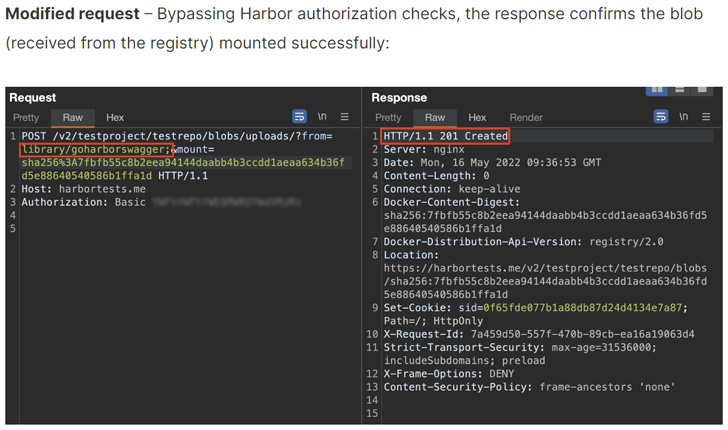

Oxeye cho biết họ đã xác định được một số trường hợp của ParseThru trong các dự án mã nguồn mở như Harbour, Traefik và Skipper, điều này khiến nó có thể bỏ qua các xác thực đã đặt ra và thực hiện các hành động trái phép. Các vấn đề đã được giải quyết sau khi tiết lộ có trách nhiệm cho các nhà cung cấp tương ứng.

Đây không phải là lần đầu tiên việc phân tích cú pháp URL đặt ra vấn đề bảo mật. Đầu tháng 1 này, Claroty và Snyk đã tiết lộ tới 8 lỗ hổng trong các thư viện của bên thứ ba được viết bằng ngôn ngữ C, JavaScript, PHP, Python và Ruby có nguồn gốc do nhầm lẫn trong phân tích cú pháp URL.

.