Ngày 20 tháng 12 năm 2022Ravie Lakshmanan Bảo mật / Lỗ hổng điểm cuối

Microsoft đã tiết lộ chi tiết về một lỗ hổng bảo mật hiện đã được vá trong Apple macOS có thể bị kẻ tấn công khai thác để vượt qua các biện pháp bảo vệ được áp đặt nhằm ngăn chặn việc thực thi các ứng dụng độc hại.

Sự thiếu sót, mệnh danh Achilles (CVE-2022-42821, điểm CVSS: 5,5), đã được nhà sản xuất iPhone giải quyết trong macOS Ventura 13, Monterey 12.6.2 và Big Sur 11.7.2, mô tả đây là sự cố logic có thể được ứng dụng vũ khí hóa để phá vỡ sự kiểm tra của Gatekeeper.

Jonathan Bar Or thuộc Nhóm nghiên cứu Bộ bảo vệ Microsoft 365 cho biết: “Các thủ thuật bỏ qua Gatekeeper như thế này có thể được tận dụng làm phương tiện truy cập ban đầu cho phần mềm độc hại và các mối đe dọa khác, đồng thời có thể giúp tăng tỷ lệ thành công của các chiến dịch và cuộc tấn công độc hại trên macOS”.

Gatekeeper là một cơ chế bảo mật được thiết kế để đảm bảo rằng chỉ những ứng dụng đáng tin cậy mới chạy trên hệ điều hành. Điều này được thực thi bằng một thuộc tính mở rộng có tên “com.apple.quarantine” được gán cho các tệp được tải xuống từ internet. Nó tương tự như cờ Mark of the Web (MotW) trong Windows.

Do đó, khi một người dùng không nghi ngờ tải xuống một ứng dụng có khả năng gây hại mạo danh một phần mềm hợp pháp, tính năng Gatekeeper sẽ ngăn các ứng dụng chạy vì ứng dụng này không được Apple ký và công chứng hợp lệ.

Ngay cả trong trường hợp ứng dụng được Apple phê duyệt, người dùng sẽ được hiển thị lời nhắc khi ứng dụng đó được khởi chạy lần đầu tiên để yêu cầu sự đồng ý rõ ràng của họ.

Với vai trò quan trọng của Gatekeeper trong macOS, thật khó để tưởng tượng hậu quả của việc vượt qua hàng rào bảo mật, điều này có thể cho phép các tác nhân đe dọa triển khai phần mềm độc hại trên máy một cách hiệu quả.

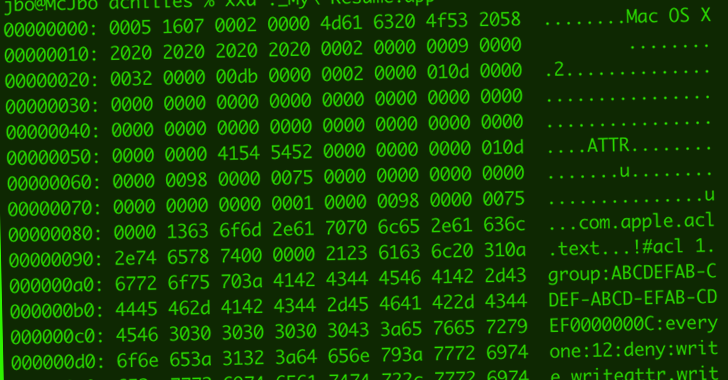

Lỗ hổng Achilles được Microsoft xác định khai thác mô hình quyền có tên là Danh sách kiểm soát truy cập (ACL) để thêm các quyền cực kỳ hạn chế vào tệp đã tải xuống (tức là “mọi người từ chối ghi,writeattr,writeextattr,writesecurity,chown”), do đó chặn Safari thiết lập kiểm dịch thuộc tính mở rộng.

Trong một kịch bản tấn công giả định, kẻ thù có thể sử dụng kỹ thuật này để tạo một ứng dụng giả mạo và lưu trữ ứng dụng đó trên máy chủ, sau đó ứng dụng này có thể được gửi đến mục tiêu khả dĩ thông qua kỹ thuật xã hội, quảng cáo độc hại hoặc lỗ tưới nước.

Phương pháp này cũng phá vỡ Chế độ khóa mới được giới thiệu của Apple trong macOS Ventura – một cài đặt hạn chế chọn tham gia để chống lại các khai thác bằng nhấp chuột không – yêu cầu người dùng áp dụng các bản cập nhật mới nhất để giảm thiểu các mối đe dọa.

Bar Or cho biết: “Các ứng dụng giả mạo vẫn là một trong những vectơ truy cập hàng đầu trên macOS, cho thấy các kỹ thuật vượt qua Gatekeeper là một khả năng hấp dẫn và thậm chí là cần thiết để kẻ thù tận dụng trong các cuộc tấn công”.