Các kỹ thuật và chiến thuật trong khuôn khổ được tổ chức trong một ma trận năng động. Điều này làm cho việc điều hướng trở nên dễ dàng và cũng cung cấp một cái nhìn tổng thể về toàn bộ các hành vi của đối thủ. Kết quả là, khung có thể thao tác và sử dụng được nhiều hơn nếu nó là một danh sách tĩnh.

Bạn có thể tìm thấy Khuôn khổ MITRE ATT&CK tại đây: https://attack.mitre.org/

Xu hướng mới lạ – Các kỹ thuật hoặc diễn viên mới hoặc thú vị được báo cáo, trong khi các kỹ thuật được sử dụng lặp đi lặp lại thì không.

Xu hướng hiển thị – Các nhà xuất bản báo cáo của Intel có thành kiến về khả năng hiển thị dựa trên cách họ thu thập dữ liệu, dẫn đến khả năng hiển thị đối với một số kỹ thuật chứ không phải các kỹ thuật khác. Ngoài ra, các kỹ thuật cũng được xem khác nhau trong các sự cố và sau đó.

Xu hướng nhà sản xuất – Các báo cáo do một số tổ chức xuất bản có thể không phản ánh toàn bộ ngành hoặc thế giới nói chung.

Thành kiến nạn nhân – Một số tổ chức nạn nhân có nhiều khả năng báo cáo hoặc bị báo cáo hơn những tổ chức khác.

Sự thiên vị sẵn có – Các tác giả báo cáo thường bao gồm các kỹ thuật nhanh chóng xuất hiện trong báo cáo của họ.

Etay Maor cho biết thêm, “Khuôn khổ có thể đi sâu như bạn muốn hoặc nó có thể ở mức cao như bạn muốn. Nó có thể được sử dụng như một công cụ để hiển thị bản đồ và nếu chúng ta tốt hay xấu tại một số khu vực nhất định, nhưng nó có thể đi sâu như hiểu quy trình rất cụ thể và thậm chí cả dòng mã được sử dụng trong một cuộc tấn công cụ thể.”

Dưới đây là một số ví dụ về cách sử dụng khung và Bộ điều hướng:

Phân tích tác nhân đe dọa

Ở cấp độ cao hơn, khung có thể được sử dụng để trả lời các câu hỏi cấp độ C về vi phạm hoặc tác nhân đe dọa. Ví dụ: nếu được hỏi- “Chúng tôi nghĩ rằng chúng tôi có thể là mục tiêu của các tác nhân đe dọa nhà nước quốc gia Iran.” Khung này cho phép đi sâu vào các tác nhân đe dọa của Iran như APT33, cho biết chúng sử dụng kỹ thuật nào, ID tấn công, v.v.

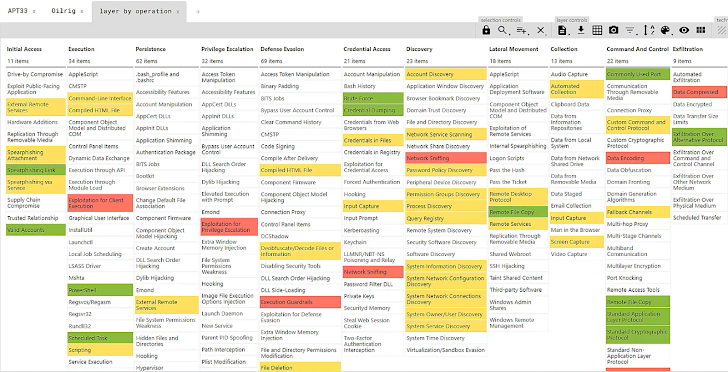

Phân tích nhiều tác nhân đe dọa

Dưới đây là phân tích trực quan về nhiều tác nhân đe dọa có thể trông như thế nào, với màu đỏ và vàng đại diện cho các kỹ thuật được sử dụng bởi các tác nhân khác nhau và màu xanh lá cây đại diện cho sự chồng chéo.

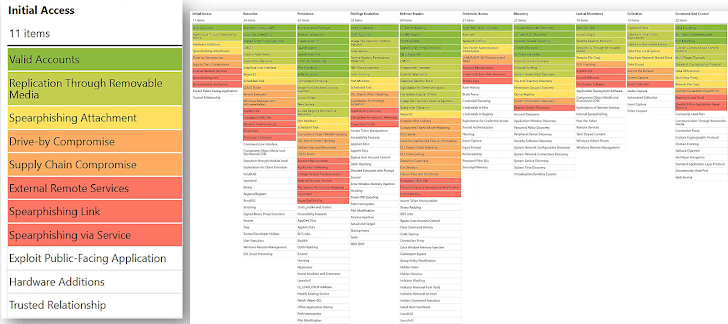

Phân tích lỗ hổng

Đây là giao diện của nó, với các màu được sử dụng để sắp xếp thứ tự ưu tiên.

thử nghiệm nguyên tử

MITRE CTID (Trung tâm phòng thủ trước mối đe dọa)

Etay Maor nhận xét: “Điều này rất quan trọng. Chúng tôi cần tạo điều kiện thuận lợi cho sự hợp tác giữa những Người bảo vệ ở các cấp độ khác nhau. Chúng tôi rất tâm huyết với điều này.”

Bạn có thể thấy ở đây Luồng tấn công trông như thế nào.

Với các luồng tấn công này, người phòng thủ có thể trả lời các câu hỏi như:

Đối thủ đã và đang làm gì? Các đối thủ đang thay đổi như thế nào?

Các câu trả lời có thể giúp họ nắm bắt, chia sẻ và phân tích các kiểu tấn công.

Sau đó, họ sẽ có thể trả lời những câu hỏi quan trọng nhất:

Điều rất có thể tiếp theo họ sẽ làm là gì? Chúng ta đã bỏ lỡ điều gì?

CTID mời cộng đồng tham gia vào các hoạt động của mình và đóng góp vào cơ sở tri thức của mình. Bạn có thể liên hệ với họ trên LinkedIn.