Hôm thứ Sáu, Microsoft đã chia sẻ nhiều hơn về các chiến thuật, kỹ thuật và quy trình (TTP) được nhóm hack Gamaredon có trụ sở tại Nga áp dụng nhằm tạo điều kiện ngăn chặn các cuộc tấn công gián điệp mạng nhằm vào một số thực thể ở Ukraine trong sáu tháng qua.

Các cuộc tấn công được cho là nhằm vào chính phủ, quân đội, các tổ chức phi chính phủ (NGO), tư pháp, thực thi pháp luật và các tổ chức phi lợi nhuận với mục tiêu chính là lấy cắp thông tin nhạy cảm, duy trì quyền truy cập và tận dụng nó để chuyển sang các bên liên quan. các tổ chức.

Trung tâm Tình báo Đe dọa của nhà sản xuất Windows (MSTIC) đang theo dõi cụm này với biệt danh ACTINIUM (trước đây là DEV-0157), bám sát truyền thống xác định các hoạt động quốc gia bằng tên nguyên tố hóa học.

Vào tháng 11 năm 2021, chính phủ Ukraine đã công khai gán Gamaredon cho Cơ quan An ninh Liên bang Nga (FSB) và kết nối các hoạt động của cơ quan này với Văn phòng FSB của Nga tại Cộng hòa Crimea và thành phố Sevastopol.

“Kể từ tháng 10 năm 2021, ACTINIUM đã nhắm mục tiêu hoặc xâm nhập các tài khoản tại các tổ chức quan trọng đối với ứng phó khẩn cấp và đảm bảo an ninh của lãnh thổ Ukraine, cũng như các tổ chức sẽ tham gia điều phối việc phân phối viện trợ nhân đạo và quốc tế cho Ukraine trong một cuộc khủng hoảng”, MSTIC các nhà nghiên cứu cho biết.

Cần chỉ ra rằng nhóm mối đe dọa Gamaredon đại diện cho một loạt các cuộc tấn công độc đáo đã ly dị với các cuộc tấn công mạng vào tháng trước đã đánh sập nhiều cơ quan chính phủ Ukraine và các tổ chức công ty bằng phần mềm độc hại xóa dữ liệu phá hoại được ngụy trang dưới dạng ransomware.

Các cuộc tấn công chủ yếu tận dụng các email lừa đảo trực tuyến như một vectơ truy cập ban đầu, với các thư mang tệp đính kèm macro chứa phần mềm độc hại sử dụng các mẫu từ xa có chứa mã độc hại khi người nhận mở các tài liệu bị gian lận.

Trong một chiến thuật thú vị, các nhà khai thác cũng nhúng một “lỗi web” giống pixel theo dõi vào nội dung của thư lừa đảo để theo dõi xem thư đã được mở hay chưa, sau đó, chuỗi lây nhiễm kích hoạt một quy trình gồm nhiều giai đoạn mà đỉnh điểm là triển khai một số mã nhị phân, bao gồm –

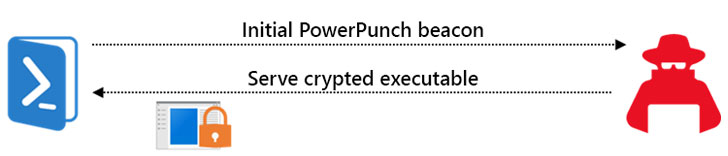

PowerPunch – Trình tải xuống và nhỏ giọt dựa trên PowerShell được sử dụng để truy xuất từ xa các tệp thực thi ở giai đoạn tiếp theo

Pterodo – Một cửa hậu giàu tính năng liên tục phát triển cũng thể hiện một loạt các khả năng nhằm làm cho việc phân tích trở nên khó khăn hơn, và

QuietSieve – Một tệp nhị phân .NET bị xáo trộn nặng nề đặc biệt hướng đến việc lọc và trinh sát dữ liệu trên máy chủ mục tiêu

Các nhà nghiên cứu giải thích: “Mặc dù dòng phần mềm độc hại QuietSieve chủ yếu hướng tới việc lấy cắp dữ liệu từ máy chủ bị xâm nhập, nhưng nó cũng có thể nhận và thực thi tải trọng từ xa từ nhà điều hành”, các nhà nghiên cứu giải thích, đồng thời nêu rõ khả năng chụp ảnh màn hình của máy chủ bị xâm phạm khoảng năm phút một lần.

Đây khác xa với vụ xâm nhập duy nhất do kẻ đe dọa dàn dựng, vụ này cũng tấn công một tổ chức chính phủ phương Tây giấu tên ở Ukraine vào tháng trước thông qua một bản lý lịch chứa phần mềm độc hại cho một danh sách việc làm đang hoạt động với thực thể được đăng trên một cổng thông tin việc làm địa phương. Nó cũng nhắm mục tiêu đến Dịch vụ Di cư Nhà nước (SMS) của đất nước vào tháng 12 năm 2021.

Các phát hiện cũng được đưa ra khi Cisco Talos, trong quá trình tiếp tục phân tích các sự cố hồi tháng Giêng, đã tiết lộ chi tiết về một chiến dịch thông tin sai lệch đang diễn ra nhằm quy kết các cuộc tấn công làm hỏng mặt và gạt nước cho các nhóm người Ukraine cách đây ít nhất chín tháng.

.