Phần mềm độc hại không xác định là mối đe dọa an ninh mạng đáng kể và có thể gây thiệt hại nghiêm trọng cho các tổ chức cũng như cá nhân. Khi không bị phát hiện, mã độc có thể truy cập vào thông tin bí mật, làm hỏng dữ liệu và cho phép kẻ tấn công giành quyền kiểm soát hệ thống. Tìm hiểu cách tránh những trường hợp này và phát hiện hành vi độc hại chưa biết một cách hiệu quả.

Những thách thức của việc phát hiện các mối đe dọa mới

Mặc dù các dòng phần mềm độc hại đã biết dễ dự đoán hơn và có thể được phát hiện dễ dàng hơn, nhưng các mối đe dọa chưa biết có thể có nhiều dạng khác nhau, gây ra nhiều thách thức cho việc phát hiện chúng:

Các nhà phát triển phần mềm độc hại sử dụng tính đa hình, cho phép họ sửa đổi mã độc hại để tạo ra các biến thể duy nhất của cùng một phần mềm độc hại. Có phần mềm độc hại vẫn chưa được xác định và không có bất kỳ bộ quy tắc nào để phát hiện. Một số mối đe dọa có thể hoàn toàn không thể phát hiện (FUD) trong một thời gian và thách thức an ninh vành đai. Mã này thường được mã hóa nên khó bị phát hiện bởi các giải pháp bảo mật dựa trên chữ ký. Tác giả phần mềm độc hại có thể sử dụng phương pháp “thấp và chậm”, bao gồm việc gửi một lượng nhỏ mã độc qua mạng trong một thời gian dài, khiến việc phát hiện và chặn khó hơn. Điều này có thể đặc biệt gây hại trong các mạng công ty, nơi mà việc thiếu khả năng hiển thị trong môi trường có thể dẫn đến hoạt động độc hại không bị phát hiện.

Phát hiện các mối đe dọa mới

Khi phân tích các họ phần mềm độc hại đã biết, các nhà nghiên cứu có thể tận dụng thông tin hiện có về phần mềm độc hại, chẳng hạn như hành vi, tải trọng và các lỗ hổng đã biết của phần mềm để phát hiện và phản hồi phần mềm đó.

Nhưng đối phó với các mối đe dọa mới, các nhà nghiên cứu phải bắt đầu lại từ đầu, sử dụng hướng dẫn sau:

Bước 1. Sử dụng kỹ thuật đảo ngược để phân tích mã của phần mềm độc hại nhằm xác định mục đích và bản chất độc hại của nó.

Bước 2. Sử dụng phân tích tĩnh để kiểm tra mã của phần mềm độc hại nhằm xác định hành vi, tải trọng và lỗ hổng của nó.

Bước 3. Sử dụng phân tích động để quan sát hành vi của phần mềm độc hại trong quá trình thực thi.

Bước 4. Sử dụng hộp cát để chạy phần mềm độc hại trong môi trường bị cô lập nhằm quan sát hành vi của phần mềm mà không gây hại cho hệ thống.

Bước 5. Sử dụng heuristic để xác định mã độc hại tiềm ẩn dựa trên các mẫu và hành vi có thể quan sát được.

Bước 6. Phân tích kết quả của kỹ thuật đảo ngược, phân tích tĩnh, phân tích động, sandboxing và phỏng đoán để xác định xem mã có độc hại hay không.

Có rất nhiều công cụ từ Process Monitor và Wireshark đến ANY.RUN để giúp bạn thực hiện 5 bước đầu tiên. Nhưng làm thế nào để rút ra một kết luận chính xác, bạn nên chú ý điều gì khi có tất cả dữ liệu này?

Câu trả lời rất đơn giản – hãy tập trung vào các dấu hiệu của hành vi nguy hiểm.

Theo dõi các hoạt động đáng ngờ để phát hiện hiệu quả

Chữ ký khác nhau được sử dụng để phát hiện các mối đe dọa. Trong thuật ngữ bảo mật máy tính, chữ ký là dấu vết hoặc mẫu điển hình liên quan đến một cuộc tấn công độc hại vào mạng hoặc hệ thống máy tính.

Một phần của những chữ ký này là những hành vi. Không thể làm điều gì đó trong HĐH và không để lại dấu vết. Chúng tôi có thể xác định đó là phần mềm hoặc tập lệnh nào thông qua các hoạt động đáng ngờ của chúng.

Bạn có thể chạy một chương trình đáng ngờ trong hộp cát để quan sát hành vi của phần mềm độc hại và xác định bất kỳ hành vi nguy hiểm nào, chẳng hạn như:

hoạt động hệ thống tệp bất thường, tạo và chấm dứt quy trình đáng ngờ Hoạt động mạng bất thường đọc hoặc sửa đổi tệp hệ thống truy cập tài nguyên hệ thống tạo người dùng mới kết nối với máy chủ từ xa thực thi các lệnh độc hại khác khai thác các lỗ hổng đã biết trong hệ thống

Microsoft office đang khởi chạy PowerShell – có vẻ đáng ngờ phải không? Một ứng dụng tự thêm chính nó vào các tác vụ đã lên lịch – chắc chắn hãy chú ý đến nó. Quá trình svchost chạy từ sổ đăng ký tạm thời – chắc chắn đã xảy ra lỗi.

Bạn luôn có thể phát hiện bất kỳ mối đe dọa nào bằng hành vi của nó, ngay cả khi không có chữ ký.

Hãy chứng minh điều đó.

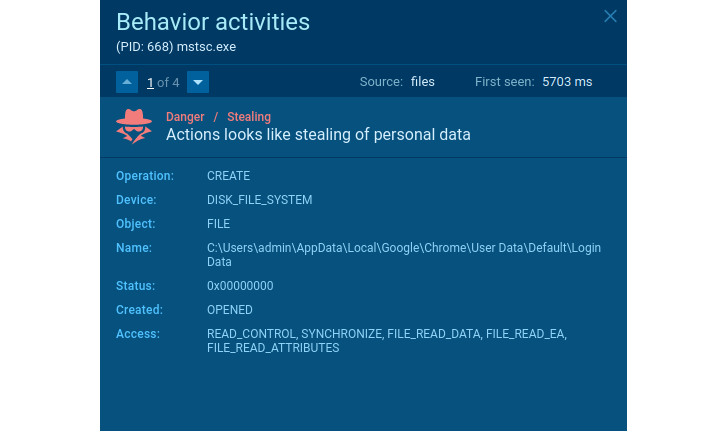

Trường hợp sử dụng số 1

Đây là một mẫu của kẻ đánh cắp. Nó làm gì? Đánh cắp dữ liệu người dùng, cookie, ví, v.v. Làm thế nào chúng tôi có thể phát hiện ra nó? Ví dụ: nó tự hiển thị khi ứng dụng mở tệp Dữ liệu đăng nhập của trình duyệt Chrome.

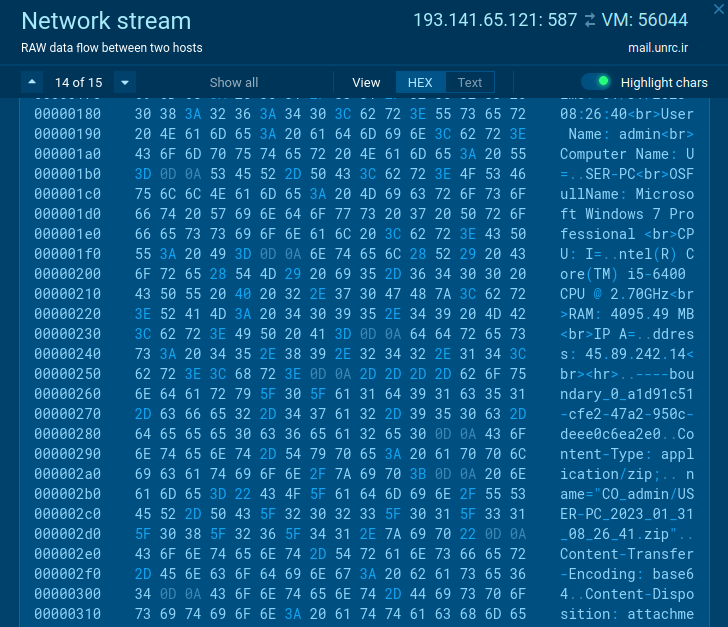

Hoạt động trong lưu lượng mạng cũng thông báo ý định độc hại của mối đe dọa. Một ứng dụng hợp pháp sẽ không bao giờ gửi thông tin đăng nhập, đặc điểm hệ điều hành và dữ liệu nhạy cảm khác được thu thập cục bộ.

Trong trường hợp lưu lượng truy cập, phần mềm độc hại có thể được phát hiện bằng các tính năng nổi tiếng. Đặc vụ Tesla trong một số trường hợp không mã hóa dữ liệu được gửi từ hệ thống bị nhiễm như trong mẫu này.

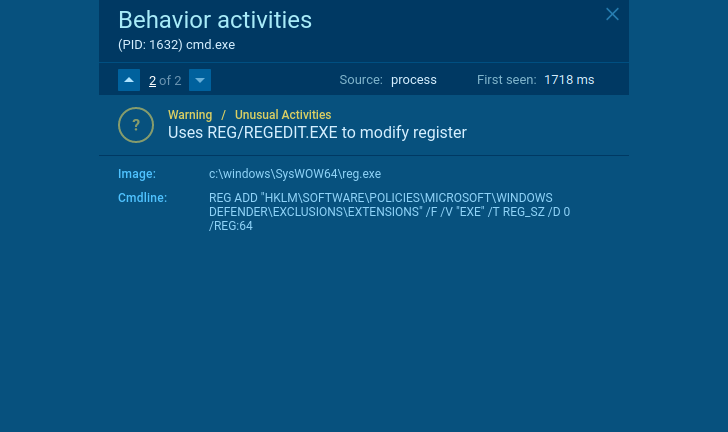

Trường hợp sử dụng #2

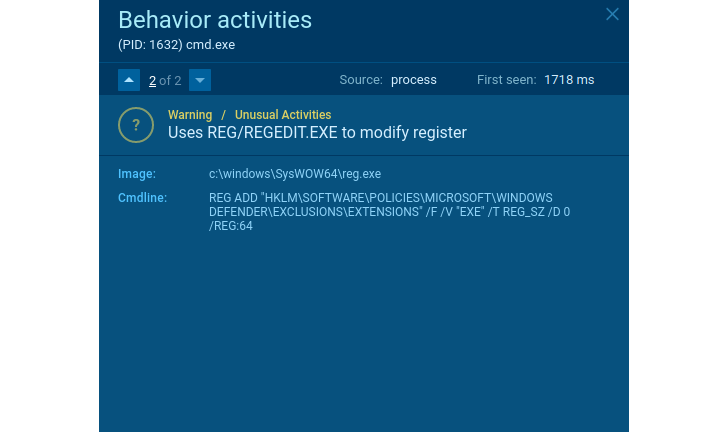

Không có nhiều chương trình hợp pháp cần dừng Windows Defender hoặc các ứng dụng khác để bảo vệ HĐH hoặc tạo một loại trừ cho chính nó. Mỗi khi bạn gặp loại hành vi này – đó là dấu hiệu của hoạt động đáng ngờ.

Ứng dụng có xóa các bản sao bóng tối không? Trông giống như phần mềm tống tiền. Nó có xóa các bản sao ẩn và tạo tệp TXT/HTML có văn bản readme trong mỗi thư mục không? Đó là một bằng chứng nữa về điều đó.

Nếu dữ liệu người dùng được mã hóa trong quy trình, chúng tôi có thể chắc chắn đó là phần mềm tống tiền. Giống như những gì đã xảy ra trong ví dụ độc hại này. Ngay cả khi chúng tôi không biết gia đình, chúng tôi có thể xác định loại mối đe dọa bảo mật nào mà phần mềm này gây ra, sau đó hành động tương ứng và thực hiện các biện pháp để bảo vệ các trạm làm việc và mạng của tổ chức.

Chúng tôi có thể đưa ra kết luận về hầu hết các loại phần mềm độc hại dựa trên hành vi được quan sát thấy trong hộp cát. Hãy thử dịch vụ tương tác trực tuyến ANY.RUN để giám sát nó – bạn có thể nhận được kết quả đầu tiên ngay lập tức và xem tất cả hành động của phần mềm độc hại trong thời gian thực. Chính xác những gì chúng ta cần để nắm bắt bất kỳ hoạt động đáng ngờ nào.

Ghi “TIN TỨC HACKER2” mã khuyến mãi tại [email protected] bằng địa chỉ email doanh nghiệp của bạn và nhận miễn phí 14 ngày đăng ký cao cấp ANY.RUN!

kết thúc

Tội phạm mạng có thể sử dụng các mối đe dọa không xác định để tống tiền các doanh nghiệp và khởi động các cuộc tấn công mạng quy mô lớn. Ngay cả khi dòng phần mềm độc hại không được phát hiện – chúng tôi luôn có thể kết luận chức năng của mối đe dọa bằng cách xem xét hành vi của nó. Sử dụng dữ liệu này, bạn có thể xây dựng bảo mật thông tin để ngăn chặn bất kỳ mối đe dọa mới nào. Phân tích hành vi nâng cao khả năng phản ứng với các mối đe dọa mới và chưa biết, đồng thời tăng cường khả năng bảo vệ tổ chức của bạn mà không phải trả thêm chi phí.