Ngày 20 tháng 12 năm 2022Ravie LakshmananChiến tranh mạng / Tấn công mạng

Nhóm Gamaredon có liên kết với Nga đã cố gắng đột nhập vào một công ty lọc dầu lớn ở một quốc gia thành viên NATO nhưng không thành công vào đầu năm nay trong bối cảnh chiến tranh Nga-ukraine đang diễn ra.

Cuộc tấn công diễn ra vào ngày 30 tháng 8 năm 2022, chỉ là một trong nhiều cuộc tấn công được dàn dựng bởi mối đe dọa liên tục nâng cao (APT) được cho là do Cơ quan An ninh Liên bang Nga (FSB) thực hiện.

Gamaredon, còn được biết đến với các biệt danh Actinium, Armageddon, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa và Winterflounder, có lịch sử chủ yếu theo đuổi các thực thể Ukraine và ở mức độ thấp hơn là các đồng minh NATO để thu thập dữ liệu nhạy cảm.

“Khi xung đột tiếp tục diễn ra trên mặt đất và trong không gian mạng, Trident Ursa đã hoạt động như một người tạo quyền truy cập chuyên dụng và thu thập thông tin tình báo,” Đơn vị 42 của Palo Alto Networks cho biết trong một báo cáo được chia sẻ với The Hacker News. “Trident Ursa vẫn là một trong những APT phổ biến, xâm nhập, hoạt động liên tục và tập trung nhất nhắm vào Ukraine.”

Đơn vị 42 tiếp tục giám sát các hoạt động của nhóm đã phát hiện ra hơn 500 miền mới, 200 mẫu phần mềm độc hại và nhiều thay đổi trong chiến thuật của nó trong 10 tháng qua để đáp ứng các ưu tiên luôn thay đổi và mở rộng.

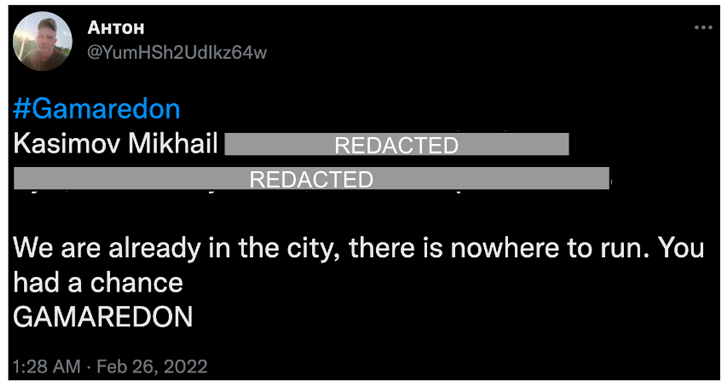

Ngoài các cuộc tấn công mạng, cộng đồng bảo mật lớn hơn được cho là đã nhận được các dòng tweet đe dọa từ một cộng sự có chủ đích của Gamaredon, nêu bật các kỹ thuật đe dọa được kẻ thù áp dụng.

Các phương pháp đáng chú ý khác bao gồm việc sử dụng các trang Telegram để tra cứu các máy chủ chỉ huy và kiểm soát (C2) và DNS thông lượng nhanh để xoay vòng qua nhiều địa chỉ IP trong một khoảng thời gian ngắn nhằm làm cho các nỗ lực gỡ bỏ và từ chối dựa trên IP trở nên khó khăn hơn.

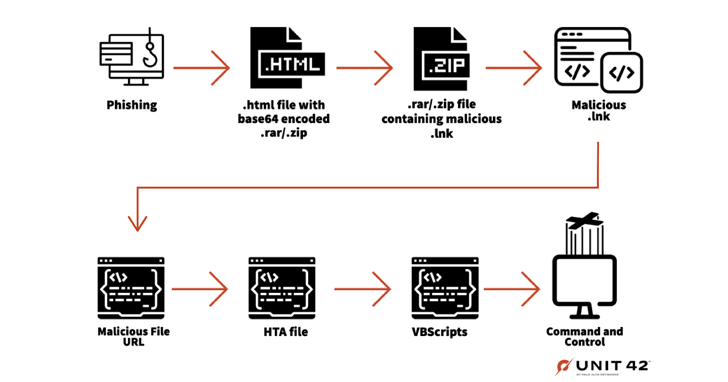

Bản thân các cuộc tấn công đòi hỏi phải cung cấp các tệp đính kèm vũ khí hóa được nhúng trong các email lừa đảo trực tuyến để triển khai một cửa hậu VBScript trên máy chủ bị xâm nhập có khả năng thiết lập tính bền vững và thực thi mã VBScript bổ sung do máy chủ C2 cung cấp.

Chuỗi lây nhiễm Gamaredon cũng đã được quan sát thấy tận dụng khóa địa lý để hạn chế các cuộc tấn công vào các vị trí cụ thể cùng với việc sử dụng các tệp thực thi nhỏ giọt để khởi chạy các tải trọng VBScript giai đoạn tiếp theo, sau đó kết nối với máy chủ C2 để thực thi các lệnh tiếp theo.

Cơ chế khóa địa lý hoạt động như một điểm mù bảo mật vì nó làm giảm khả năng hiển thị các cuộc tấn công của tác nhân đe dọa bên ngoài các quốc gia được nhắm mục tiêu và khiến các hoạt động của chúng trở nên khó theo dõi hơn.

Các nhà nghiên cứu cho biết: “Trident Ursa vẫn là một APT nhanh nhẹn và thích ứng, không sử dụng các kỹ thuật quá tinh vi hoặc phức tạp trong hoạt động của mình”. “Trong hầu hết các trường hợp, chúng dựa vào các công cụ và tập lệnh có sẵn công khai – cùng với một số lượng đáng kể khả năng che giấu – cũng như các nỗ lực lừa đảo thông thường để thực hiện thành công các hoạt động của chúng.”