Tác nhân đe dọa đằng sau một trojan truy cập từ xa có tên là RomCom RAT đã bị phát hiện nhắm mục tiêu vào các cơ quan quân sự Ukraine như một phần của chiến dịch lừa đảo mới bắt đầu vào ngày 21 tháng 10 năm 2022.

Sự phát triển này đánh dấu sự thay đổi trong phương thức hoạt động của kẻ tấn công, vốn trước đây bị cho là giả mạo các ứng dụng hợp pháp như Advanced IP Scanner và pdfFiller để thả backdoor trên các hệ thống bị xâm phạm.

“Chiến dịch ‘Máy quét IP nâng cao' ban đầu diễn ra vào ngày 23 tháng 7 năm 2022”, nhóm nghiên cứu và tình báo của BlackBerry cho biết. “Sau khi nạn nhân cài đặt một gói Trojanized, nó sẽ giảm RomCom RAT vào hệ thống.”

Mặc dù các lần lặp lại trước đó của chiến dịch liên quan đến việc sử dụng Trình quét IP nâng cao bị trojanized, tập thể đối thủ không xác định đã chuyển sang pdfFiller kể từ ngày 20 tháng 10, cho thấy một phần của đối thủ đang nỗ lực tích cực để tinh chỉnh chiến thuật và cản trở việc phát hiện.

Các trang web trông giống nhau này lưu trữ một gói trình cài đặt giả mạo dẫn đến việc triển khai RomCom RAT, có khả năng thu thập thông tin và chụp ảnh chụp màn hình, tất cả đều được xuất sang một máy chủ từ xa.

Hoạt động mới nhất của đối thủ nhằm vào quân đội Ukraine là một khởi đầu trong đó nó sử dụng email lừa đảo với liên kết nhúng làm vectơ lây nhiễm ban đầu, dẫn đến một trang web giả mạo bỏ trình tải xuống ở giai đoạn tiếp theo.

Trình tải xuống này, được ký bằng chứng chỉ kỹ thuật số hợp lệ từ “Blythe Consulting sp. Z oo” để có thêm một lớp trốn tránh, sau đó được sử dụng để giải nén và chạy phần mềm độc hại RomCom RAT. BlackBerry cho biết cùng một người ký tên được sử dụng bởi phiên bản hợp pháp của pdfFiller.

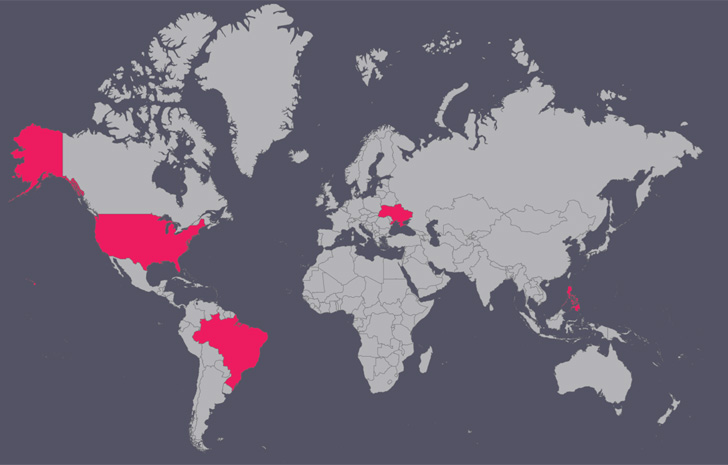

Ngoài quân đội Ukraine, các mục tiêu khác của chiến dịch bao gồm các công ty CNTT, công ty môi giới lương thực và các cơ sở sản xuất thực phẩm ở Mỹ, Brazil và Philippines.

Dmitry Bestuzhev, nhà nghiên cứu về mối đe dọa tại BlackBerry, nói với The Hacker News: “Chiến dịch này là một ví dụ điển hình về ranh giới mờ giữa các tác nhân đe dọa do tội phạm mạng và các tác nhân đe dọa tấn công có chủ đích”.

“Trước đây, cả hai nhóm đều hoạt động độc lập, dựa trên các công cụ khác nhau. Ngày nay, các tác nhân đe dọa tấn công có chủ đích dựa nhiều hơn vào công cụ truyền thống, khiến việc phân bổ khó hơn.”