Diễn viên tập trung vào hoạt động gián điệp của Triều Tiên được biết đến với cái tên Kimsuky đã bị phát hiện sử dụng ba chủng phần mềm độc hại Android khác nhau để nhắm mục tiêu người dùng ở đối tác phía nam của họ.

Đó là theo phát hiện từ công ty an ninh mạng S2W của Hàn Quốc, công ty đặt tên cho các họ phần mềm độc hại là FastFire, FastViewer và FastSpy.

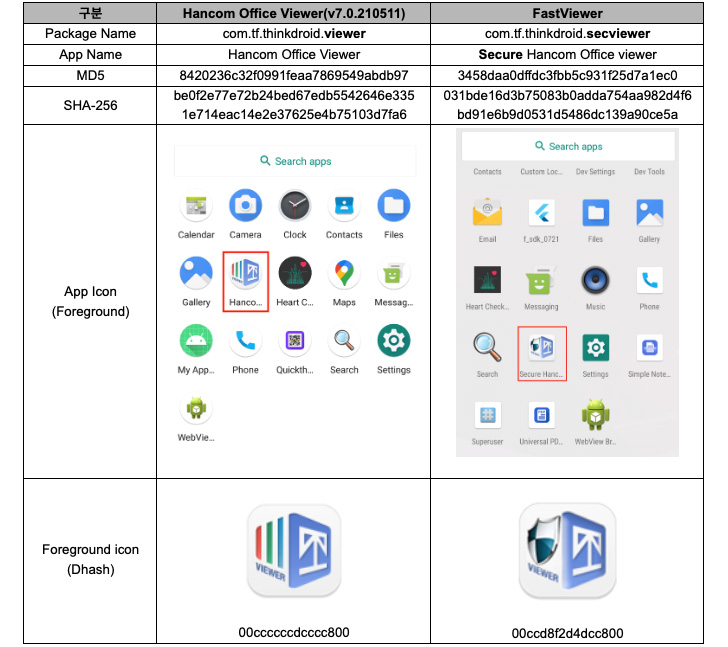

“Phần mềm độc hại FastFire được ngụy trang thành một plugin bảo mật của Google và phần mềm độc hại FastViewer tự ngụy trang thành ‘Hancom Office Viewer', [while] FastSpy là một công cụ truy cập từ xa dựa trên AndroSpy “, các nhà nghiên cứu Lee Sebin và Shin Yeongjae cho biết.

Kimsuky, còn được biết đến với các tên Black Banshee, Thallium và Velvet Chollima, được cho là được chế độ Triều Tiên giao nhiệm vụ thu thập thông tin tình báo toàn cầu, nhắm mục tiêu không cân đối vào các cá nhân và tổ chức ở Hàn Quốc, Nhật Bản và Mỹ.

Vào tháng 8 vừa qua, Kaspersky đã khai quật một chuỗi lây nhiễm không có giấy tờ trước đây có tên là GoldDragon để triển khai một cửa hậu Windows có khả năng đánh cắp thông tin từ nạn nhân như danh sách tệp, tổ hợp phím của người dùng và thông tin đăng nhập trình duyệt web được lưu trữ.

Mối đe dọa dai dẳng nâng cao cũng được biết đến với một phiên bản Android của AppleSeed cấy ghép để thực hiện các hành động tùy ý và lấy thông tin từ các thiết bị bị nhiễm.

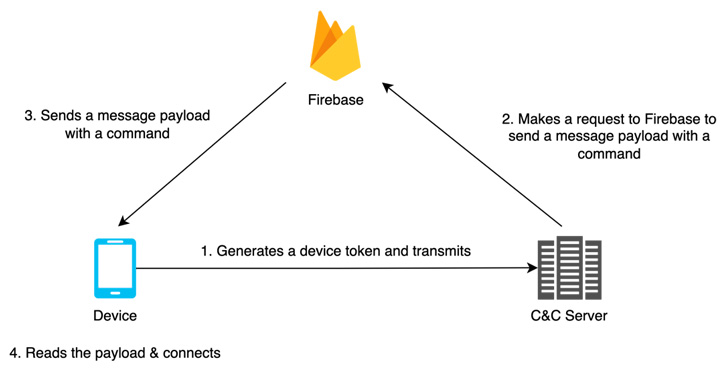

FastFire, FastViewer và FastSpy là những bổ sung mới nhất cho kho vũ khí phần mềm độc hại Android đang phát triển của nó, được thiết kế để nhận lệnh từ Firebase và tải xuống các tải trọng bổ sung.

“FastViewer là một APK được đóng gói lại bằng cách thêm mã độc tùy ý do kẻ tấn công chèn vào ứng dụng Hancom Office Viewer bình thường”, các nhà nghiên cứu cho biết, đồng thời thêm phần mềm độc hại này cũng tải xuống FastSpy như một bước tiếp theo.

Các ứng dụng giả mạo được đề cập bên dưới –

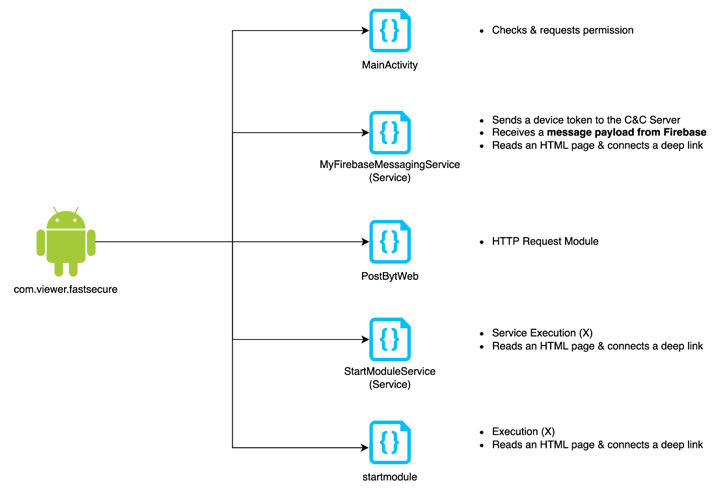

com.viewer.fastsecure (Google 보안 Plugin) com.tf.thinkdroid.secviewer (FastViewer)

Cả FastViewer và FastSpy đều lạm dụng quyền truy cập API của Android để thực hiện các hành vi gián điệp của nó, sau đó tự động hóa các lần nhấp của người dùng để tự cấp cho mình các quyền mở rộng theo cách tương tự như MaliBot.

FastSpy, ngay khi ra mắt, cho phép kẻ thù chiếm quyền kiểm soát các thiết bị được nhắm mục tiêu, chặn các cuộc gọi điện thoại và SMS, theo dõi vị trí của người dùng, thu thập tài liệu, nắm bắt các lần gõ phím và ghi lại thông tin từ camera, micrô và loa của điện thoại.

Sự phân bổ của S2W về phần mềm độc hại cho Kimsuky dựa trên sự trùng lặp với miền máy chủ có tên “mc.pzs[.]kr, “trước đây đã được sử dụng trong một chiến dịch tháng 5 năm 2022 được xác định là do nhóm này dàn dựng để phân phối phần mềm độc hại được ngụy trang dưới dạng các thông cáo báo chí liên quan đến Triều Tiên.

Các nhà nghiên cứu cho biết: “Nhóm Kimsuky đã liên tục thực hiện các cuộc tấn công để lấy cắp thông tin của mục tiêu nhắm vào các thiết bị di động. “Ngoài ra, nhiều nỗ lực khác nhau đang được thực hiện để vượt qua sự phát hiện bằng cách tùy chỉnh Androspy, một RAT mã nguồn mở.”

“Vì chiến lược nhắm mục tiêu trên thiết bị di động của tập đoàn Kimsuky ngày càng tiên tiến hơn, nên cần phải cẩn thận trước các cuộc tấn công tinh vi nhắm vào các thiết bị Android.”