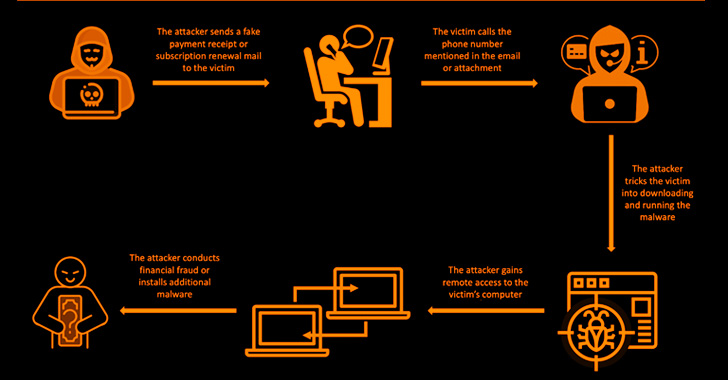

Các nhà khai thác đằng sau phương pháp lừa đảo gọi lại BazaCall đã tiếp tục phát triển với các chiến thuật kỹ thuật xã hội được cập nhật để triển khai phần mềm độc hại trên các mạng được nhắm mục tiêu.

Công ty an ninh mạng Trellix cho biết kế hoạch này cuối cùng hoạt động như một điểm vào để thực hiện gian lận tài chính hoặc phân phối các trọng tải ở giai đoạn tiếp theo như ransomware, công ty an ninh mạng Trellix cho biết trong một báo cáo được công bố vào tuần trước.

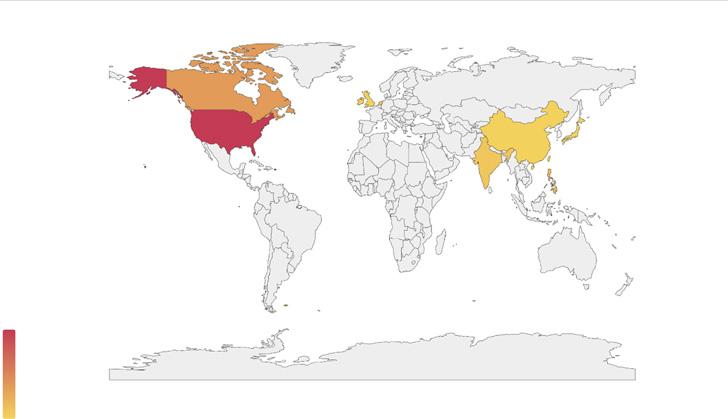

Các mục tiêu chính của các đợt tấn công mới nhất bao gồm Mỹ, Canada, Trung Quốc, Ấn Độ, Nhật Bản, Đài Loan, Philippines và Anh

BazaCall, còn được gọi là BazarCall, lần đầu tiên trở nên phổ biến vào năm 2020 nhờ cách tiếp cận mới trong việc phát tán phần mềm độc hại BazarBackdoor (hay còn gọi là BazarLoader) bằng cách thao túng các nạn nhân tiềm năng gọi đến một số điện thoại được chỉ định trong các tin nhắn email giả.

Các mồi email này nhằm mục đích tạo ra cảm giác khẩn cấp giả tạo, thông báo cho người nhận về việc gia hạn đăng ký dùng thử, chẳng hạn như một dịch vụ chống vi-rút. Các thông báo cũng thúc giục họ liên hệ với bộ phận hỗ trợ của họ để hủy gói hoặc có nguy cơ bị tính phí tự động cho phiên bản cao cấp của phần mềm.

Mục tiêu cuối cùng của các cuộc tấn công là cho phép truy cập từ xa vào điểm cuối dưới chiêu bài chấm dứt đăng ký giả định hoặc cài đặt giải pháp bảo mật để loại bỏ phần mềm độc hại trên máy, mở đường hiệu quả cho các hoạt động tiếp theo.

Một chiến thuật khác được các nhà khai thác áp dụng liên quan đến việc giả dạng người phản ứng sự cố trong các chiến dịch theo chủ đề PayPal để đánh lừa người gọi nghĩ rằng tài khoản của họ đã được truy cập từ tám thiết bị trở lên trải khắp các địa điểm ngẫu nhiên trên thế giới.

Bất kể tình huống được sử dụng là gì, nạn nhân được nhắc khởi chạy một URL cụ thể – một trang web được thiết kế đặc biệt để tải xuống và thực thi một tệp thực thi độc hại, trong số các tệp khác, cũng loại bỏ phần mềm máy tính từ xa ScreenConnect hợp pháp.

Sau khi truy cập liên tục thành công, kẻ tấn công mở các biểu mẫu hủy giả mạo yêu cầu nạn nhân điền thông tin cá nhân và đăng nhập vào tài khoản ngân hàng của họ để hoàn tất khoản tiền hoàn lại, nhưng thực tế là bị lừa để gửi tiền cho kẻ lừa đảo.

Sự phát triển này diễn ra khi ít nhất ba nhóm spinoff khác nhau từ tập đoàn ransomware Conti đã chấp nhận kỹ thuật lừa đảo gọi lại như một vectơ xâm nhập ban đầu để vi phạm mạng doanh nghiệp.

Mối quan hệ với Conti không kết thúc ở đó. Về phần mình, BazarBackdoor là sự thành lập của một nhóm tội phạm mạng có tên là TrickBot, được Conti tiếp quản vào đầu năm nay trước khi nhóm này đóng cửa vào tháng 5-6 năm 2022 vì trung thành với Nga trong cuộc tấn công Ukraine.