Rủi ro (Khác) trong Tài chính

Vài năm trước, một nhà phát triển bất động sản có trụ sở tại Washington đã nhận được một liên kết tài liệu từ First American – một công ty dịch vụ tài chính trong lĩnh vực bất động sản – liên quan đến một thỏa thuận mà anh ta đang thực hiện. Mọi thứ về tài liệu đều hoàn toàn ổn và bình thường.

Anh ấy nói với một phóng viên rằng điều kỳ lạ là nếu anh ấy đột nhiên thay đổi một chữ số trong URL, anh ấy có thể thấy tài liệu của người khác. Thay đổi nó một lần nữa, một tài liệu khác. Không có công cụ kỹ thuật hoặc chuyên môn, nhà phát triển có thể truy xuất các bản ghi FirstAm có từ năm 2003 – tổng cộng 885 triệu bản ghi, nhiều bản ghi chứa các loại dữ liệu nhạy cảm được tiết lộ trong các giao dịch bất động sản, như chi tiết ngân hàng, số an sinh xã hội, và tất nhiên, tên và địa chỉ.

Việc gần một tỷ bản ghi có thể bị rò rỉ từ một lỗ hổng web quá đơn giản dường như gây sốc. Tuy nhiên, những hậu quả thậm chí còn nghiêm trọng hơn xảy ra với các công ty dịch vụ tài chính mỗi tuần. Verizon, trong Báo cáo Điều tra Vi phạm Dữ liệu gần đây nhất, đã tiết lộ rằng tài chính là ngành được nhắm mục tiêu nhiều nhất trên toàn thế giới khi nói đến các cuộc tấn công ứng dụng web cơ bản. Và theo Statista, các vụ vi phạm thành công khiến các công ty này thiệt hại trung bình khoảng sáu triệu đô la mỗi vụ. IMF đã ước tính rằng thiệt hại toàn ngành do các cuộc tấn công mạng “có thể lên tới vài trăm tỷ đô la mỗi năm, làm xói mòn lợi nhuận ngân hàng và có khả năng đe dọa sự ổn định tài chính”.

Đáp lại, các giám đốc điều hành đang phân bổ thêm hàng triệu mỗi năm cho các hệ thống phòng thủ tinh vi – XDR, SOC, công cụ AI, v.v. Nhưng trong khi các công ty tăng cường chống lại APT và các hoạt động tội phạm mạng trưởng thành, các lỗ hổng bảo mật thô sơ như FirstAm vẫn tràn lan trong toàn ngành.

Đặc biệt, có một loại lỗ hổng hiếm khi xuất hiện trong các cuộc thảo luận trong phòng họp. Tuy nhiên, khi bạn bắt đầu tìm kiếm, bạn sẽ thấy nó gần như ở khắp mọi nơi. Và hơn cả zero-days, deep fakes hay spear phishing, tin tặc khá dễ dàng phát hiện ra loại lỗi này và chộp lấy nó.

Một lỗ hổng mà mọi người đều nhìn ra

Vào năm 2019, ba nhà nghiên cứu từ Đại học Bang Bắc Carolina đã thử nghiệm một giả thuyết thường được hiểu nhưng không thường được thảo luận trong lĩnh vực an ninh mạng.

Theo truyền thuyết, Github và các kho lưu trữ mã nguồn khác đã gây ra sự bùng nổ cho ngành công nghiệp phần mềm. Chúng cho phép các nhà phát triển tài năng cộng tác trên khắp thế giới bằng cách quyên góp, lấy và kết hợp mã thành phần mềm mới hơn, tốt hơn, được xây dựng nhanh hơn bao giờ hết. Để cho phép mã khác nhau hòa hợp với nhau, họ sử dụng thông tin đăng nhập – khóa bí mật, mã thông báo, v.v. Các khớp nối này cho phép bất kỳ bit phần mềm nào mở cánh cửa của nó sang phần mềm khác. Để ngăn những kẻ tấn công vượt qua theo cách tương tự, chúng được bảo vệ đằng sau một bức màn bảo mật.

Hoặc là họ?

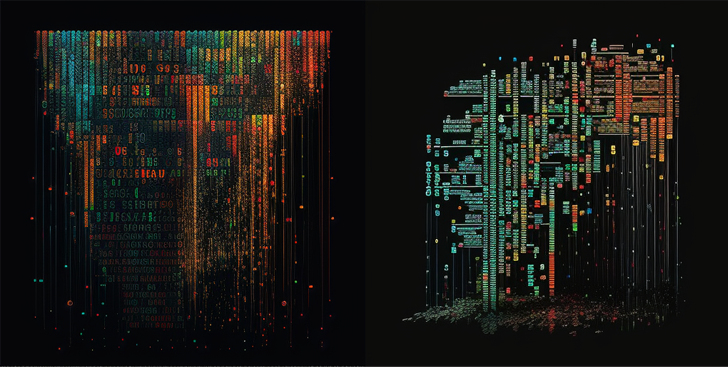

Từ ngày 31 tháng 10 năm 2017 đến ngày 20 tháng 4 năm 2018, các nhà nghiên cứu của NCSU đã phân tích hơn hai tỷ tệp từ hơn bốn triệu kho lưu trữ Github, chiếm khoảng 13% mọi thứ trên trang web. Chứa trong các mẫu đó là gần 600.000 API và khóa mật mã – những bí mật, được nhúng ngay trong mã nguồn, để bất kỳ ai cũng có thể xem được. Hơn 200.000 khóa trong số đó là duy nhất và tất cả chúng được trải rộng trên hơn 100.000 kho lưu trữ.

Mặc dù nghiên cứu đã tích lũy dữ liệu trong hơn sáu tháng, nhưng một vài ngày – thậm chí vài giờ – cũng đủ để chứng minh điều đó. Các nhà nghiên cứu nhấn mạnh làm thế nào hàng ngàn bí mật mới bị rò rỉ trong mỗi ngày nghiên cứu của họ.

Nghiên cứu gần đây không chỉ hỗ trợ dữ liệu của họ mà còn tiến thêm một bước nữa. Ví dụ: chỉ riêng trong năm dương lịch 2021, GitGuardian đã xác định được hơn sáu triệu bí mật được xuất bản lên Github – cứ 1.000 lần xác nhận thì có khoảng ba bí mật.

Tại thời điểm này, người ta có thể tự hỏi liệu thông tin xác thực bí mật có trong mã nguồn (“được mã hóa cứng”) có thực sự tồi tệ hay không nếu chúng quá phổ biến. An toàn về số lượng, phải không?

Sự nguy hiểm của thông tin xác thực được mã hóa cứng

Thông tin đăng nhập được mã hóa cứng có vẻ giống như một lỗ hổng lý thuyết cho đến khi chúng xâm nhập vào một ứng dụng trực tiếp.

Mùa thu năm ngoái, Symantec đã xác định gần 2.000 ứng dụng di động tiết lộ bí mật. Hơn ba phần tư mã thông báo AWS bị rò rỉ, cho phép các bên ngoài truy cập vào các dịch vụ đám mây riêng tư và gần một nửa mã thông báo bị rò rỉ tiếp tục cho phép “quyền truy cập đầy đủ vào nhiều tệp, thường là hàng triệu tệp riêng tư.”

Rõ ràng, đây là những ứng dụng hợp pháp, công khai được sử dụng trên toàn thế giới ngày nay. Giống như năm ứng dụng ngân hàng mà Symantec đã tìm thấy, tất cả đều sử dụng cùng một SDK của bên thứ ba để xác thực danh tính kỹ thuật số. Dữ liệu nhận dạng là một số ứng dụng chứa thông tin nhạy cảm nhất, nhưng SDK này đã làm rò rỉ thông tin đăng nhập đám mây “có thể làm lộ dữ liệu xác thực riêng tư và các khóa thuộc về mọi ứng dụng ngân hàng và tài chính sử dụng SDK.” Mọi chuyện vẫn chưa kết thúc ở đó, vì “dấu vân tay kỹ thuật số sinh trắc học của người dùng được sử dụng để xác thực, cùng với dữ liệu cá nhân của người dùng (tên, ngày sinh, v.v.), đã bị lộ trên đám mây.” Tổng cộng, năm ứng dụng ngân hàng đã rò rỉ hơn 300.000 dấu vân tay sinh trắc học của người dùng.

Nếu các ngân hàng này đã thoát khỏi sự thỏa hiệp, họ thật may mắn. Những vụ rò rỉ tương tự trước đây thậm chí đã bắt được những con cá lớn hơn.

Giống như Uber. Bạn có thể tưởng tượng rằng chỉ những kẻ thù không gian mạng tài năng và có tổ chức cao mới có thể xâm phạm vị thế của một công ty công nghệ như Uber. Tuy nhiên, vào năm 2022, một cậu bé 17 tuổi đã tự mình làm được tất cả. Sau khi một số kỹ thuật xã hội nhẹ đưa anh ta vào mạng nội bộ của công ty, anh ta đã tìm thấy một tập lệnh Powershell chứa thông tin đăng nhập cấp quản trị viên cho hệ thống quản lý quyền truy cập đặc quyền của Uber. Đó là tất cả những gì anh ấy cần để thỏa hiệp tất cả các loại công cụ và dịch vụ hạ nguồn được công ty sử dụng, từ AWS đến Google Drive, Slack, bảng điều khiển của nhân viên và kho lưu trữ mã.

Đây có thể là một câu chuyện đáng chú ý hơn, nếu lần trước Uber không để mất bí mật vào tay tin tặc trong một vụ vi phạm kho lưu trữ riêng năm 2016 làm lộ dữ liệu của hơn 50 triệu khách hàng và 7 triệu tài xế. Hoặc lần khác, họ đã làm điều đó, thông qua một repo công khai, vào năm 2014, tiết lộ thông tin cá nhân của 100.000 tài xế trên đường đi.

phải làm gì

Tài chính là lĩnh vực được nhắm mục tiêu nhiều nhất cho những kẻ tấn công mạng trên toàn thế giới. Và mọi nhà nghiên cứu đã thu thập hàng nghìn ứng dụng dễ bị tấn công hoặc hàng triệu kho lưu trữ dễ bị tấn công đều chứng minh rằng kẻ tấn công sẽ dễ dàng xác định thông tin đăng nhập được mã hóa cứng trong mã cần thiết để điều hành bất kỳ công ty hiện đại nào trong ngành này đơn giản như thế nào.

Nhưng kẻ xấu có thể làm điều đó dễ dàng bao nhiêu thì điều tốt cũng có thể làm được bấy nhiêu. Bản thân cả AWS và Github đều cố gắng hết sức có thể để theo dõi thông tin đăng nhập bị rò rỉ trên nền tảng của họ. Rõ ràng, những nỗ lực đó là không đủ, đó là lúc một nhà cung cấp an ninh mạng bước vào.

Tìm hiểu thêm về cách theo dõi mã nguồn để tìm bí mật từ một trong những chuyên gia của chúng tôi