Chỉ số gói Python, PyPI, vào thứ Tư đã báo động về một chiến dịch lừa đảo đang diễn ra nhằm mục đích đánh cắp thông tin đăng nhập của nhà phát triển và đưa các bản cập nhật độc hại vào các gói hợp pháp.

“Đây là cuộc tấn công lừa đảo đầu tiên được biết đến chống lại PyPI”, những người duy trì kho phần mềm chính thức của bên thứ ba cho biết trong một loạt các tweet.

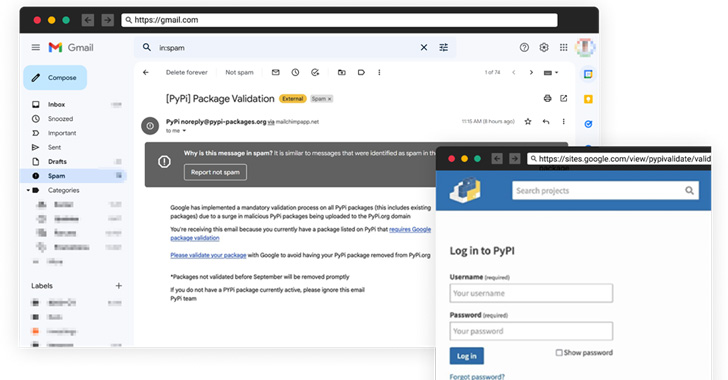

Cuộc tấn công kỹ thuật xã hội đòi hỏi việc gửi các tin nhắn theo chủ đề bảo mật tạo ra cảm giác khẩn cấp sai bằng cách thông báo cho người nhận rằng Google đang triển khai quy trình xác thực bắt buộc trên tất cả các gói và họ cần nhấp vào liên kết để hoàn tất xác thực trước tháng 9, nếu không có nguy cơ nhận được các mô-đun PyPI của họ đã bị xóa.

Nếu một nhà phát triển không nghi ngờ rơi vào kế hoạch này, người dùng sẽ được chuyển hướng đến trang đích trông giống trang bắt chước trang đăng nhập của PyPI và được lưu trữ trên Google Sites, từ đó thông tin đăng nhập đã nhập bị thu thập và lạm dụng để truy cập trái phép vào tài khoản và xâm nhập các gói để bao gồm phần mềm độc hại .

Về phần chúng, các sửa đổi được thiết kế để tải xuống tệp từ máy chủ từ xa. “Phần mềm độc hại này có dung lượng không lớn, ~ 63MB, (có thể nhằm mục đích trốn tránh [antivirus] phát hiện) và có chữ ký hợp lệ (ký vào ngày 23 tháng 8 năm 2022), “nhà nghiên cứu Aviad Gershon của Checkmarx lưu ý.

PyPI cho biết: “Các bản phát hành này đã bị xóa khỏi PyPI và các tài khoản của người bảo trì đã tạm thời bị đóng băng. Hai trong số các gói bị ảnh hưởng cho đến nay bao gồm “exotel” và “spam”. Ngoài ra, hàng trăm lỗi chính tả được cho là đã được loại bỏ.

PyPI cũng cho biết họ đang tích cực theo dõi các báo cáo về các gói giả mạo mới và đảm bảo loại bỏ chúng. Các nhà phát triển tin rằng họ có thể đã bị xâm phạm nên đặt lại mật khẩu có hiệu lực ngay lập tức, đặt lại mã khôi phục 2FA và xem lại nhật ký tài khoản PyPI để tìm hoạt động bất thường.

Cuộc tấn công lừa đảo là một dấu hiệu khác cho thấy hệ sinh thái mã nguồn mở đang ngày càng gặp rủi ro từ các tác nhân đe dọa, những người đang tận dụng các thư viện và dự án được kết hợp vào cấu trúc của một số ứng dụng để gắn kết các cuộc tấn công chuỗi cung ứng có thể có tác động theo tầng.

Đầu tháng này, các nhà nghiên cứu từ Checkmarx đã tiết lộ hai gói Python độc hại – loại liên kết và aiogram – mạo danh các gói phổ biến nhập và aiogram để lừa các nhà phát triển tải chúng xuống và lây nhiễm Cobalt Strike cho máy của họ.

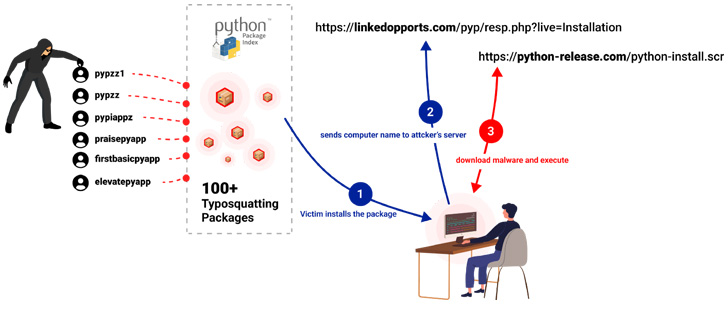

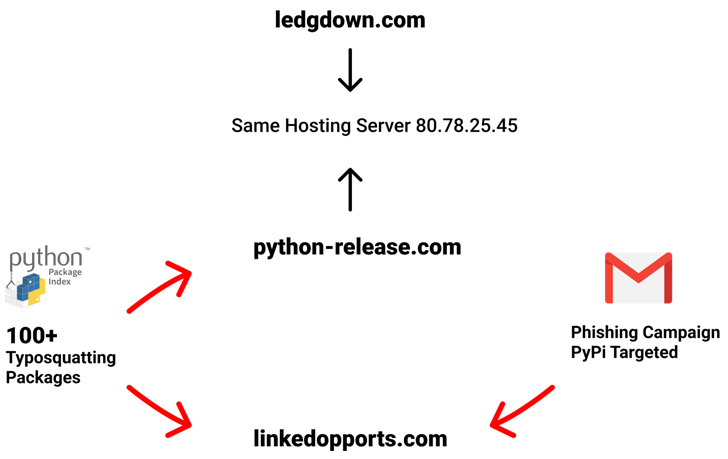

Một cuộc tấn công quy mô lớn khác liên quan đến một tác nhân đe dọa xuất bản hàng chục gói đánh máy dưới tên của các dự án phổ biến với sự hoán vị nhẹ để cài đặt phần mềm độc hại liên tục nhiều giai đoạn trên các hệ thống bị xâm nhập.

Sự phát triển cũng đến hơn hai tháng sau khi cơ quan đăng ký bắt đầu áp đặt yêu cầu xác thực hai yếu tố (2FA) bắt buộc đối với các dự án được coi là “quan trọng”.

.