Ngày 12 tháng 6 năm 2023Ravie LakshmananLỗ hổng bảo mật / Phần mềm

Các nhà nghiên cứu bảo mật đã cảnh báo về một lỗ hổng “dễ khai thác” trong trình cài đặt Microsoft Visual Studio có thể bị kẻ xấu lợi dụng để mạo danh nhà xuất bản hợp pháp và phân phối các tiện ích mở rộng độc hại.

Nhà nghiên cứu Dolev Taler của Varonis cho biết: “Kẻ đe dọa có thể mạo danh một nhà xuất bản nổi tiếng và phát hành một tiện ích mở rộng độc hại để xâm phạm hệ thống được nhắm mục tiêu”. “Các tiện ích mở rộng độc hại đã được sử dụng để đánh cắp thông tin nhạy cảm, âm thầm truy cập và thay đổi mã hoặc kiểm soát hoàn toàn hệ thống.”

Lỗ hổng, được theo dõi là CVE-2023-28299 (điểm CVSS: 5,5), đã được Microsoft xử lý như một phần của bản cập nhật Bản vá Thứ Ba cho tháng 4 năm 2023, mô tả lỗ hổng này là một lỗ hổng giả mạo.

Lỗi do Varonis phát hiện có liên quan đến giao diện người dùng Visual Studio, giao diện này cho phép giả mạo chữ ký số của nhà xuất bản.

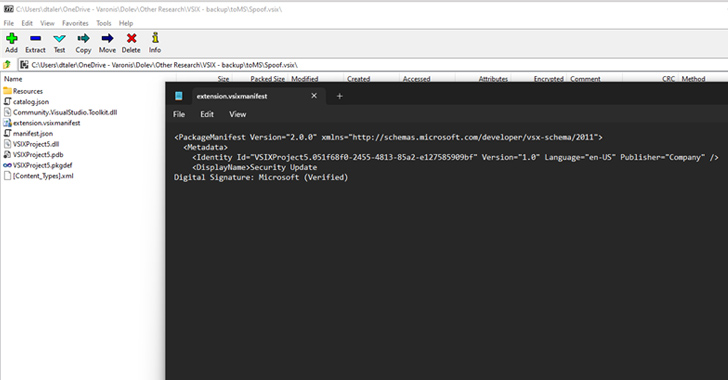

Cụ thể, nó bỏ qua một cách tầm thường một hạn chế ngăn người dùng nhập thông tin vào thuộc tính tiện ích mở rộng “tên sản phẩm” bằng cách mở gói Tiện ích mở rộng Visual Studio (VSIX) dưới dạng tệp .ZIP, sau đó thêm thủ công các ký tự dòng mới vào thẻ “Tên hiển thị” trong tập tin “extension.vsixmanifest”.

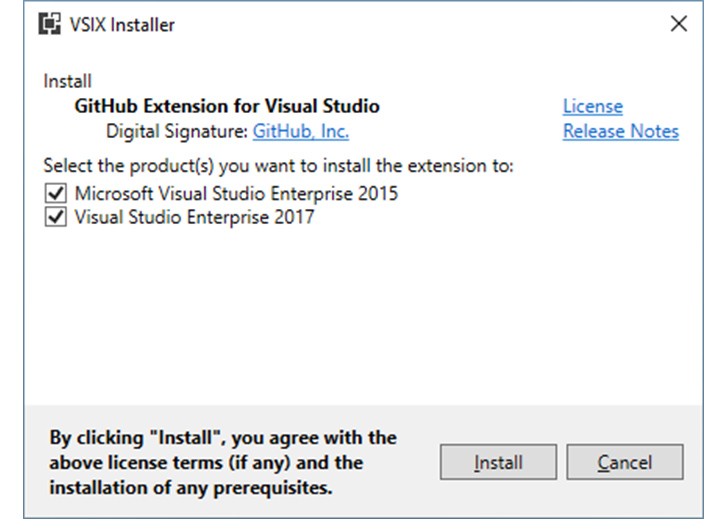

Bằng cách giới thiệu đủ ký tự dòng mới trong tệp vsixmanifest và thêm văn bản “Chữ ký số” giả, người ta nhận thấy rằng các cảnh báo về tiện ích mở rộng không được ký điện tử có thể dễ dàng bị chặn, do đó lừa nhà phát triển cài đặt tiện ích mở rộng đó.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Trong một kịch bản tấn công giả định, kẻ xấu có thể gửi email lừa đảo mang tiện ích mở rộng VSIX giả mạo bằng cách ngụy trang nó dưới dạng bản cập nhật phần mềm hợp pháp và sau khi cài đặt, chiếm được chỗ đứng trong máy được nhắm mục tiêu.

Sau đó, quyền truy cập trái phép có thể được sử dụng làm bệ phóng để giành quyền kiểm soát sâu hơn đối với mạng và tạo điều kiện thuận lợi cho việc đánh cắp thông tin nhạy cảm.

Taler cho biết: “Độ phức tạp thấp và các đặc quyền cần thiết khiến việc khai thác này dễ dàng trở thành vũ khí hóa”. “Các tác nhân đe dọa có thể sử dụng lỗ hổng này để phát hành các tiện ích mở rộng độc hại giả mạo với ý định xâm phạm hệ thống.”