Ngày 15 tháng 12 năm 2022Ravie Lakshmanan Mối đe dọa dai dẳng nâng cao

Một diễn viên đe dọa liên tục nâng cao (APT) nói tiếng Trung Quốc có tên mã Gương Mặt đã được cho là do một chiến dịch lừa đảo nhắm vào các cơ sở chính trị của Nhật Bản.

Các hoạt động, mệnh danh Chiến dịch LiberalFace của ESET, đặc biệt tập trung vào các thành viên của một đảng chính trị giấu tên trong quốc gia với mục tiêu cung cấp một bộ cấy có tên là LODEINFO và một kẻ đánh cắp thông tin xác thực cho đến nay chưa từng thấy có tên là MirrorStealer.

Công ty an ninh mạng Slovakia cho biết chiến dịch này đã được triển khai hơn một tuần trước cuộc bầu cử Hạ viện Nhật Bản diễn ra vào ngày 10 tháng 7 năm 2022.

Nhà nghiên cứu Dominik Breitenbacher của ESET cho biết trong một báo cáo kỹ thuật được công bố hôm thứ Tư: “LODEINFO đã được sử dụng để phân phối thêm phần mềm độc hại, lọc thông tin đăng nhập của nạn nhân và đánh cắp tài liệu cũng như email của nạn nhân”.

MirrorFace được cho là có trùng lặp với một tác nhân đe dọa khác được theo dõi là APT10 (còn gọi là Bronze Riverside, Cicada, Earth Tengshe, Stone Panda và Kali) và có lịch sử tấn công các công ty và tổ chức có trụ sở tại Nhật Bản.

Thật vậy, một cặp báo cáo từ Kaspersky vào tháng 11 năm 2022 đã liên kết các vụ lây nhiễm LODEINFO nhắm mục tiêu vào các phương tiện truyền thông, tổ chức ngoại giao, chính phủ và khu vực công cũng như các tổ chức tư vấn ở Nhật Bản với Stone Panda.

Tuy nhiên, ESET cho biết họ không tìm thấy bằng chứng liên kết các cuộc tấn công với một nhóm APT đã biết trước đó, thay vào đó theo dõi nó như một thực thể độc lập. Nó cũng mô tả LODEINFO là một “cửa hậu hàng đầu” được sử dụng độc quyền bởi MirrorFace.

Các email lừa đảo, được gửi vào ngày 29 tháng 6 năm 2022, được cho là từ bộ phận PR của đảng chính trị, kêu gọi người nhận chia sẻ video đính kèm trên hồ sơ mạng xã hội của chính họ để “đảm bảo chiến thắng” trong cuộc bầu cử.

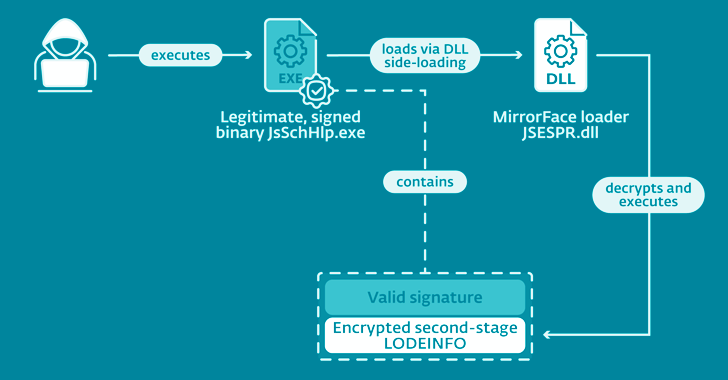

Tuy nhiên, các video này là các kho lưu trữ WinRAR tự giải nén được thiết kế để triển khai LODEINFO trên máy bị xâm nhập, cho phép chụp ảnh màn hình, ghi lại các lần nhấn phím, hủy quy trình, trích xuất tệp cũng như thực thi các tệp và lệnh bổ sung.

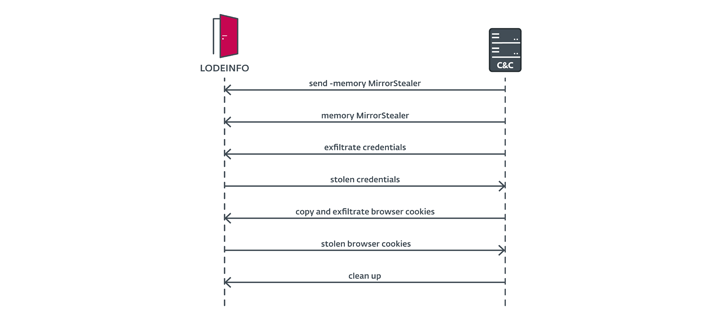

Cũng được cung cấp là công cụ lấy thông tin đăng nhập MirrorStealer có khả năng đánh cắp mật khẩu từ các trình duyệt và ứng dụng email như Becky!, chủ yếu được sử dụng ở Nhật Bản.

Breitenbacher giải thích: “Khi MirrorStealer đã thu thập thông tin đăng nhập và lưu trữ chúng trong %temp%\31558.txt, nhà điều hành đã sử dụng LODEINFO để lọc thông tin đăng nhập”, Breitenbacher giải thích, vì nó “không có khả năng lọc dữ liệu bị đánh cắp.”

Các cuộc tấn công tiếp tục sử dụng phần mềm độc hại LODEINFO giai đoạn hai đi kèm với khả năng chạy mã nhị phân thực thi di động và shellcode.

“MirrorFace tiếp tục nhắm đến các mục tiêu có giá trị cao ở Nhật Bản,” ESET cho biết. “Trong Chiến dịch LiberalFace, nó đã nhắm mục tiêu cụ thể vào các thực thể chính trị sử dụng cuộc bầu cử Hạ viện sắp tới để làm lợi cho nó.”