Một nhóm đe dọa có động cơ tài chính, không có giấy tờ trước đây đã được kết nối với một chuỗi các cuộc tấn công đánh cắp dữ liệu và tống tiền vào hơn 40 thực thể trong khoảng thời gian từ tháng 9 đến tháng 11 năm 2021.

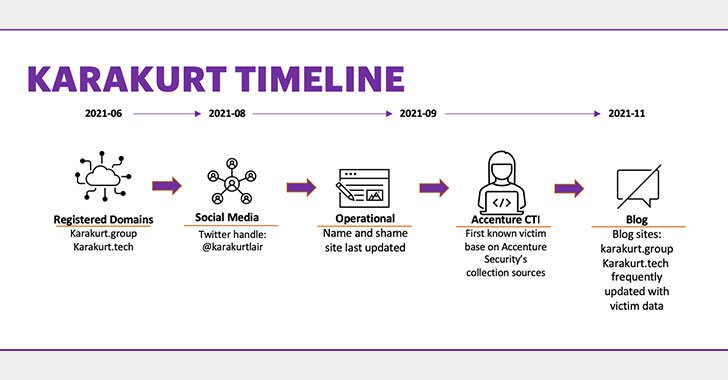

Nhóm hacker, có tên tự xưng là Karakurt và được xác định lần đầu tiên vào tháng 6 năm 2021, có khả năng sửa đổi các chiến thuật và kỹ thuật của mình để thích ứng với môi trường được nhắm mục tiêu, nhóm Điều tra, Pháp y và Ứng phó (CIFR) của Accenture cho biết trong một báo cáo được công bố vào ngày 10 tháng 12.

Nhóm CIFR cho biết: “Nhóm mối đe dọa có động cơ tài chính, mang tính cơ hội và cho đến nay, dường như nhắm mục tiêu vào các công ty nhỏ hơn hoặc các công ty con của công ty thay vì cách tiếp cận săn tìm trò chơi lớn thay thế”. “Dựa trên phân tích xâm nhập cho đến nay, nhóm mối đe dọa chỉ tập trung vào việc xâm nhập dữ liệu và tống tiền sau đó, thay vì triển khai ransomware có tính chất phá hoại hơn.”

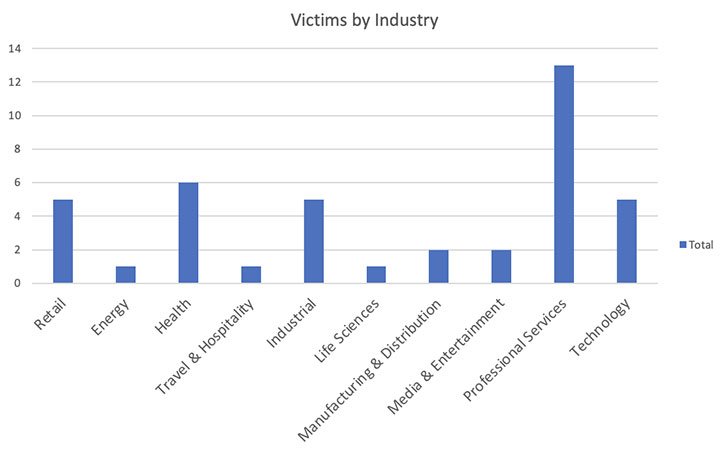

95% nạn nhân được biết đến sống ở Bắc Mỹ, trong khi 5% còn lại ở châu Âu. Các ngành dọc dịch vụ chuyên nghiệp, chăm sóc sức khỏe, công nghiệp, bán lẻ, công nghệ và giải trí đã được nhắm mục tiêu nhiều nhất.

Các nhà nghiên cứu lưu ý, mục tiêu là tránh thu hút sự chú ý đến các hoạt động độc hại của nó càng nhiều càng tốt bằng cách dựa vào các kỹ thuật sống ngoài đất liền (LotL), trong đó những kẻ tấn công lạm dụng phần mềm và chức năng hợp pháp có sẵn trong một hệ thống, chẳng hạn như các thành phần của hệ điều hành hoặc đã cài đặt phần mềm để di chuyển dữ liệu theo chiều ngang và tách lọc, trái ngược với việc triển khai các công cụ xử lý sau khai thác như Cobalt Strike.

Với các cuộc tấn công ransomware thu hút sự chú ý trên toàn thế giới sau sự cố nhắm vào Colonial Pipeline, JBS và Kaseya cũng như các hành động thực thi pháp luật tiếp theo đã khiến các tác nhân như DarkSide, BlackMatter và REvil phải ngừng hoạt động, Karakurt dường như đang cố gắng khác nhau.

Thay vì triển khai ransomware sau khi có được quyền truy cập ban đầu vào hệ thống internet của nạn nhân thông qua thông tin đăng nhập vpn hợp pháp, kẻ này hầu như chỉ tập trung vào việc xâm nhập và tống tiền dữ liệu, một động thái ít có khả năng khiến các hoạt động kinh doanh của mục tiêu đi vào bế tắc nhưng vẫn cho phép Karakurt để đòi “tiền chuộc” để đổi lại thông tin bị đánh cắp.

Bên cạnh việc mã hóa dữ liệu ở bất kỳ nơi nào có thể áp dụng, các tổ chức nên bật xác thực nhiều yếu tố (MFA) để xác thực tài khoản, tắt RDP trên các thiết bị mặt ngoài và cập nhật cơ sở hạ tầng lên phiên bản mới nhất để ngăn đối thủ khai thác công khai các hệ thống chưa được vá -các lỗ hổng đã biết.

.