Mối đe dọa dai dẳng nâng cao (APT) có tên mã là ToddyCat có liên quan đến một chuỗi các cuộc tấn công nhằm vào các thực thể nổi tiếng ở châu Âu và châu Á kể từ ít nhất là tháng 12 năm 2020.

Tập thể đối thủ tương đối mới được cho là đã bắt đầu hoạt động bằng cách nhắm mục tiêu vào các máy chủ Microsoft Exchange ở Đài Loan và Việt Nam bằng cách sử dụng một cách khai thác không xác định để triển khai web shell Chopper của Trung Quốc và kích hoạt một chuỗi lây nhiễm nhiều giai đoạn.

Các quốc gia nổi bật khác bị nhắm mục tiêu bao gồm Afghanistan, Ấn Độ, Indonesia, Iran, Kyrgyzstan, Malaysia, Pakistan, Nga, Slovakia, Thái Lan, Vương quốc Anh và Uzbekistan, giống như tác nhân đe dọa đã phát triển bộ công cụ của mình trong suốt các chiến dịch khác nhau.

Công ty an ninh mạng Kaspersky của Nga cho biết trong một báo cáo được công bố hôm nay: “Làn sóng tấn công đầu tiên nhắm mục tiêu độc quyền vào Máy chủ Microsoft Exchange, đã bị xâm nhập với Samurai, một cửa sau thụ động tinh vi thường hoạt động trên các cổng 80 và 443”.

“Phần mềm độc hại cho phép thực thi mã C # tùy ý và được sử dụng với nhiều mô-đun cho phép kẻ tấn công quản lý hệ thống từ xa và di chuyển theo chiều bên trong mạng được nhắm mục tiêu.”

ToddyCat, cũng được theo dõi dưới biệt danh Websiic của công ty an ninh mạng ESET của Slovakia, lần đầu tiên bị đưa ra ánh sáng vào tháng 3 năm 2021 vì việc khai thác các lỗ hổng của ProxyLogon Exchange để nhắm mục tiêu vào các máy chủ email thuộc các công ty tư nhân ở châu Á và cơ quan chính phủ ở châu Âu.

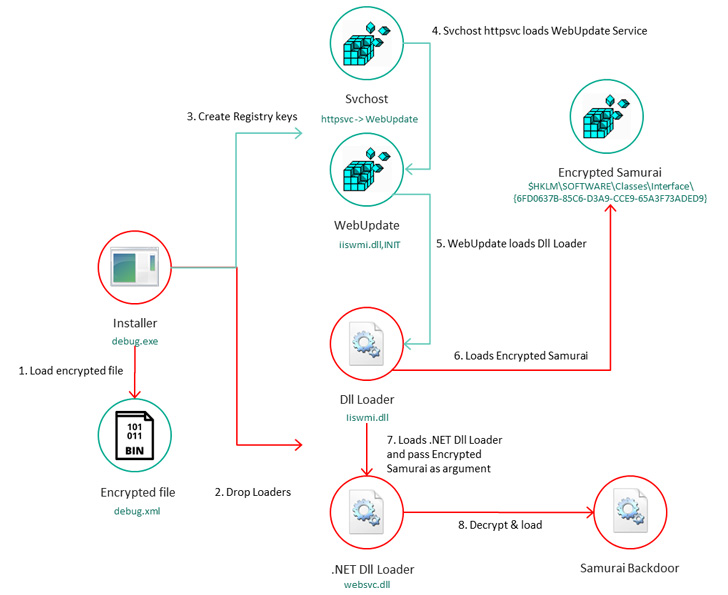

Trình tự tấn công sau khi triển khai trình bao web Chopper của Trung Quốc dẫn đến việc thực thi một ống nhỏ giọt, đến lượt nó, được sử dụng để thực hiện các sửa đổi Windows Registry để khởi chạy trình tải giai đoạn hai, về phần nó, được thiết kế để kích hoạt trình tải .NET giai đoạn ba chịu trách nhiệm chạy Samurai.

Backdoor, bên cạnh việc sử dụng các kỹ thuật như xáo trộn và làm phẳng luồng điều khiển để làm cho nó chống lại kỹ thuật đảo ngược, còn có tính mô-đun ở chỗ các thành phần giúp nó có thể thực hiện các lệnh tùy ý và lọc các tệp quan tâm từ máy chủ bị xâm nhập.

Cũng được quan sát thấy trong các sự cố cụ thể là một công cụ tinh vi có tên Ninja được tạo ra bởi bộ cấy Samurai và có khả năng hoạt động như một công cụ hợp tác cho phép nhiều người vận hành làm việc trên cùng một máy đồng thời.

Đặc điểm của nó tương tự như các bộ công cụ sau khai thác khác như Cobalt Strike, mặc dù phần mềm độc hại này cho phép kẻ tấn công “điều khiển hệ thống từ xa, tránh bị phát hiện và xâm nhập sâu vào bên trong mạng được nhắm mục tiêu.”

Mặc dù thực tế là các nạn nhân của ToddyCat có liên quan đến các quốc gia và lĩnh vực mà các nhóm nói tiếng Trung thường nhắm tới, không có bằng chứng nào liên kết phương thức này với một tác nhân đe dọa đã biết.

“ToddyCat là một nhóm APT tinh vi sử dụng nhiều kỹ thuật để tránh bị phát hiện và do đó giữ một cấu hình thấp”, nhà nghiên cứu bảo mật Kaspersky, Giampaolo Dedola cho biết.

“Các tổ chức bị ảnh hưởng, cả chính phủ và quân đội, cho thấy rằng nhóm này tập trung vào các mục tiêu rất cao và có lẽ được sử dụng để đạt được các mục tiêu quan trọng, có khả năng liên quan đến lợi ích địa chính trị.”

.