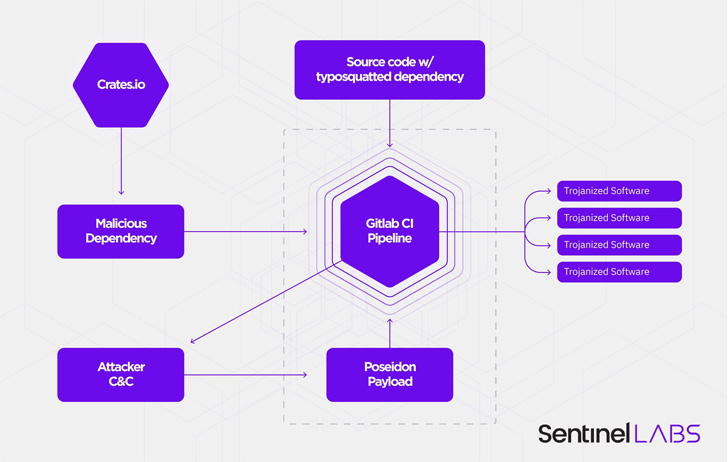

Một trường hợp tấn công chuỗi cung ứng phần mềm đã được quan sát thấy trong sổ đăng ký thùng của ngôn ngữ lập trình Rust đã tận dụng kỹ thuật đánh máy để xuất bản một thư viện giả mạo có chứa phần mềm độc hại.

Công ty bảo mật mạng SentinelOne gọi cuộc tấn công là “CrateDepression.”

Các cuộc tấn công đánh máy xảy ra khi kẻ thù bắt chước tên của một gói phổ biến trên cơ quan đăng ký công khai với hy vọng rằng các nhà phát triển sẽ vô tình tải xuống gói độc hại thay vì thư viện hợp pháp.

Trong trường hợp này, thùng được đề cập là “gỉ sét”, lỗi chính tả của gói “gỉ_decimal” thực đã được tải xuống hơn 3,5 triệu lần cho đến nay. Gói này đã được Askar Safin, một nhà phát triển có trụ sở tại Moscow, gắn cờ vào đầu tháng này vào ngày 3 tháng 5.

Theo một lời khuyên được công bố bởi những người bảo trì Rust, thùng được cho là đã được đẩy lần đầu tiên vào ngày 25 tháng 3 năm 2022, thu hút ít hơn 500 lượt tải xuống trước khi nó bị xóa vĩnh viễn khỏi kho lưu trữ.

Giống như các cuộc tấn công đánh máy kiểu này trước đây, thư viện viết sai chính tả sao chép toàn bộ chức năng của thư viện gốc trong khi cũng giới thiệu một chức năng độc hại được thiết kế để truy xuất tệp nhị phân Golang được lưu trữ trên một URL từ xa.

Cụ thể, hàm mới sẽ kiểm tra xem biến môi trường “GITLAB_CI” có được đặt hay không, cho thấy “mối quan tâm kỳ lạ đối với các đường ống tích hợp liên tục (CI) GitLab”, SentinelOne lưu ý.

Tải trọng, được trang bị để chụp ảnh chụp màn hình, ghi nhật ký tổ hợp phím và tải xuống các tệp tùy ý, có khả năng chạy trên cả Linux và macOS, nhưng không chạy trên hệ thống Windows. Mục tiêu cuối cùng của chiến dịch vẫn chưa được biết.

Mặc dù các cuộc tấn công lỗi đánh máy đã được ghi nhận trước đây chống lại NPM (JavaScript), PyPi (Python) và RubyGems (Ruby), sự phát triển đánh dấu một trường hợp không phổ biến nơi một sự cố như vậy đã được phát hiện trong hệ sinh thái Rust.

Các nhà nghiên cứu của SentinelOne cho biết: “Các cuộc tấn công chuỗi cung ứng phần mềm đã đi từ một điều hiếm khi xảy ra thành một cách tiếp cận rất đáng mong đợi đối với những kẻ tấn công để ‘đánh cá bằng thuốc nổ' nhằm cố gắng lây nhiễm toàn bộ người dùng cùng một lúc,” các nhà nghiên cứu của SentinelOne cho biết.

“Trong trường hợp của CrateDepression, mối quan tâm nhắm mục tiêu đến các môi trường xây dựng phần mềm đám mây cho thấy rằng những kẻ tấn công có thể cố gắng tận dụng những lây nhiễm này cho các cuộc tấn công chuỗi cung ứng quy mô lớn hơn.”

.