Một bộ bốn ứng dụng Android do cùng một nhà phát triển phát hành đã bị phát hiện hướng nạn nhân đến các trang web độc hại như một phần của chiến dịch đánh cắp thông tin và phần mềm quảng cáo.

Các ứng dụng, được xuất bản bởi một nhà phát triển có tên Nhóm ứng dụng dành cho thiết bị di động và hiện có trên Cửa hàng Play, đã được tải xuống tập thể hơn một triệu lần.

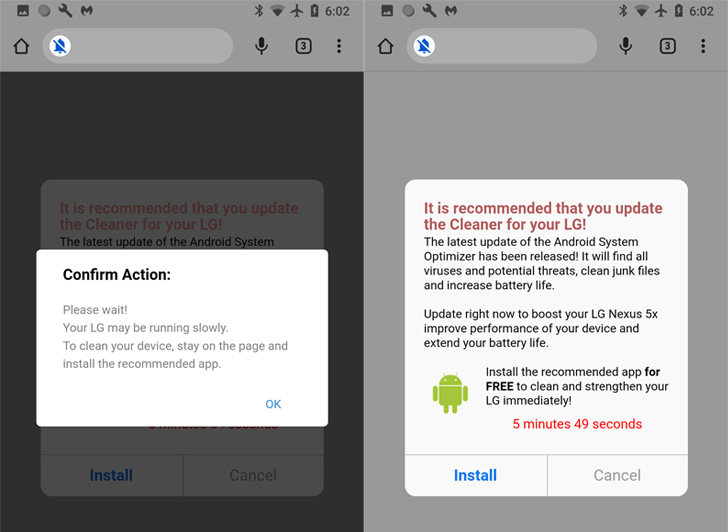

Theo Malwarebytes, các trang web được thiết kế để tạo ra doanh thu thông qua quảng cáo trả tiền cho mỗi lần nhấp chuột và tệ hơn, nhắc người dùng cài đặt các ứng dụng sạch hơn trên điện thoại của họ với mục tiêu triển khai thêm phần mềm độc hại.

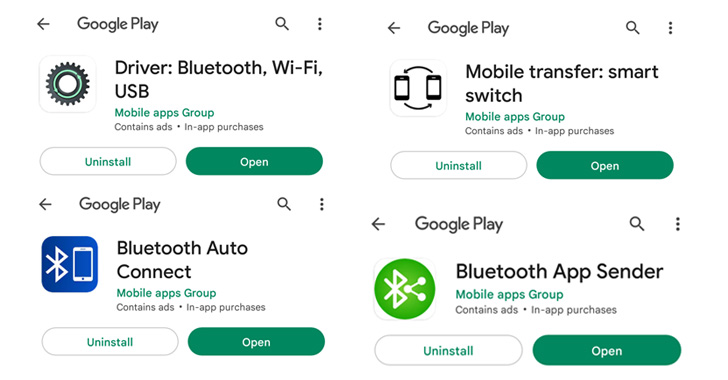

Danh sách các ứng dụng như sau:

Bluetooth App Sender (com.bl Bluetooth.share.app) – Hơn 50.000 lượt tải xuống Kết nối tự động Bluetooth (com.bl Bluetooth.autoconnect.anybtdevices) – 1.000.000 lượt tải xuống Trình điều khiển: Bluetooth, Wi-Fi, USB (com.driver.finder.bl Bluetooth. wifi.usb) – Hơn 10.000 lượt tải xuống Truyền di động: công tắc thông minh (com.mobile.faster.transfer.smart.switch) – Hơn 1.000 lượt tải xuống

Không có gì ngạc nhiên khi các ứng dụng độc hại đã nghĩ ra những cách mới để vượt qua các biện pháp bảo mật trên Cửa hàng google Play. Một trong những chiến thuật phổ biến hơn được các tác nhân đe dọa áp dụng là trì hoãn theo thời gian để che giấu hành vi độc hại của chúng.

Phân tích của Malwarebytes cho thấy các ứng dụng có khoảng thời gian chờ khoảng bốn ngày trước khi mở trang web lừa đảo đầu tiên trong trình duyệt Chrome, sau đó tiến hành khởi chạy nhiều tab hơn sau mỗi hai giờ.

Các ứng dụng là một phần của hoạt động phần mềm độc hại rộng hơn có tên là HiddenAds, đã hoạt động ít nhất từ tháng 6 năm 2019 và có hồ sơ theo dõi về các khoản thu nhập bất hợp pháp bằng cách chuyển hướng người dùng đến quảng cáo.

Phát hiện này cũng đến khi các nhà nghiên cứu từ Guardio Labs tiết lộ chi tiết về một chiến dịch quảng cáo độc hại có tên là Dormant Colors, sử dụng các tiện ích mở rộng Google Chrome và Microsoft Edge giả mạo để chiếm đoạt các truy vấn tìm kiếm của người dùng đến một miền do diễn viên kiểm soát.