Một diễn viên đe dọa người Brazil được gọi là Prilex đã trở lại sau một năm gián đoạn hoạt động với một phần mềm độc hại tiên tiến và phức tạp nhằm đánh cắp tiền bằng các giao dịch gian lận.

Các nhà nghiên cứu của Kaspersky cho biết: “Nhóm Prilex đã cho thấy mức độ hiểu biết cao về các giao dịch thẻ tín dụng và thẻ ghi nợ, cũng như cách phần mềm được sử dụng để xử lý thanh toán hoạt động. “Điều này cho phép những kẻ tấn công tiếp tục cập nhật các công cụ của họ để tìm cách phá vỡ các chính sách ủy quyền, cho phép chúng thực hiện các cuộc tấn công của mình.”

Nhóm tội phạm mạng nổi lên hiện trường với các cuộc tấn công phần mềm độc hại tập trung vào ATM ở quốc gia Nam Mỹ, cung cấp cho nó khả năng đột nhập vào các máy ATM để thực hiện jackpot – một kiểu tấn công nhằm phân phối tiền mặt bất hợp pháp – và sao chép hàng nghìn thẻ tín dụng để ăn cắp tiền từ các khách hàng của ngân hàng mục tiêu.

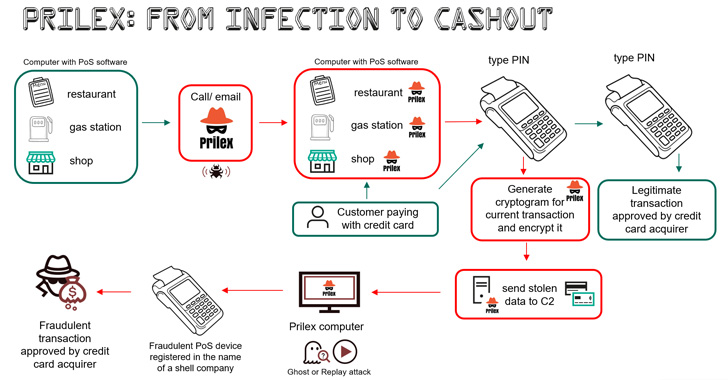

Phương thức hoạt động của Prilex trong những năm qua đã phát triển để tận dụng các quy trình liên quan đến phần mềm điểm bán hàng (PoS) để chặn và sửa đổi thông tin liên lạc với các thiết bị điện tử như mã PIN, được sử dụng để hỗ trợ thanh toán bằng thẻ ghi nợ hoặc thẻ tín dụng.

Được biết là đã hoạt động từ năm 2014, các nhà khai thác cũng rất thành thạo trong việc thực hiện các cuộc tấn công phát lại EMV trong đó lưu lượng truy cập từ một giao dịch thẻ chip hợp pháp dựa trên EMV được ghi lại và phát lại tới một bộ xử lý thanh toán như Mastercard, nhưng với các trường giao dịch được sửa đổi để bao gồm cả bị đánh cắp dữ liệu thẻ.

Lây nhiễm vào máy tính có cài đặt phần mềm PoS là một cuộc tấn công có mục tiêu cao kết hợp yếu tố kỹ thuật xã hội cho phép kẻ đe dọa triển khai phần mềm độc hại.

Các nhà nghiên cứu lưu ý: “Một doanh nghiệp mục tiêu có thể nhận được cuộc gọi từ một ‘kỹ thuật viên', người khẳng định rằng công ty cần cập nhật phần mềm PoS của mình. “Kỹ thuật viên giả mạo có thể trực tiếp đến mục tiêu hoặc yêu cầu nạn nhân cài đặt AnyDesk và cung cấp quyền truy cập từ xa cho ‘kỹ thuật viên' để cài đặt phần mềm độc hại.”

Tuy nhiên, các phần mới nhất được phát hiện vào năm 2022 cho thấy một điểm khác biệt quan trọng là các cuộc tấn công phát lại đã được thay thế bằng một kỹ thuật thay thế để rút tiền bất hợp pháp bằng cách sử dụng các mật mã do thẻ nạn nhân tạo ra trong quá trình thanh toán tại cửa hàng.

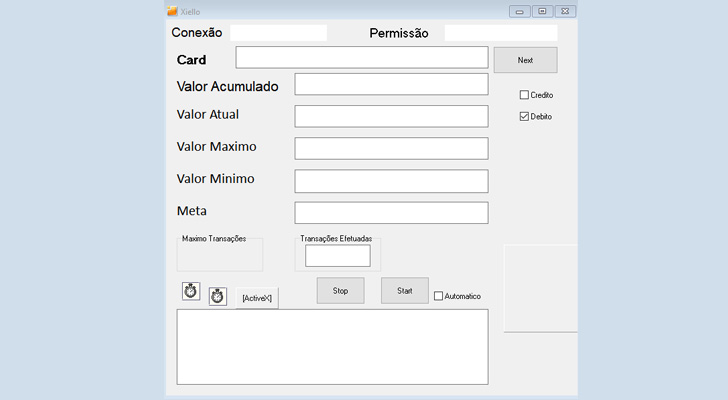

Phương thức, được gọi là giao dịch GHOST, bao gồm một thành phần đánh cắp lấy tất cả thông tin liên lạc giữa phần mềm PoS và bảng mã PIN được sử dụng để đọc thẻ trong quá trình giao dịch với mục tiêu lấy thông tin thẻ.

Sau đó, thông tin này được truyền tới máy chủ điều khiển và kiểm soát (C2), cho phép kẻ đe dọa thực hiện các giao dịch thông qua thiết bị PoS gian lận được đăng ký dưới danh nghĩa của một công ty giả mạo.

Bây giờ, đáng chú ý là thẻ chip EMV sử dụng cái gọi là mật mã để bảo mật dữ liệu của chủ thẻ mỗi khi thực hiện giao dịch. Điều này được thực hiện để xác thực danh tính của thẻ và sự chấp thuận của tổ chức phát hành thẻ, do đó giảm nguy cơ giao dịch giả mạo.

Trong khi các phiên bản trước của Prilex đã phá vỡ các biện pháp bảo mật này bằng cách theo dõi giao dịch đang diễn ra để lấy mật mã và tiến hành một cuộc tấn công phát lại bằng cách sử dụng “chữ ký” đã thu thập, thì cuộc tấn công GHOST yêu cầu các mật mã EMV mới được đưa vào sử dụng để hoàn thành các giao dịch giả mạo.

Cũng được đưa vào phần mềm độc hại là một mô-đun backdoor được thiết kế để gỡ lỗi hành vi phần mềm PoS và thực hiện các thay đổi ngay lập tức. Các lệnh backdoor khác cho phép nó chấm dứt các quy trình, bắt đầu và dừng chụp màn hình, tải xuống các tệp tùy ý từ máy chủ C2 và thực hiện các lệnh bằng CMD.

Prilex đang “xử lý trực tiếp với giao thức phần cứng PIN pad thay vì sử dụng các API cấp cao hơn, thực hiện vá lỗi thời gian thực trong phần mềm đích, kết nối các thư viện hệ điều hành, gây rối với các câu trả lời, thông tin liên lạc và các cổng và chuyển từ một cuộc tấn công dựa trên phát lại để tạo các mật mã cho các giao dịch GHOST của nó ngay cả từ thẻ tín dụng được bảo vệ bằng công nghệ CHIP và mã PIN, “các nhà nghiên cứu cho biết.

.