Một chiến dịch phần mềm độc hại liên tục dựa trên Golang có tên GO # WEBBFUSCATOR đã tận dụng hình ảnh trường sâu được chụp từ Kính viễn vọng Không gian James Webb (JWST) của NASA để làm mồi nhử để triển khai các tải trọng độc hại trên các hệ thống bị nhiễm.

Sự phát triển, được tiết lộ bởi Securonix, chỉ ra rằng việc áp dụng Go ngày càng tăng giữa các tác nhân đe dọa, với sự hỗ trợ đa nền tảng của ngôn ngữ lập trình, cho phép các nhà khai thác tận dụng cơ sở mã chung để nhắm mục tiêu các hệ điều hành khác nhau một cách hiệu quả.

Go nhị phân cũng có thêm lợi ích là phân tích hiển thị và thiết kế ngược khó khăn so với phần mềm độc hại được viết bằng các ngôn ngữ khác như C ++ hoặc C #, chưa kể đến việc kéo dài thời gian phân tích và phát hiện.

Email lừa đảo chứa tệp đính kèm Microsoft Office đóng vai trò là điểm vào cho chuỗi tấn công, khi được mở, sẽ truy xuất macro VBA bị xáo trộn, đến lượt nó, sẽ được tự động thực thi nếu người nhận kích hoạt macro.

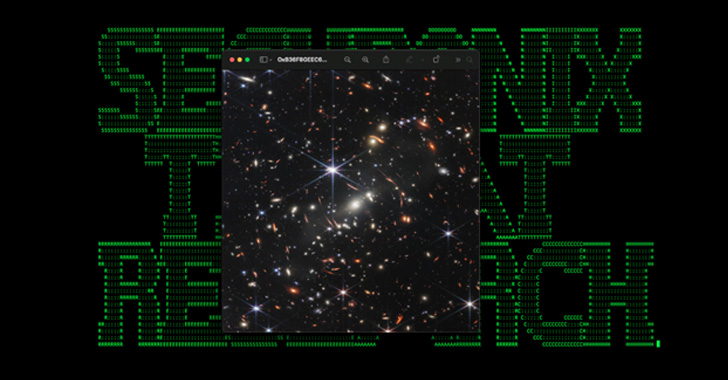

Việc thực thi macro dẫn đến việc tải xuống tệp hình ảnh “OxB36F8GEEC634.jpg” có vẻ như là hình ảnh của Trường sâu đầu tiên được JWST chụp lại nhưng khi được kiểm tra bằng trình chỉnh sửa văn bản, nó thực sự là trọng tải được mã hóa Base64.

“Giải mã [macro] thực thi mã [a command] mà sẽ tải xuống một tệp có tên OxB36F8GEEC634.jpg, sử dụng certutil.exe để giải mã nó thành một tệp nhị phân (msdllupdate.exe) và cuối cùng, thực thi nó “, các nhà nghiên cứu Securonix D. Iuzvyk, T. Peck và O. Kolesnikov cho biết.

Hệ nhị phân, một tệp thực thi Windows 64-bit với kích thước 1,7 MB, không chỉ được trang bị để bay dưới radar của các công cụ chống phần mềm độc hại, mà còn bị che khuất bởi một kỹ thuật gọi là gobfuscation, công cụ này sử dụng một cách công khai công cụ làm xáo trộn Golang có sẵn trên GitHub.

Thư viện gobfuscate trước đây đã được ghi nhận là được sử dụng bởi các tác nhân đằng sau ChaChi, một trojan truy cập từ xa được sử dụng bởi các nhà điều hành ransomware PYSA (hay còn gọi là Mespinoza) như một phần của bộ công cụ của họ và khuôn khổ lệnh và điều khiển Sliver (C2).

Giao tiếp với máy chủ C2 được tạo điều kiện thông qua các truy vấn và phản hồi DNS được mã hóa, cho phép phần mềm độc hại chạy các lệnh do máy chủ gửi qua Windows Command Prompt (cmd.exe). Các miền C2 cho chiến dịch được cho là đã được đăng ký vào cuối tháng 5 năm 2022.

Quyết định chặn macro của Microsoft theo mặc định trên các ứng dụng Office đã khiến nhiều đối thủ phải điều chỉnh chiến dịch của họ bằng cách chuyển sang các tệp LNK và ISO giả mạo để triển khai phần mềm độc hại. Vẫn còn phải xem liệu các tác nhân GO # WEBBFUSCATOR có áp dụng một phương pháp tấn công tương tự hay không.

Các nhà nghiên cứu cho biết thêm: “Việc sử dụng một hình ảnh hợp pháp để xây dựng hệ nhị phân Golang với Certutil không phải là rất phổ biến. trong tâm trí.”

.