Ngày 30 tháng 3 năm 2023Ravie LakshmananBảo mật / Lỗ hổng bảo mật đám mây

Đã xuất hiện thông tin chi tiết về một lỗ hổng hiện đã được vá trong Azure Service Fabric Explorer (SFX) có thể dẫn đến thực thi mã từ xa không được xác thực.

Được theo dõi là CVE-2023-23383 (điểm CVSS: 8,2), sự cố này được Orca Security đặt tên là “Super FabriXss”, một dấu hiệu của lỗ hổng FabriXss (CVE-2022-35829, điểm CVSS: 6,2) đã được Microsoft khắc phục vào tháng 10 năm 2022.

“Lỗ hổng Super FabriXss cho phép kẻ tấn công từ xa tận dụng lỗ hổng XSS để thực thi mã từ xa trên vùng chứa được lưu trữ trên nút Service Fabric mà không cần xác thực”, nhà nghiên cứu bảo mật Lidor Ben Shitrit cho biết trong một báo cáo được chia sẻ với The Hacker News.

XSS đề cập đến một loại tấn công chèn mã phía máy khách cho phép tải các tập lệnh độc hại lên các trang web đáng tin cậy khác. Sau đó, các tập lệnh được thực thi mỗi khi nạn nhân truy cập trang web bị xâm nhập, do đó dẫn đến những hậu quả không lường trước được.

Mặc dù cả FabriXss và Super FabriXss đều là lỗ hổng XSS, nhưng Super FabriXss có tác động nghiêm trọng hơn ở chỗ nó có thể được vũ khí hóa để thực thi mã và có khả năng giành quyền kiểm soát các hệ thống dễ bị tấn công.

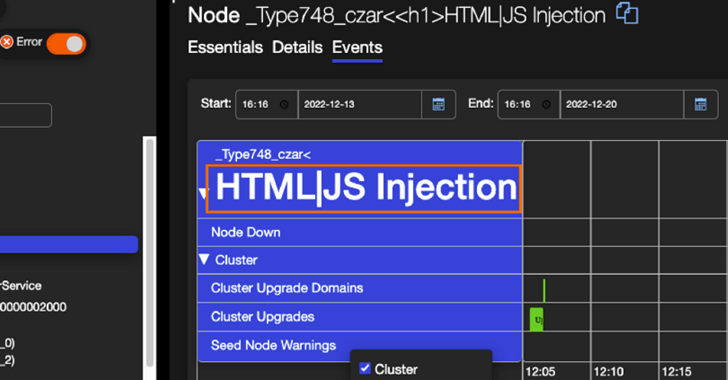

Super FabriXss, nằm trong tab “Sự kiện” được liên kết với mỗi nút trong cụm từ giao diện người dùng, cũng là một lỗ hổng XSS được phản ánh, nghĩa là tập lệnh được nhúng vào một liên kết và chỉ được kích hoạt khi liên kết được nhấp vào.

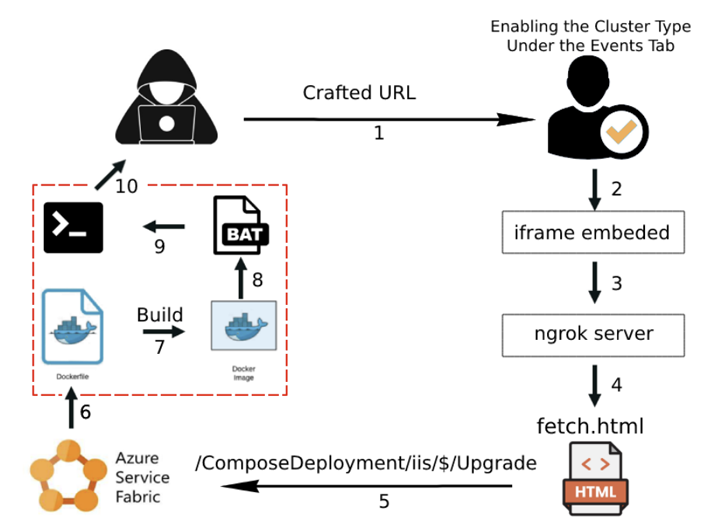

Ben Shitrit giải thích: “Cuộc tấn công này lợi dụng các tùy chọn Chuyển đổi loại cụm trong Tab Sự kiện trong nền tảng Cấu trúc dịch vụ cho phép kẻ tấn công ghi đè lên triển khai Soạn thảo hiện có bằng cách kích hoạt bản nâng cấp với một URL được tạo đặc biệt từ Lỗ hổng XSS”.

“Bằng cách kiểm soát một ứng dụng hợp pháp theo cách này, kẻ tấn công sau đó có thể sử dụng nó như một nền tảng để khởi động các cuộc tấn công tiếp theo hoặc giành quyền truy cập vào dữ liệu hoặc tài nguyên nhạy cảm.”

Theo Orca, lỗ hổng này ảnh hưởng đến Azure Service Fabric Explorer phiên bản 9.1.1436.9590 trở về trước. Kể từ đó, nó đã được Microsoft giải quyết như một phần của bản cập nhật bản vá thứ Ba vào tháng 3 năm 2023, với gã khổng lồ công nghệ mô tả đây là một lỗ hổng giả mạo.

“Lỗ hổng nằm trong ứng dụng web, nhưng các tập lệnh độc hại được thực thi trong trình duyệt của nạn nhân chuyển thành các hành động được thực hiện trong cụm (từ xa),” Microsoft lưu ý trong lời khuyên của mình. “Người dùng nạn nhân sẽ phải nhấp vào tải trọng XSS được lưu trữ do kẻ tấn công đưa vào để bị xâm phạm.”

Tiết lộ được đưa ra khi NetSPI tiết lộ lỗ hổng leo thang đặc quyền trong Ứng dụng chức năng Azure, cho phép người dùng có quyền “chỉ đọc” truy cập thông tin nhạy cảm và thực thi lệnh.

Nó cũng theo sau việc phát hiện ra một cấu hình sai trong Azure Active Directory khiến một số ứng dụng bị truy cập trái phép, bao gồm hệ thống quản lý nội dung (CMS) hỗ trợ Bing.com.

Công ty bảo mật đám mây Wiz, công ty đặt tên mã cho cuộc tấn công là BingBang, cho biết nó có thể được vũ khí hóa để thay đổi kết quả tìm kiếm trong Bing và tệ hơn là thậm chí thực hiện các cuộc tấn công XSS đối với người dùng của mình.