Ngày 08 tháng 12 năm 2022Ravie LakshmananQuản lý bản vá / Zero-Day

Một lỗ hổng zero-day trên Internet Explorer đã được một kẻ đe dọa ở Bắc Triều Tiên tích cực khai thác để nhắm mục tiêu đến người dùng Hàn Quốc bằng cách tận dụng đám đông Itaewon Halloween gần đây để lừa người dùng tải xuống phần mềm độc hại.

Theo báo cáo của các nhà nghiên cứu Benoît Sevens và Clément Lecigne, phát hiện này là tập hợp các cuộc tấn công mới nhất được thực hiện bởi ScarCruftcòn được gọi là APT37, InkySquid, Reaper và Ricochet Chollima.

“Nhóm này có lịch sử tập trung nhắm mục tiêu vào người dùng Hàn Quốc, người đào thoát khỏi Triều Tiên, nhà hoạch định chính sách, nhà báo và nhà hoạt động nhân quyền,” TAG cho biết trong một phân tích hôm thứ Năm.

Những phát hiện mới cho thấy tác nhân đe dọa tiếp tục lạm dụng các lỗ hổng Internet Explorer như CVE-2020-1380 và CVE-2021-26411 để loại bỏ các cửa hậu như BLUELIGHT và Dolphin, công ty an ninh mạng ESET của Slovakia tiết lộ vào cuối tháng trước.

Một công cụ quan trọng khác trong kho vũ khí của nó là RokRat, một trojan truy cập từ xa dựa trên Windows có nhiều chức năng cho phép nó chụp ảnh màn hình, ghi lại các lần gõ phím và thậm chí thu thập thông tin thiết bị Bluetooth.

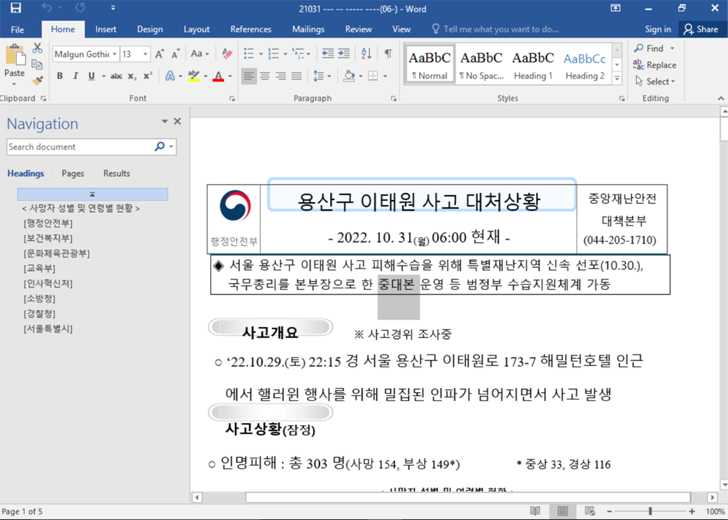

Chuỗi tấn công mà Google TAG quan sát được đòi hỏi phải sử dụng một tài liệu Microsoft Word độc hại đã được tải lên VirusTotal vào ngày 31 tháng 10 năm 2022. Nó lạm dụng một lỗ hổng zero-day khác của Internet Explorer trong công cụ JavaScript JScript9, CVE-2022-41128, đó là đã được Microsoft vá vào tháng trước.

Tệp đề cập đến sự cố ngày 29 tháng 10 diễn ra ở khu phố Itaewon của Seoul và khai thác sự quan tâm của công chúng đối với thảm kịch để truy xuất lỗ hổng khai thác khi mở tệp. Cuộc tấn công được kích hoạt bởi thực tế là Office hiển thị nội dung HTML bằng Internet Explorer.

Việc khai thác thành công được theo sau bởi việc cung cấp một shellcode xóa sạch mọi dấu vết bằng cách xóa bộ nhớ cache và lịch sử của Internet Explorer cũng như tải xuống tải trọng giai đoạn tiếp theo.

Google TAG cho biết họ không thể khôi phục phần mềm độc hại tiếp theo được sử dụng trong chiến dịch, mặc dù nó bị nghi ngờ có liên quan đến việc triển khai RokRat, BLUELIGHT hoặc Dolphin.